Хакеры бывают разные. Многим из них почему-то нравится взламывать не только виртуальные компьютерные системы, но и вполне материальные объекты, такие как офисы и дома. Логично, что таким хакерам приходится много работать с замками и запорными системами. Неудивительно, что на специализированных конференциях вроде DEFCON или Chaos Communication Congress регулярно проводятся соревнования на то, кто лучше владеет отмычкой.

На конференции 32C3 в Гамбурге профессор университета Колорадо Эрик Вурстоу (Eric Wurstow) выступил с докладом об использовании 3D-принтеров в нелегком деле подделки ключей для цилиндровых замков, применяемых в большинстве запорных систем.

До появления 3D-принтеров сделать копию ключа было не так-то просто: с таким заданием справился бы опытный резчик по металлу или же специалист с опытом настройки и программирования специализированных станков. Помимо квалифицированных кадров взломщику понадобились бы подходящая заготовка и, главное, оригинал или хотя бы слепок ключа. С появлением технологии 3D-сканирования и печати копии стали гораздо проще и даже дешевле.

Есть как минимум три способа использовать 3D-технологии, чтобы изготовить подделку.

Во-первых, достаточно сфотографировать оригинал ключа на камеру с высоким разрешением и превратить снимок в 3D-модель. Ее хватит, чтобы распечатать годную копию. К тому же современные телеобъективы настолько хороши, что сделать подходящий снимок можно действительно издалека.

Второй способ называется бампинг. Взломщик печатает специальный бампинг-ключ, вставляет в замок и легонько стучит по нему молотком. От удара штифты в замке подбрасываются. При должной сноровке взломщик поворачивает бампинг-ключ в нужный момент и открывает замок. Ключи из пластика, распечатанные на 3D-принтере, даже лучше подходят для бампинга, чем обычные металлические болванки, так как пластик не такой шумный, лучше передает удар и снижает риск повреждения замка. И, конечно, распечатать ключ легче, чем подпиливать металлическую заготовку вручную.

Третий способ, наверное, является самым интересным. Он позволяет взломать саму систему мастер-ключей, поэтому Вурстоу назвал его «Повышение привилегий» по аналогии с одноименной техникой компьютерного взлома. В основе системы мастер-ключей лежит популярная практика выпуска замков, совместимых с двумя разными ключами одновременно. Производители снабжают замки двумя наборами штифтов — для обычных ключей и для мастер-ключа соответственно. Обычно мастер-ключ подходит к нескольким замкам на одном предприятии, так как они содержат одинаковый дополнительный набор штифтов.

Проблема в том, что не все наборы штифтов полностью отличаются друг от друга. Если у взломщика есть обычный ключ от похожего замка, он может его отсканировать, создать 3D-модель и распечатать много ключей с модифицированным набором проточек. Рано или поздно один из ключей подойдет.

Так, одну за одной взломщик может дорабатывать проточки — и в итоге получит мастер-ключ, подходящий ко всем дверям. В этом случае 3D-печать придется особенно кстати — для данного способа требуется много подходов, а для каждого подхода нужен новый, модифицированный ключ.

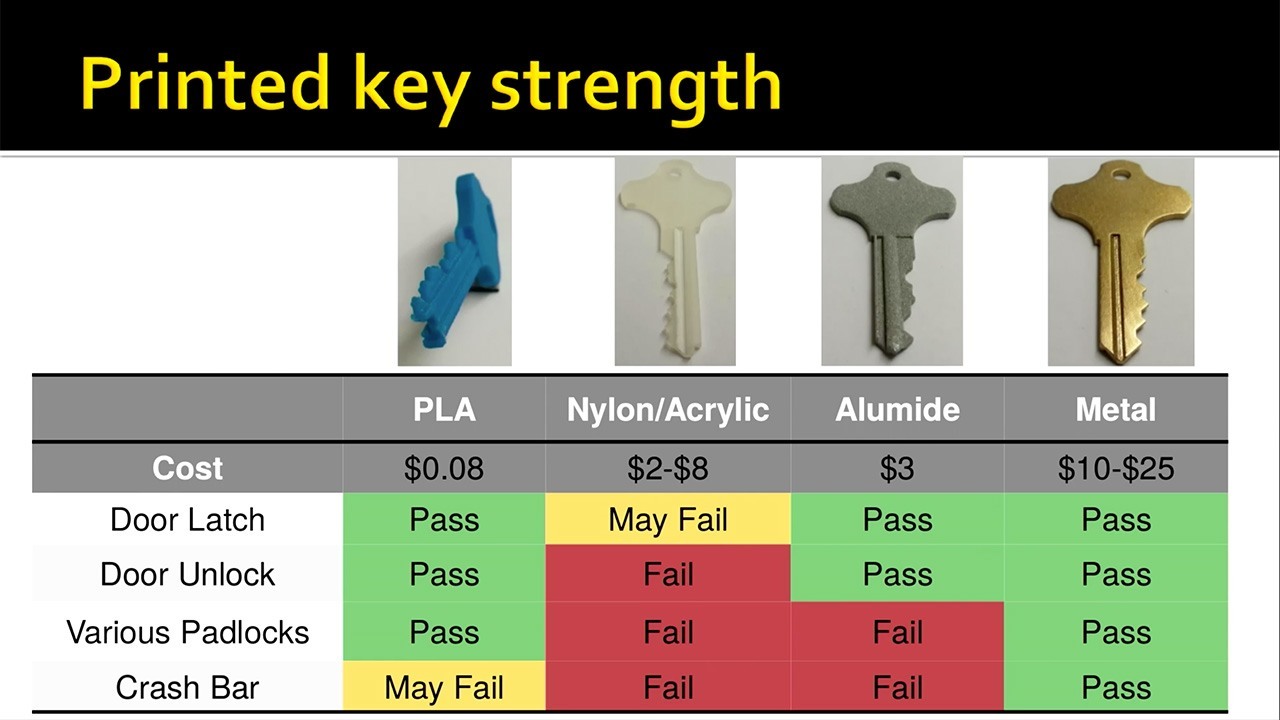

Конечно, далеко не на каждом принтере можно распечатать нормальный ключ. В зависимости от выбранного материала копии могут выйти слишком хрупкими или слишком мягкими. Но есть принтеры, работающие с подходящими для этого материалами. К тому же, если домашние 3D-принтеры печатают в основном пластиковые фигурки, всегда можно обратиться в специальный сервис, где 3D-принтеры умеют работать с медью, сталью или даже титановым сплавом.

Стоит отметить, что распечатанные на 3D-принтере ключи — это вовсе не теоретическая проблема. На рынке уже давно можно найти как программное обеспечение для подделки ключей, так и сами 3D-принтеры. Самым громким происшествием с мастер-ключами стала утечка снимков, содержащих изображения мастер-ключей TSA, которые в Администрации транспортной безопасности США используют для отпирания замков на дорожных чемоданах. Умельцы подсуетились и быстро опубликовали в Сети 3D-модели, сделанные на базе этих снимков, так что теперь любой может распечатать себе заветный ключик от вашего багажа.

REVEALED: TSA has a master key for your luggage and people are making copies @BI_Video http://t.co/P5bod70zUK pic.twitter.com/oZ9jspPXqB

— Business Insider (@BusinessInsider) September 11, 2015

Итак, как же можно защитить себя и свое имущество? С нашей точки зрения, нагляднее всего провести параллель с паролями, которые, по сути, являются цифровыми аналогами ключей. Предлагаем вам несколько простых правил, которые, конечно, не обеспечат вам 100-процентную защиту, но настолько затруднят доступ в вашу квартиру, что взломщик с большой долей вероятности предпочтет поискать более легкую жертву.

Очень полезная тема: как пользоваться паролями — 10 простых правил: https://t.co/RtQTf2Mm7T pic.twitter.com/XP6vrwJShJ

— Kaspersky (@Kaspersky_ru) December 21, 2015

1. Не используйте «простые» ключи, так же как и простые пароли. Обычный цилиндровый замок почти так же ненадежен, как и пароль «123456» и «masha1975». Если вы беспокоитесь о безопасности, установите комплексную систему дверных замков.

2. Используйте аналог «двухфакторной авторизации». Два разнотипных замка будут гораздо эффективнее одного.

3. Не компрометируйте ваш «пароль», то есть старайтесь не доставать ключи от квартиры перед камерами и, конечно же, не публикуйте их фотографии онлайн. Даже плохого фото хватит, чтобы создать рабочую 3D-модель, а вместе с ней — и копию.

4. Мастер-ключ — это своего рода «бэкдор», лазейка к вам в офис. Не устанавливайте такие замки в помещениях, для которых важна безопасность.

5. Профессиональное защитное решение никогда не помешает: сигнализация защитит вас от самых упорных взломщиков и воров.

32C3

32C3

Советы

Советы