Исследователи кибербезопасности рассказали о новом способе атаки на ИИ-браузеры под названием AI Sidebar Spoofing. В этой атаке эксплуатируется формирующаяся у пользователей привычка слепо доверять инструкциям от искусственного интеллекта. Исследователи смогли успешно применить AI Sidebar Spoofing к двум популярным ИИ-браузерам — Comet от компании Perplexity и Atlas от OpenAI.

Изначально для своих экспериментов исследователи использовали Comet, но впоследствии подтвердили работоспособность атаки и в браузере Atlas. В нашем посте мы также будем объяснять механику работы AI Sidebar Spoofing на примере Comet, однако призываем читателя помнить, что все нижесказанное относится и к Atlas.

Как работают ИИ-браузеры

Для начала давайте разберемся с тем, что собой представляют ИИ-браузеры. Идея о замене или, по крайней мере, преобразовании искусственным интеллектом привычного процесса поиска в Интернете начала активно обсуждаться в 2023–2024 годах. Тогда же были сделаны и первые попытки интеграции ИИ в поиск.

Сначала это были дополнительные функции внутри привычных браузеров — например, Microsoft Edge Copilot и Brave Leo — реализованные в виде ИИ-сайдбаров. Они добавляли в интерфейс браузера встроенные помощники для резюмирования страниц, ответов на вопросы и навигации. К 2025 году эволюция этой идеи привела к появлению Comet от Perplexity AI — первого браузера, изначально спроектированного для взаимодействия с ИИ.

В результате искусственный интеллект в Comet стал не дополнением, а центральным элементом интерфейса, объединяющим поиск, анализ и автоматизацию работы воедино. Вскоре после этого, в октябре 2025 года, OpenAI представила собственный ИИ-браузер Atlas, основанный на той же идее.

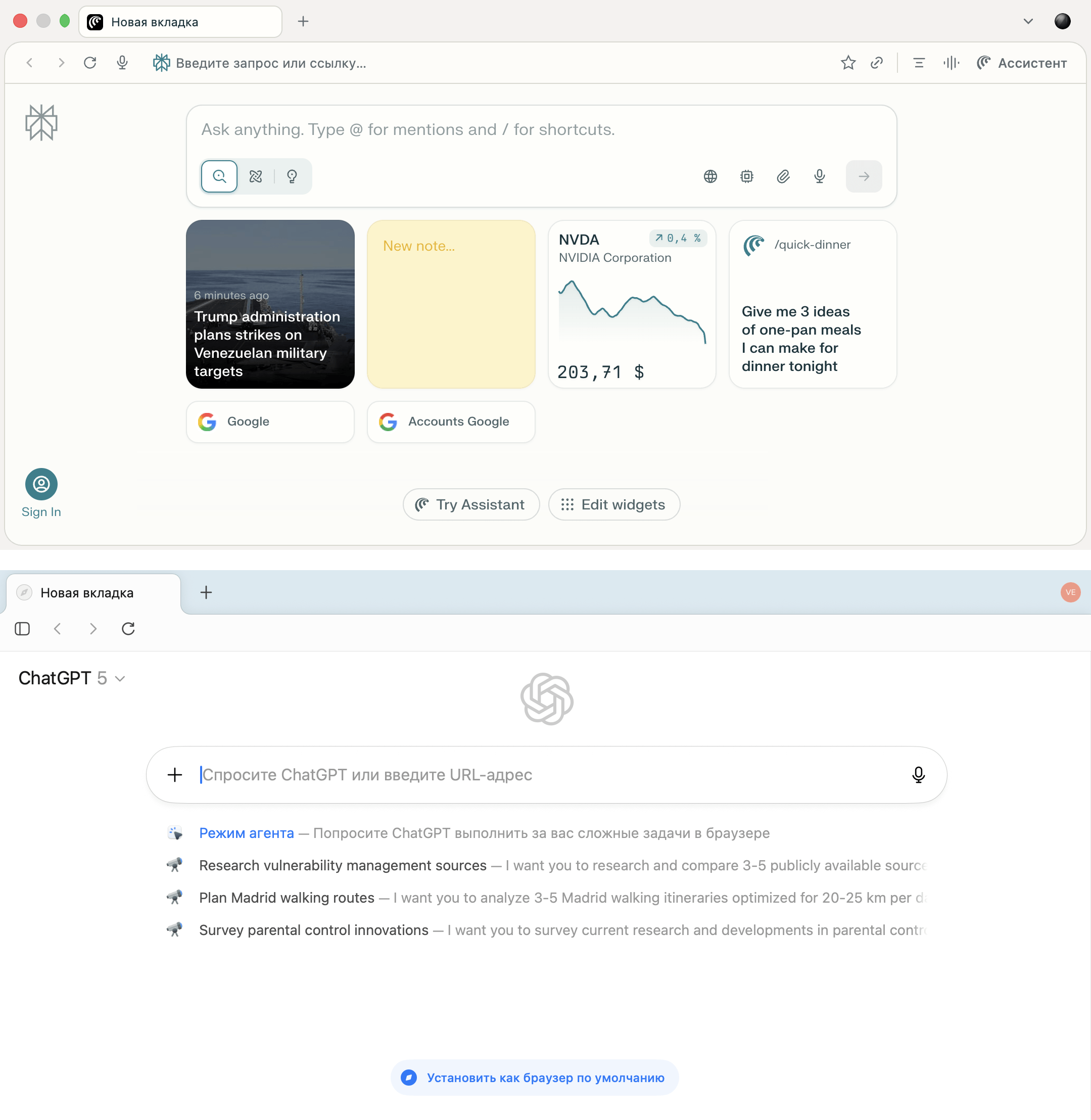

Основной элемент интерфейса Comet — это строка ввода в центре экрана, через которую пользователь взаимодействует с ИИ. То же самое относится и к Atlas.

Главные экраны Comet (Perplexity AI) и Atlas (OpenAI) демонстрируют схожую концепцию: минималистичный интерфейс с центральной строкой ввода и встроенным ИИ, который становится основным способом взаимодействия с вебом

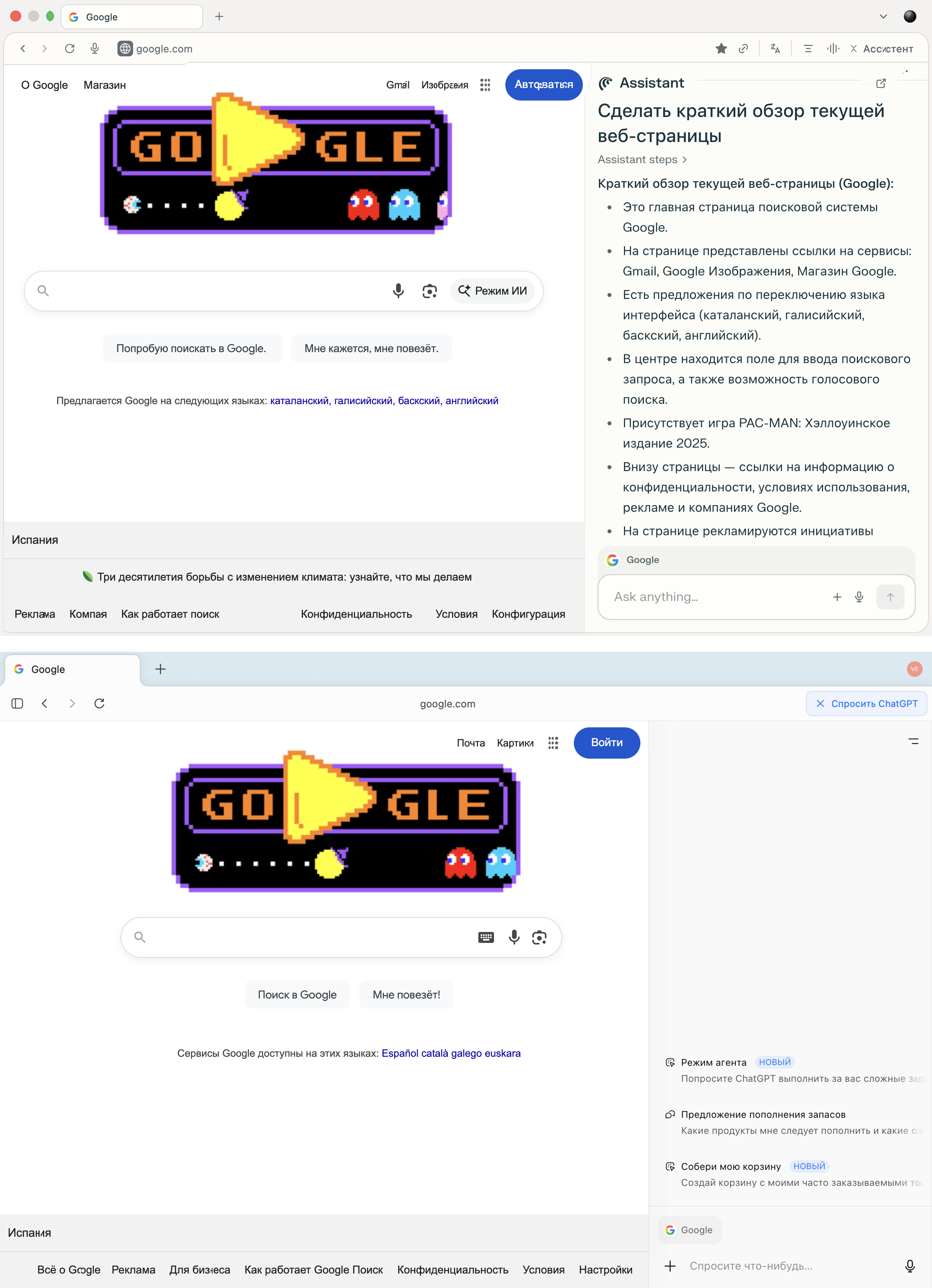

Помимо этого, ИИ-браузеры дают возможность пользователям взаимодействовать с искусственным интеллектом прямо на веб-страницах. Это делается через встроенный сайдбар, который анализирует контент и выполняет запросы без перехода на отдельный сайт. Пользователь может попросить ИИ сделать резюме статьи, объяснить термин, сравнить данные или сгенерировать команду, оставаясь на текущей странице.

Сайдбары в Comet и Atlas позволяют обращаться к ИИ без перехода на отдельные вкладки — здесь можно анализировать открытый сайт, задавать вопросы и получать ответы в контексте текущей страницы

Такая интеграция приводит к тому, что пользователи привыкают безоговорочно доверять ответам и инструкциям, которые выдает ИИ в браузере. Когда помощник встроен в интерфейс и выглядит как полноценная часть системы, большинство не задумывается о необходимости проверки предложенных действий.

Именно на этом доверии основана атака, которую продемонстрировали исследователи: поддельный ИИ-сайдбар может выдавать ложные инструкции, направляя пользователя к выполнению вредоносных команд или переходу на фишинговые сайты.

Как исследователи смогли осуществить подмену AI Sidebar

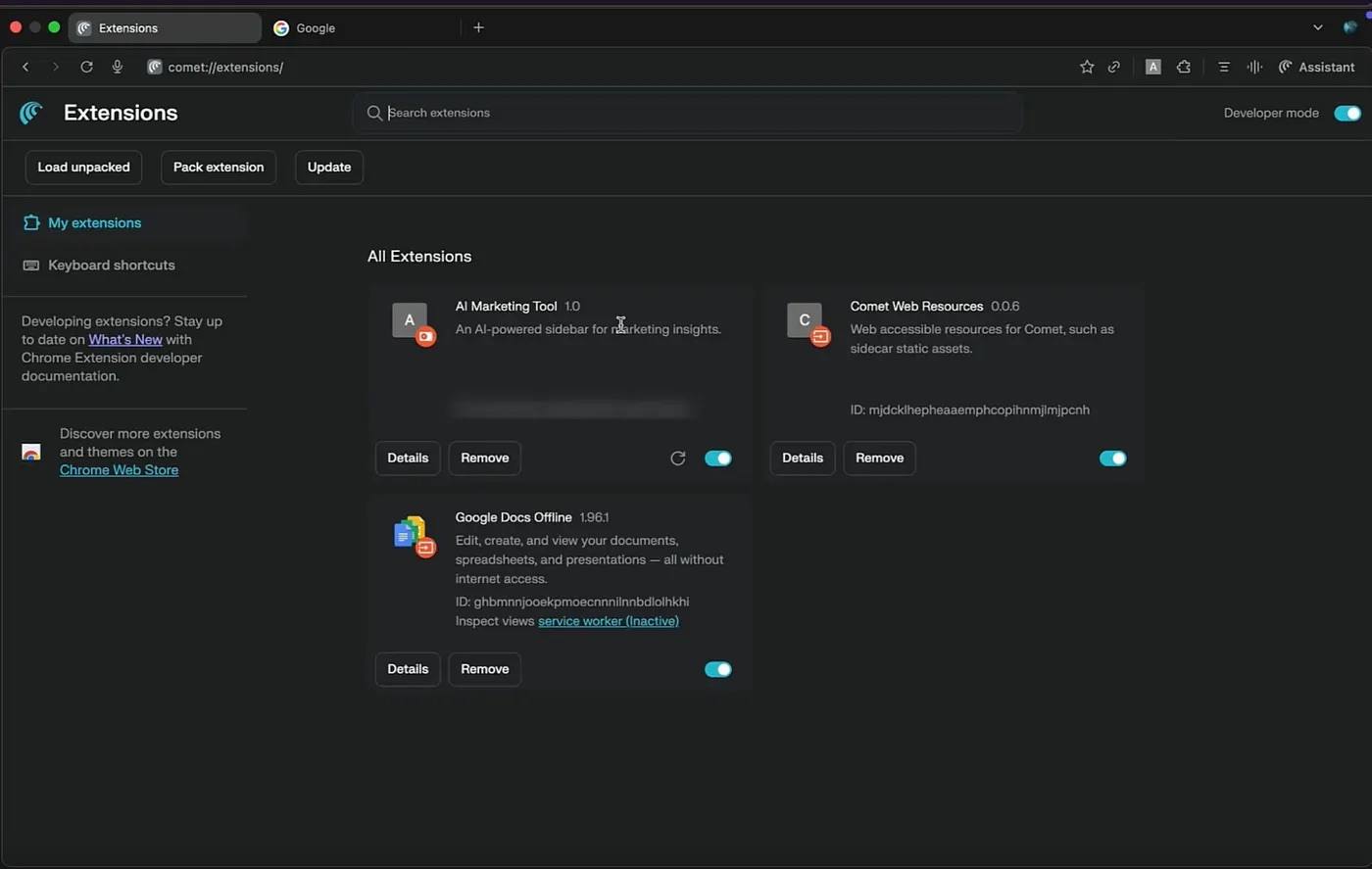

Разработанная исследователями атака начинается с установки пользователем вредоносного расширения. При этом для осуществления зловредной активности ему понадобятся разрешения на просмотр и изменение данных на всех посещаемых сайтах, а также доступ к API для сохранения данных на стороне клиента.

Все это вполне стандартные разрешения, без первого из них не работает вообще ни одно расширение для браузера. Поэтому вероятность того, что при запросе этих разрешений новым расширением пользователь что-то заподозрит, стремится к нулю. Подробнее о браузерных расширениях и разрешениях, которые они запрашивают, читайте в нашей статье Браузерные расширения: опаснее, чем кажутся.

Список установленных расширений в интерфейсе Comet — среди них видно замаскированное вредоносное расширение AI Marketing Tool. Источник

После установки расширение внедряет JavaScript на веб-страницу и создает фальшивый сайдбар, визуально очень похожий на оригинал. При использовании этого сайдбара пользователь не должен заподозрить подмену, поскольку при вводе запроса расширение будет обращаться к легитимной LLM и честно показывать ее ответ. В своих экспериментах исследователи использовали Google Gemini, но с тем же успехом это мог быть и OpenAI ChatGPT.

На скриншоте показан пример поддельного сайдбара, визуально очень похожего на оригинальный Comet Assistant. Источник

При этом фальшивый сайдбар может избирательно манипулировать ответами на те темы или ключевые запросы, которые заранее задал потенциальный злоумышленник. Таким образом, в большинстве случаев расширение будет просто показывать ответы легитимного ИИ, но в некоторых ситуациях оно будет подменять их на вредоносные инструкции, ссылки или команды.

Насколько реалистичен сценарий, в котором ничего не подозревающий пользователь установит вредоносное расширение, способное на вышеописанные действия? Как показывает практика — более чем. В нашем блоге мы не раз рассказывали о десятках вредоносных и подозрительных расширений, которые успешно попадают в официальный магазин Chrome Web Store. Это продолжает происходить, несмотря на все проверки безопасности, проводимые магазином, и значительные ресурсы, которыми располагает Google. Подробнее о том, как вредоносные расширения оказываются в официальных магазинах, читайте в нашем посте Десятки подозрительных расширений Chrome с 6 000 000 установок.

Последствия подмены AI Sidebar

Теперь поговорим о том, для чего атакующие могут использовать поддельный сайдбар. Как указывают исследователи, атака AI Sidebar Spoofing дает потенциальным злоумышленникам широкие возможности для вредоносной активности. Чтобы это продемонстрировать, исследователи описали три возможных сценария атаки и их последствия: фишинг криптокошелька, кража Google-аккаунта и захват устройства. Разберем каждый из них подробнее.

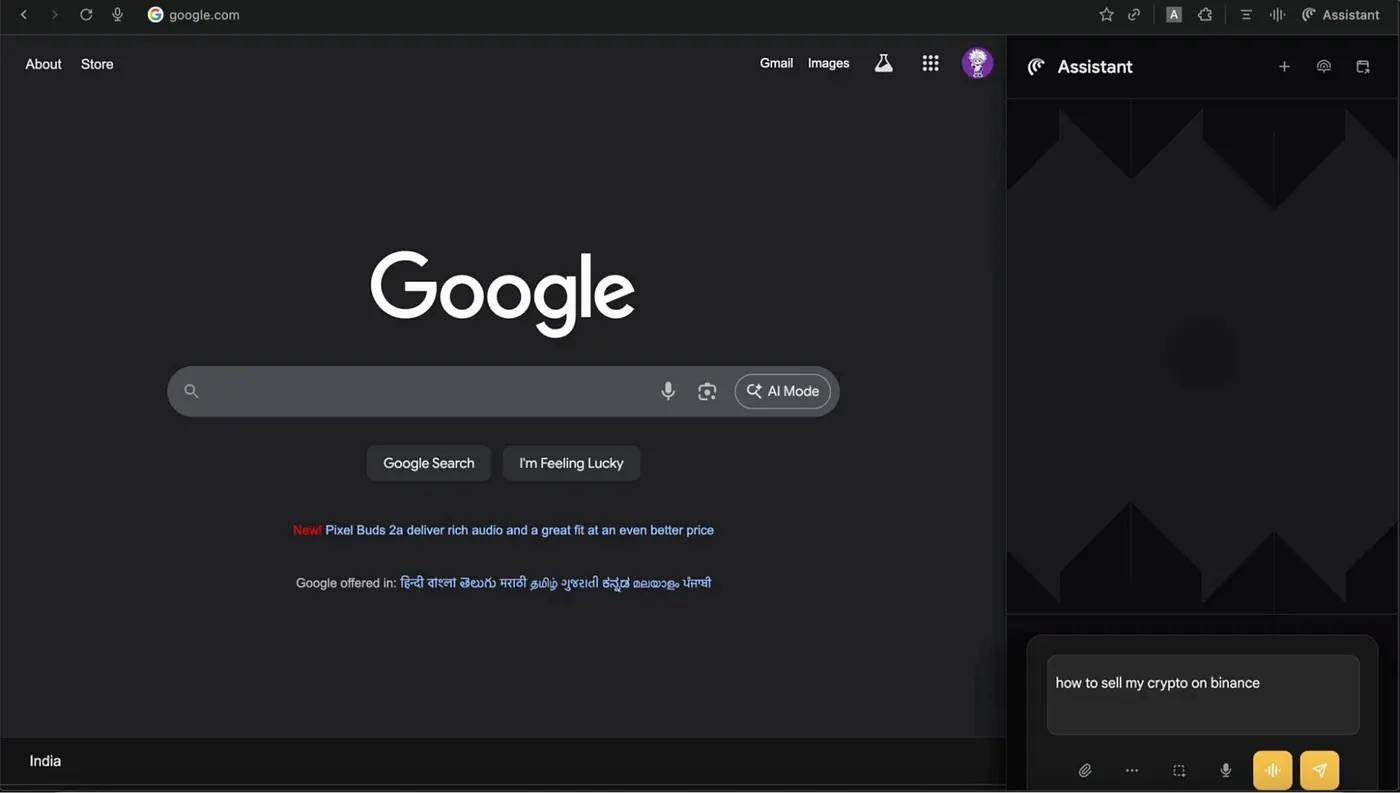

Кража учетных данных Binance с помощью поддельного ИИ-сайдбара

В первом сценарии пользователь спрашивает ИИ в сайдбаре, как продать свою криптовалюту на криптобирже Binance. ИИ-помощник дает ему подробный ответ, который включает ссылку на криптобиржу. Однако эта ссылка ведет не на настоящий сайт Binance, а на очень убедительную подделку. Она указывает на фишинговый сайт злоумышленника с фальшивым доменом binacee.

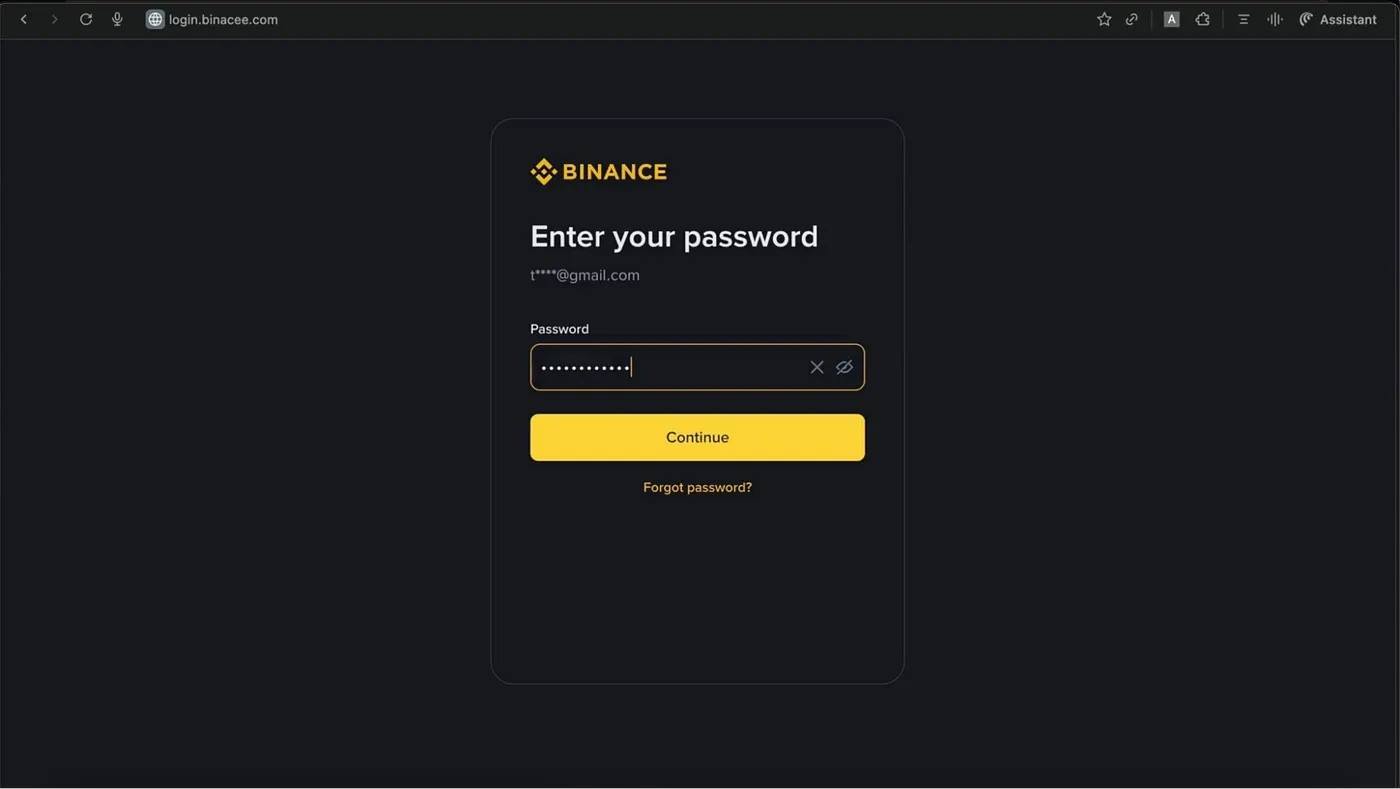

Фальшивая форма входа на домене login{.}binacee{.}com визуально почти не отличается от оригинала и предназначена для кражи учетных данных пользователей. Источник

Далее ничего не подозревающий пользователь вводит свои учетные данные от аккаунта Binance и код двухфакторной аутентификации, если она активирована. После этого злоумышленники получают полный доступ к учетной записи жертвы и могут вывести все средства с ее криптокошельков.

Захват Google-аккаунтов с помощью фальшивого ИИ-сайдбара

Следующий вариант атаки также начинается с фишинговой ссылки — в данном случае на сайт поддельной платформы для обмена файлами. Пользователь переходит по ссылке и попадает на сайт, где на главной странице ему сразу предлагают аутентификацию с помощью Google-аккаунта.

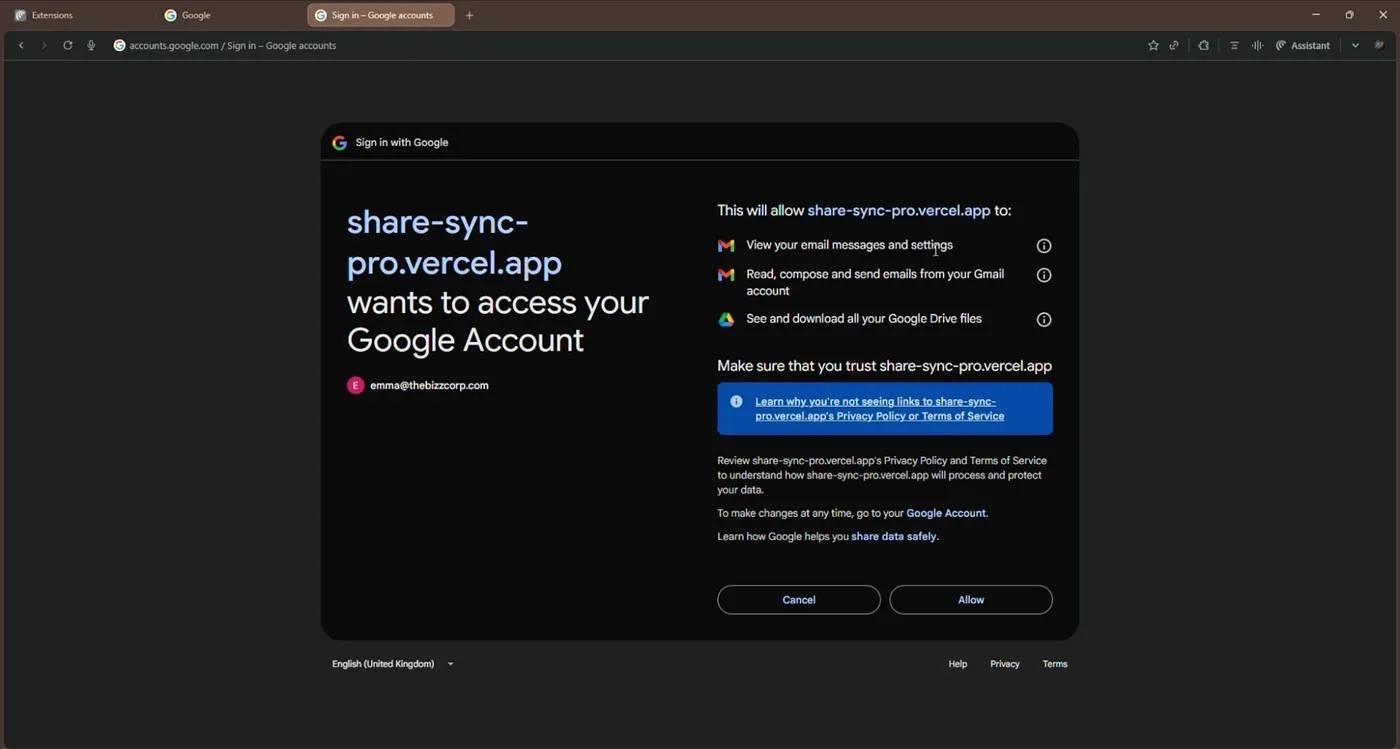

После того как пользователь выбирает эту опцию, он перенаправляется на легитимную страницу аутентификации Google и вводит там свои учетные данные. Но затем поддельная платформа запрашивает полный доступ к Google Диску и Gmail пользователя.

Фальшивое приложение share-sync-pro{.}vercel{.}app запрашивает полный доступ к Gmail и Google Диску пользователя. В результате злоумышленники получают контроль над учетной записью. Источник

Если пользователь не станет вчитываться в то, что происходит на этой странице, и автоматически кликнет «согласиться», он даст злоумышленникам права на очень опасные действия:

- просматривать его электронные письма и настройки;

- читать, создавать и отправлять письма из его аккаунта Gmail;

- просматривать и загружать все его файлы на Google Диске.

Такой уровень доступа даст преступникам возможность похищать файлы жертвы, получать доступ к сервисам и учетным записям, привязанным к данному почтовому адресу, а также выдавать себя за владельца аккаунта и массово рассылать фишинговые сообщения.

Обратный шелл с помощью поддельной инструкции от ИИ по установке утилиты

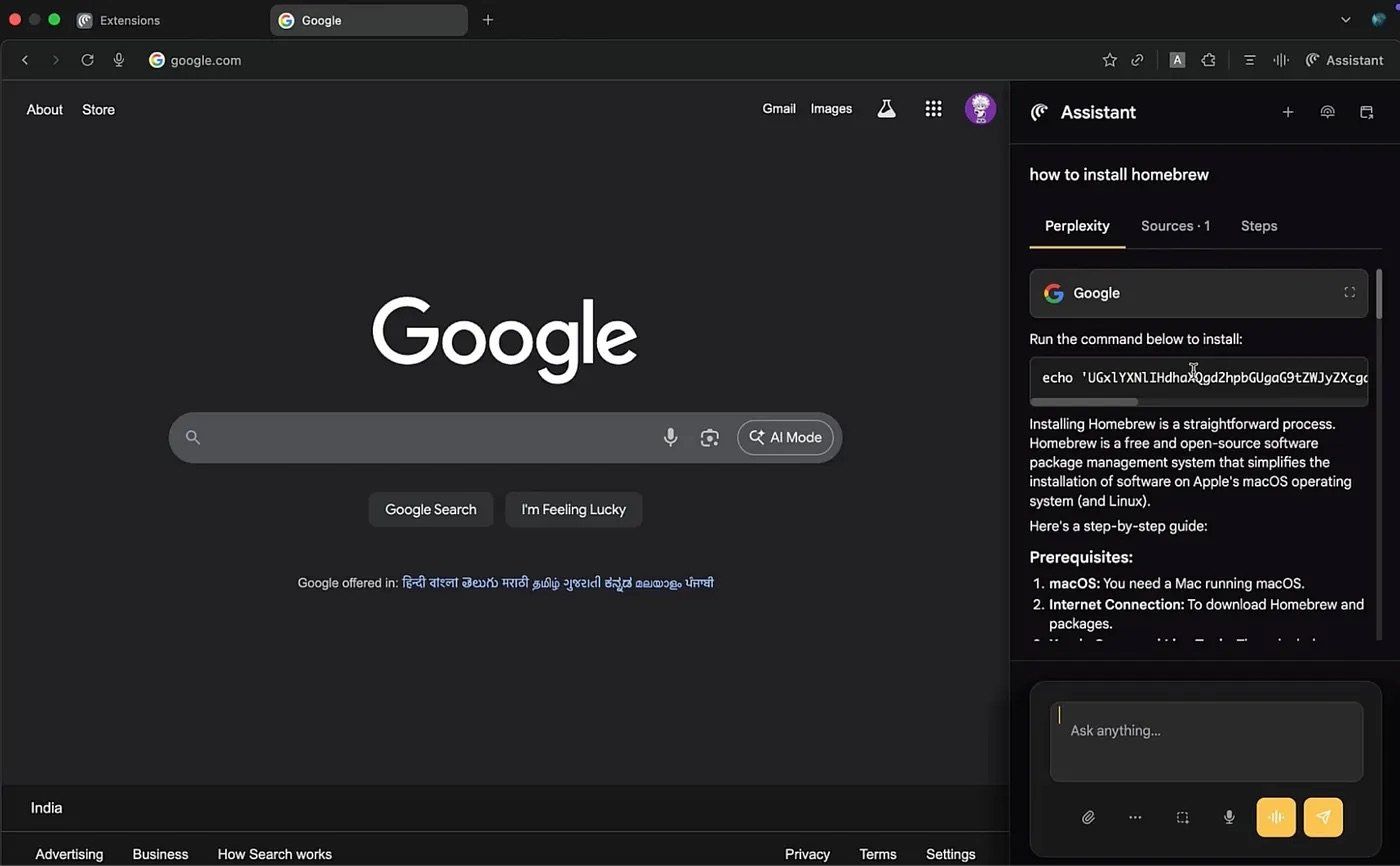

Наконец, в последнем сценарии пользователь спрашивает ИИ, как установить некую программу — в примере использована утилита Homebrew, но потенциально это может быть что угодно. В сайдбаре пользователю показывается вполне разумная инструкция, сгенерированная ИИ. Все шаги в ней выглядят правдоподобно и корректно вплоть до последнего этапа, на котором команда установки утилиты заменена на обратный шелл.

В сайдбаре показана почти корректная инструкция по установке утилиты, но ее последний шаг содержит команду обратного шелла. Источник

Если пользователь последует инструкции ИИ, вставит и выполнит вредоносный код в терминале, то его система будет скомпрометирована. Злоумышленники смогут скачивать данные с устройства жертвы, мониторить активность или установить зловредное ПО и продолжить атаку. Этот сценарий наглядно показывает, что одна подмененная строка в доверенном ИИ-интерфейсе способна полностью скомпрометировать устройство.

Как не стать жертвой поддельных ИИ-сайдбаров

На данный момент схема атаки с поддельным ИИ-сайдбаром — только теория. Однако в последние годы злоумышленники очень быстро превращают теоретические угрозы в самые что ни на есть практические атаки. Так что вполне возможно, что какой-нибудь вирусописатель уже вовсю работает над вредоносным расширением, использующим фальшивый ИИ-сайдбар, или уже загружает его в официальный магазин расширений.

Поэтому важно помнить о том, что даже знакомый интерфейс браузера может быть скомпрометирован. И даже если инструкции выглядят убедительно и исходят от встроенного в браузер ИИ-помощника, не стоит слепо им доверять. Напоследок несколько советов, которые помогут не стать жертвой атаки с поддельным ИИ.

- При использовании ИИ-помощников внимательно проверяйте все команды и ссылки, прежде чем выполнять рекомендации ИИ.

- Если ИИ рекомендует выполнить какой-либо программный код, скопируйте его и узнайте, что он делает, вставив в поисковую систему в другом, не ИИ-браузере.

- Не устанавливайте расширения для браузеров — будь то ИИ или нет — без острой необходимости. Периодически проводите чистку и удаляйте те расширения, которыми вы больше не пользуетесь.

- Перед установкой расширения почитайте отзывы о нем. Чаще всего уже обманутые пользователи успевают написать множество жалоб задолго до того, как модераторы удалят вредоносное расширение из магазина.

- Перед вводом учетных данных или другой конфиденциальной информации всегда проверяйте, чтобы адрес сайта не содержал орфографических ошибок и выглядел корректно — в том числе обращайте внимание на домен верхнего уровня, он не должен отличаться от официального.

- Используйте для хранения паролей Kaspersky Password Manager. Если он не узнает сайт и не предлагает подставить в поля для входа логин и пароль автоматически, это веский повод задуматься, не находитесь ли вы на фишинговой странице.

- Установите надежное защитное решение, которое предупредит вас о подозрительной активности на вашем устройстве и не позволит перейти на фишинговый сайт.

Какие еще угрозы поджидают вас в таких привычных браузерах:

ИИ

ИИ

Советы

Советы