Сейчас практически невозможно представить себе современную компанию, которая не рассказывает о применении искусственного интеллекта. Причем маркетологи далеко не всегда утруждают себя объяснением того, зачем ИИ в продукте нужен, а главное, как именно он там реализован, — им кажется, что самого факта применения достаточно для того, чтобы сделать продукт более ценным, инновационным и высокотехнологичным. Мы сторонники другого подхода — нам важно не просто сказать «у нас есть ИИ», а объяснить, как именно технологии машинного обучения и искусственного интеллекта применяются в наших решениях. Перечислять все наши ИИ-технологии в одном посте было бы слишком долго — у нас есть целый центр экспертизы AI Technology Research, который занимается различными аспектами ИИ. Поэтому в данном материале я сосредоточусь исключительно на технологиях, облегчающих жизнь SIEM-аналитика, работающего с Kaspersky Unified Monitoring and Analysis (KUMA).

SIEM AI Asset Risk Scoring

Традиционно одной из самых ресурсоемких задач аналитика SIEM является приоритизация алертов. Особенно если система только установлена и работает с дефолтными правилами корреляции из коробки, пока еще не подогнанными к реалиям конкретной компании. Помочь с этой проблемой могут технологии анализа больших данных и системы искусственного интеллекта — благодаря модулю SIEM AI Asset Risk Scoring команды мониторинга и реагирования могут определять приоритеты алертов и предотвращать потенциальный ущерб. Этот модуль служит для оценки рисков активов путем анализа исторических данных и тем самым помогает приоритизировать входящие оповещения, что, в свою очередь, ускоряет проведение триажа и позволяет генерировать гипотезы, которые можно использовать для проактивного поиска.

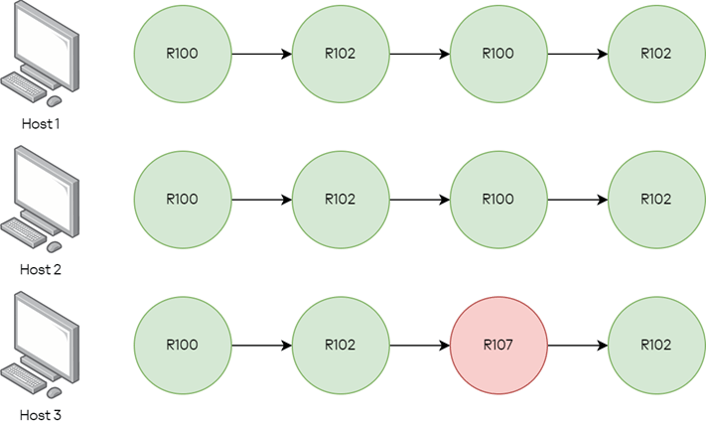

На базе информации об активируемых цепочках правил корреляции SIEM AI Asset Risk Scoring позволяет строить паттерны нормальной активности на конечных точках. Затем, сравнивая с этими паттернами повседневную активность, модуль выявляет аномалии (например, резкие скачки трафика или множественные обращения к сервисам), которые могут говорить о том, что происходит реальный инцидент и аналитику следует глубже изучить именно эти алерты. Это позволяет обнаружить проблему на ранней стадии, до того как будет нанесен ущерб.

Kaspersky Investigation and Response Assistant (KIRA)

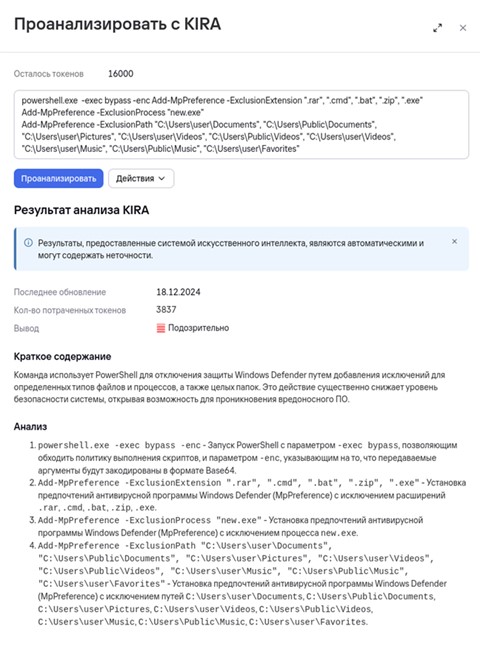

Многое в работе аналитика SIEM зависит от скорости принятия решений. Но поскольку решение должно быть не только быстрым, но и правильным, важно понимать контекст того или иного события. Поэтому наши эксперты разработали инструмент Kaspersky Investigation and Response Assistant (KIRA), который по сути является ИИ-ассистентом аналитика. Это решение на базе генеративного AI, которое позволяет автоматически анализировать параметры события, связанного с запуском через командную строку, и формировать краткое содержание и оценку его рисков.

Работает оно следующим образом: допустим, на одном из компьютеров через командную строку запускается PowerShell со множеством обфусцированных параметров, что изрядно усложняет работу аналитика. KIRA позволяет автоматически деобфусцировать командную строку и быстро проанализировать, к чему приведет выполнение этой команды. В результате аналитик получит краткую сводку, благодаря которой сможет принять точное и быстрое решение по реагированию на инцидент, что поможет повысить эффективность команды безопасности в целом.

KIRA позволяет работать с системой ИБ-сотрудникам с разным уровнем подготовки: благодаря ИИ-ассистенту даже начинающие специалисты смогут эффективнее анализировать угрозы. Технология уменьшает количество рутинных операций и снижает вероятность ошибок в анализе событий.

Решение использует стороннего провайдера генеративной сети, поэтому, прежде чем отправить строку для анализа, аналитик имеет возможность просмотреть строку, чтобы, например, убрать из нее конфиденциальную информацию (если она там есть). В данный момент эта функция работает только на русском языке, однако в течение 2025 года мы планируем добавить эту технологию и в глобальную версию решения. Кроме того, наши эксперты планируют увеличить количество поддерживаемых сценариев ее применения.

AI-Powered OSINT IoCs

Аналитик, работающий с системой Kaspersky Unified Monitoring and Analysis, также имеет возможность воспользоваться дополнительной контекстной информацией из открытых источников через Kaspersky Threat Intelligence Portal. После последнего обновления на нем появился доступ к информации об угрозе, собранной, опять же, при помощи генеративной модели искусственного интеллекта.

Работает она следующим образом: допустим, у вас есть подозрительный файл, найденный в ходе охоты на угрозы (threat hunting). Вы можете поискать на сайте хеш этого файла, и, если кто-то уже сталкивался с ним в ходе расследования какого-либо инцидента и что-то опубликовал на эту тему, технология оперативно покажет вам индикаторы компрометации (IoC) и основные факты об этой угрозе. Без такой системы автоматизации поиск и изучение такой информации могут занять у аналитика долгие часы, особенно если материалов много и написаны они на разных языках. А наша система, построенная на базе внутренней LLM-модели, сама проанализирует отчеты и упоминания об угрозе независимо от языка, вычленит самое важное и представит выжимку — что это за угроза, когда впервые была детектирована, какие группы злоумышленников ассоциированы с ней, какие индустрии чаще всего атакуются с использованием этого файла и так далее. Это значительно экономит время на поиски и самостоятельное изучение.

Аналитику также доступны и другие данные из Kaspersky Threat Intelligence, в том числе и созданные с использованием технологий искусственного интеллекта и анализа больших данных. Наши базы данных об угрозах постоянно пополняются результатами ручного изучения APT, оперативными данными из DarkNet, информацией из Kaspersky Security Network, а также результатами регулярного анализа новых вредоносных программ. Все эти технологии помогают пользователям минимизировать потенциальный ущерб от киберинцидентов и повысить среднее время, необходимое на восстановление работоспособности системы (MTTR), и среднее время детектирования инцидента (MTTD).

Дальнейшие планы использования ИИ-технологий в KUMA

Мы продолжаем повышать удобство и эффективность работы с нашей SIEM-системой, в частности использовать ИИ для еще большего освобождения сотрудников ИБ от рутинных задач. Следите за обновлениями нашей SIEM-системы Kaspersky Unified Monitoring and Analysis Platform на официальной странице продукта.

SIEM

SIEM

Советы

Советы