Целевые атаки — любимая тема специалистов по ИТ-безопасности: в таких атаках всегда задействованы максимально сложные инструменты, поэтому изучать их и противодействовать им очень интересно. Однако обычных людей до недавних пор подобные атаки волновали не так сильно.

О некоторых из них было интересно читать — еще бы, это же как шпионский боевик, только все происходит на самом деле! Но принимать это близко к сердцу было сложно — до сих пор все APT-кампании разрабатывались на государственном уровне. Со всеми вытекающими обстоятельствами вроде высочайшей секретности, сложности оценки реального эффекта и так далее.

Как начиналась эпидемия #Stuxnet? Первые жертвы червя и как он дотянулся до иранской ядерной программы: https://t.co/pJuItKjKt0

— Евгений Касперский (@e_kaspersky_ru) November 11, 2014

Похоже, теперь все изменится: целевые атаки пришли в коммерческий сектор. Если говорить более конкретно — в банковский. И оценить последствия тут проще простого: миллиард долларов — примерно столько удалось в общей сложности похитить группе киберпреступников у десятков финансовых учреждений по всему миру.

Как происходили заражения?

Чтобы получить доступ к внутренней сети банка, преступники использовали адресную фишинговую рассылку с вредоносными вложениями. На компьютер жертвы устанавливался бэкдор, основанный на коде Carberp, — собственно, отсюда и происходит название данной кампании — Carbanak.

Получив контроль над компьютером непосредственной жертвы, киберпреступники использовали его как опорную точку: исследовали с ее помощью внутреннюю сеть банка, заражали другие компьютеры и выявляли наиболее важные машины, с помощью которых можно было получить доступ уже непосредственно к финансовым системам.

После этого следовала стадия изучения используемых банком финансовых механизмов — для этого были задействованы кейлоггер и передача видеоизображения.

Наконец, в последней части плана преступники выводили из банка деньги теми способами, которые были наиболее удобными в данном конкретном случае. Это мог быть как перевод через систему SWIFT, так и создание фальшивых счетов с последующим выводом средств «денежными мулами» или удаленная команда банкомату на выдачу наличных.

В среднем на ограбление каждого из банков уходило от двух до четырех месяцев — от заражения первого компьютера в корпоративной сети банка до вывода средств.

Каков ущерб?

Тем или иным образом преступники уводили у каждого из банков суммы, которые выглядят весьма внушительно даже по отдельности, — от $2,5 млн до $10 млн. Учитывая, что жертвами стали многие десятки финансовых организаций (по текущим оценкам, их число может доходить до сотни), совокупный ущерб составляет порядка миллиарда долларов.

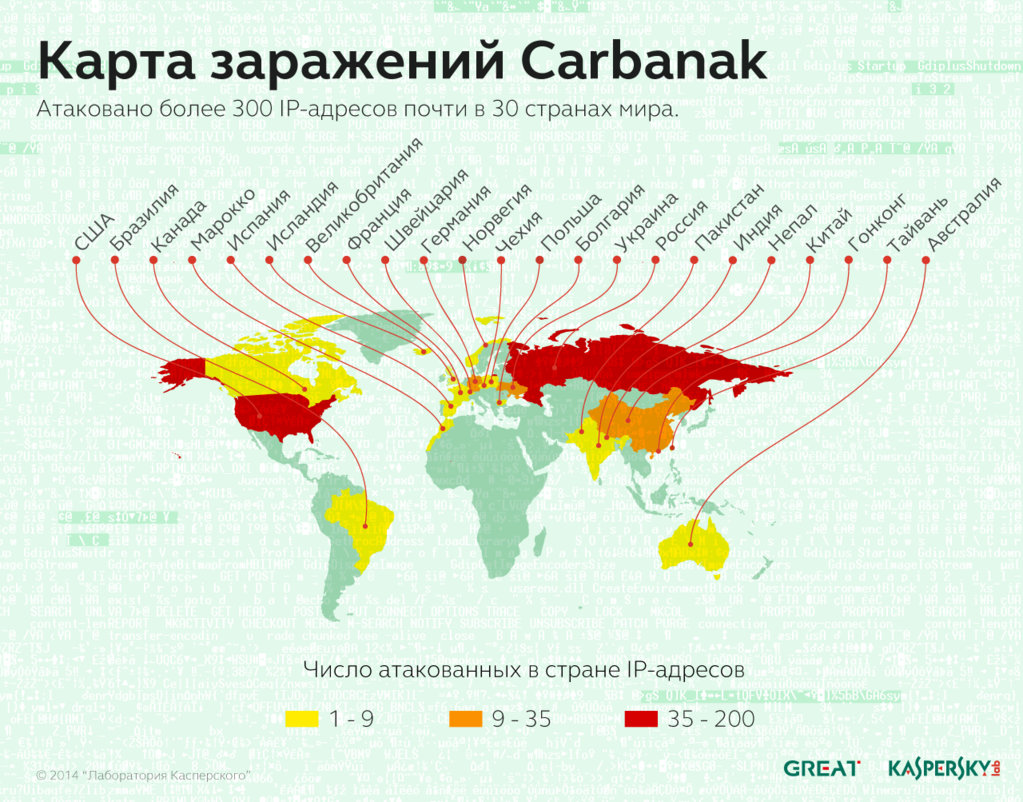

Среди наиболее пострадавших от деятельности Carbanak стран — Россия, США, Германия, Китай и Украина. На данный момент группировка расширяет географию своей деятельности, включая в нее новые зоны. В их число, в частности, входят Малайзия, Непал, Кувейт, а также некоторые регионы Африки.

Исходя из имеющейся у «Лаборатории Касперского» информации, первые образцы вредоносного ПО, используемого группировкой Carbanak, были созданы в августе 2013 года. Первые заражения были обнаружены в декабре 2013 года. Первые успешные кражи относятся к периоду с февраля по апрель 2014 года, пик числа заражений был зафиксирован в июне прошлого года.

В МВД посчитали количество киберпреступлений в 2014 году и удивились: http://t.co/6rNbWrovLm Много, говорят, беда прям.

— Kaspersky (@Kaspersky_ru) February 10, 2015

Очевидно, преступники не собираются останавливаться, пока их не поймают. На данный момент к расследованию уже подключено как множество национальных центров по борьбе с киберугрозами, так и международные организации — Европол и Интерпол. Со стороны «Лаборатории Касперского» в расследовании участвует Глобальный центр исследований (GReAT).

Хакеры украли миллиард долларов из десятков банков #Carbanak #theSAS2015

Tweet

Как защититься?

Для клиентов «Лаборатории Касперского» у нас есть хорошие новости:

- Все корпоративные продукты и решения «Лаборатории Касперского» детектируют известные образцы Carbanak как Backdoor.Win32.Carbanak и Backdoor.Win32.CarbanakCmd.

- Чтобы повысить уровень защиты, мы рекомендуем убедиться в том, что модуль проактивной защиты, входящий в состав всех современных продуктов и решений «Лаборатории Касперского», включен.

Кроме того, мы можем предложить несколько общих рекомендаций, которые помогают уберечься как от данной опасности, так и от многих других:

- Никогда не открывайте подозрительные электронные письма, особенно если они содержат вложения.

- Своевременно устанавливайте обновления программного обеспечения. Например, в данной кампании не использовались угрозы нулевого дня — только уже известные уязвимости, для которых существуют «заплатки».

- Включите эвристическое обнаружение угроз в своем антивирусном решении — это повысит вероятность обнаружения и блокирования новых образцов вредоносного ПО.

Больше подробностей о расследовании нашей команды GReAT деятельности киберпреступной группировки Carbanak вы можете найти в статье на Securelist.

APT

APT

Советы

Советы