Израильский исследователь Мордехай Гури из университета Бен-Гуриона опубликовал исследование еще одного способа эксфильтрации данных из сети за воздушным зазором. На этот раз он нашел способ передавать данные при помощи радиоизлучения от центрального процессора, точнее от схемы его электропитания. Успешная добыча информации при помощи этого метода требует нахождения злоумышленника в паре метрах от процессора. Очевидно, это напомнило исследователю меры социальной дистанции, применявшиеся против эпидемии COVID-19, поэтому новая атака получила достаточно странное имя — COVID-bit.

Мордехай Гури вообще специализируется на наиболее странных методах утечек данных. Он последовательно изучает вопрос защищенности изолированных компьютерных сетей. Его работы наглядно демонстрируют, что надеяться исключительно на «воздушный зазор» при построении модели безопасности не стоит. Большая часть методов, найденных Гури и его коллегами, работают при определенных условиях — когда злоумышленникам каким-то образом удалось установить на особо защищенном компьютере шпионское вредоносное ПО и теперь требуется получить собранную им информацию. Причем сделать это нужно незаметно, без подключения к Интернету, по возможности используя уже работающее у жертвы компьютерное оборудование.

Импульсный преобразователь в роли передатчика

В этот раз Гури тщательно изучил возможность применения принципа работы импульсного преобразователя напряжения для эксфильтрации данных. Любой блок питания для телефона или ноутбука является именно импульсным преобразователем переменного тока в постоянный. Импульсные блоки питания компактнее линейных, но по своей природе излучают достаточно серьезные радиопомехи. Они больше всего досаждают радиолюбителям, работающим на средних и коротких волнах, — именно там паразитное излучение импульсных блоков питания особенно заметно.

Похожие импульсные преобразователи напряжения в большом количестве присутствуют в персональных компьютерах. Часть из них используется для питания центрального процессора. Во всех современных процессорах применяется система динамического изменения напряжения и частоты. Такая система позволяет снизить энергопотребление, когда процессор находится в простое — можно понизить его частоту и напряжение, а затем резко поднять их, когда появилась новая вычислительная задача.

Так как в исследуемом сценарии потенциальный атакующий уже контролирует компьютер жертвы при помощи вредоносного ПО, возникает возможность как-то влиять на загрузку процессора, а соответственно на частоту и напряжение. Но как? Мордехай Гури выяснил, что паразитное излучение импульсного преобразователя напряжения меняет свой характер при изменении рабочего напряжения. А напряжение меняется в зависимости от нагрузки. То есть если подавать нагрузку на процессор с определенными интервалами, то получится генерировать радиосигнал на определенной частоте.

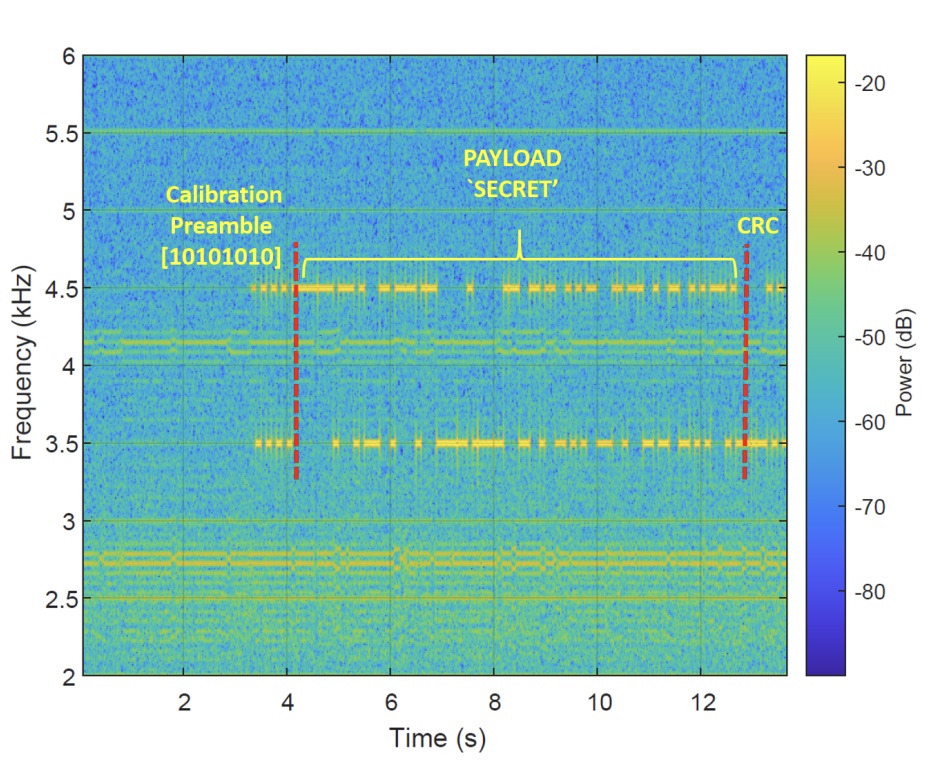

Частоту передачи сигнала можно выбирать, попеременно нагружая процессор и снимая нагрузку с определенным интервалом, тысячи раз в секунду. Тип нагрузки, то есть что именно вычисляет процессор, при этом не имеет значения — по сути, компьютер «гоняют» впустую, чтобы сгенерировать радиосигнал определенной формы. Процессор под нагрузкой требует изменения подающего напряжения, преобразователь напряжения генерирует радиопомехи, а проводники на материнской плате выступают в качестве антенны. Вот так выглядит итоговый радиосигнал:

Спектральное представление радиосигнала, излучаемого компьютером. Источник

На изображении показан спектр радиосигнала с частотой от 2 до 6 килогерц. Для передачи данных используется технология частотной манипуляции, когда частота сигнала меняется в зависимости от передаваемых данных. Именно поэтому мы видим две «линии» передачи на разных частотах. Цветом, от зеленого до красного, обозначается мощность: можно сделать вывод, что радиосигнал от процессора получается достаточно слабый, лишь немного сильнее помех, видимых в нижней части изображения. Обратите внимание на шкалу времени: слово «СЕКРЕТ» передается в течение примерно 10 секунд. Это очень медленный способ кражи данных, но для определенных типов конфиденциальной информации и его может быть достаточно. При необходимости скорость передачи можно повысить, нагружая одновременно (но по-разному) несколько ядер процессора.

Прием секретов на телефон

Мордехай Гури также подробно рассматривает вопрос приема секретных данных. Радиосигнал небольшой мощности реально принять на расстоянии не более двух метров от изолированной системы.

Сценарий кражи данных через COVID-bit: агент приближается к компьютеру на минимальное расстояние, при этом не привлекая к себе внимания. Источник

На иллюстрации показан один из возможных сценариев: агент атакующей стороны посещает офис жертвы и во время визита «снимает» секретную информацию с зараженной машины. За эксфильтрацию данных также может отвечать подкупленный сотрудник атакуемой организации. В обоих вариантах маловероятно, что агенты смогут пронести с собой громоздкое радиооборудование. Именно поэтому в исследовании показан метод приема секретной информации с помощью смартфона.

Обычно смартфоны не оснащены радиоприемниками на средних волнах, но в его роли может выступать аудиочип. В разъем для гарнитуры вставляется антенна, а аналого-цифровой преобразователь в смартфоне по своим характеристикам способен оцифровывать радиоизлучение с частотой до 24 килогерц. Возможно, он это будет делать не идеально, но, как показывает практика, и такого «скрытного» радиоприема достаточно.

В итоге получается достаточно эффективный (конечно, по меркам атак на защищенные изолированные системы) способ эксфильтрации данных. Помимо «медленной» кражи информации, показанной выше, автор работы испытал и более скоростные варианты передачи. В некоторых случаях скорость доходила до тысячи бит в секунду. Это позволяет за мгновения передать IP-адрес, за 4 секунды — ключ шифрования, за минуты — файлы небольшого размера.

Борьба со шпионами

Исследование добросовестно перечисляет потенциальные методы противодействия такому методу эксфильтрации. Самый простой — та самая «социальная дистанция»: не подпускать посторонних ближе чем на два метра к защищенному компьютеру. Есть и чуть более сложные: можно, например, заглушить передачу данных, нагружая процессор собственными задачами. Это приведет к перерасходу энергии, но достаточно надежно предотвратит утечку. Интересно, что принудительное фиксирование частоты процессора хоть и снижает мощность сигнала, но не исключает передачу данных. Изменяющаяся нагрузка на процессор приводит к выгодным для шпиона помехам даже при постоянной частоте.

Тем более бесполезно пытаться отслеживать тайную передачу радиосигналов: уж слишком она напоминает обычную работу компьютерного железа. Во всех работах израильского исследователя показано, что на каждый способ усилить изоляцию компьютера найдется новый метод эксфильтрации данных по сторонним каналам. Уж слишком много всего в компьютере «фонит», генерирует помехи, характером которых можно управлять. Гораздо разумнее принять за факт, что сам по себе «воздушный зазор» ничего не дает с точки зрения безопасности. Вы нивелируете риск атаки из Интернета, но не другие варианты кибератак. А значит, эффективная защита изолированных систем невозможна без средств детектирования и обезвреживания вредоносных программ. А точнее, без комплексной системы безопасности, учитывающей все особенности специализированной защищенной сети.

воздушный зазор

воздушный зазор

Советы

Советы