Перефразирую известный философский постулат: «профессия определяет бытие или бытие определяет профессию?». Рассказывают, что заруба по поводу ответа на этот (точнее, оригинальный) вопрос в философских кругах идёт уже полторы сотни лет, а с изобретением интернетов и в широких народных массах, регулярно охватывая неистовым холиваром разные слои сетевого населения в неожиданных концах мира. Я не претендую на поддержку какой-либо стороны, но хочу свидетельствовать личным опытом в пользу дуализма профессии и бытия, которые влияют друг на друга взаимно, многогранно и постоянно.

В конце далёких восьмидесятых компьютерная вирусология возникла как ответ на распространение вредоносных программ. Через 30+ лет вирусология эволюционировала (точнее, слилась в экстазе с другими смежными отраслями) в индустрию кибербезопасности и зачастую диктует развитие бытия IT – в условиях конкуренции выживает технология с лучшей защитой.

За 30 лет как только нас не обзывали: санитары леса, патологоанатомы, бактериологический кордон… ассенизаторами тоже приходилось :) Но лучше всего, имхо, специфику нашей профессии и её связь с бытием на данном этапе характеризует мем «киберпалеонтолог».

Действительно, индустрия научилась бороться с массовыми эпидемиями: проактивно (как мы защитили пользователей от крупнейших эпидемий последних дцати лет Wannacry и ExPetr) или реактивно (при помощи облачного анализа и быстрой рассылки обновлений) — не суть разница. А вот с точечными, целевыми кибератаками пока что не очень: по технической зрелости и ресурсам с ними справляются единицы, а по принципиальной позиции разоблачать всех кибернегодяев вне зависимости от происхождения и целей воля есть, пожалуй, только у нас. И это немудрено – иметь такую волю дорого стОит, это непростая позиция в современном геополитическом шторме, но наш опыт показывает, что это правильная позиция — пользователь голосует за неё кошельком .

Кибершпионская операция – очень долгий, дорогостоящий и высокотехнологический проект. Разумеется, авторы таких операций сильно расстраиваются, когда их палят и есть мнение, что они пытаются устранить неугодных разработчиков разными грязными методами через манипуляции СМИ.

Но есть и другие мнения «откуда ноги растут», в том числе:

Впрочем, я отвлёкся.

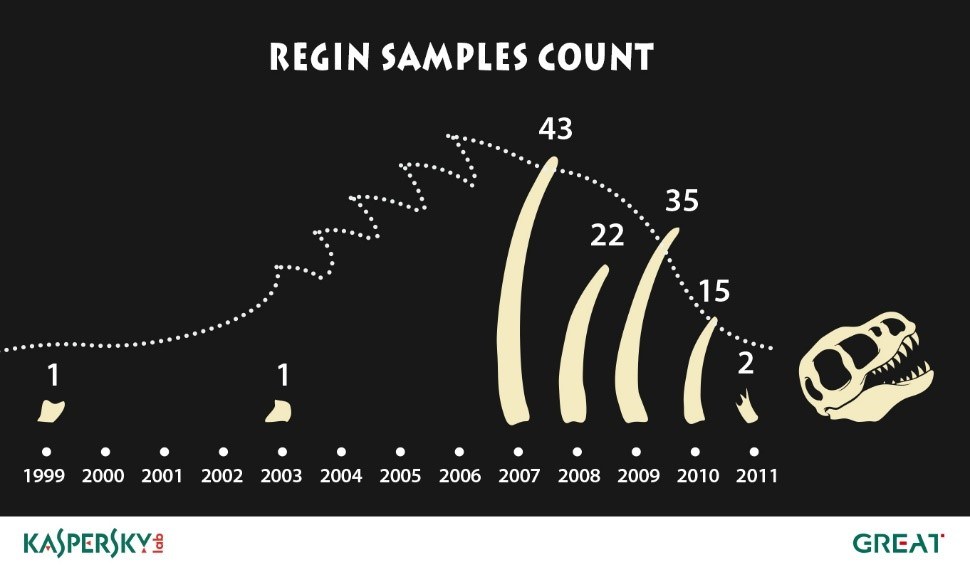

Так вот: такие операции, бывает, остаются незамеченными многие годы. Авторы берегут свои инвестиции «прелести»: атакуют только единицы избранных, тщательно тестируются на популярных защитных решениях, оперативно меняют тактику и т.д. Пожалуй, многообразие раскрытых целевых атак – это всего лишь верхушка айсберга. И единственный эффективный способ выявления таких атак – киберпалеонтология, т.е. длительный, скрупулёзный сбор данных для построения «большой картины», сотрудничество с экспертами из других компаний, выявление и анализ аномалий, разработка технологий защиты.

В киберпалеонтологии выделяются два основных направления: ad-hoc исследования (случайно нашли что-то подозрительное, ухватились за хвост, а там…) и системные операционные исследования (процесс планомерного анализа корпоративного IT-ландшафта).

Преимущества операционной киберпалеонтологии высоко ценят крупные организации (как государственные, так и коммерческие), против которых в первую очередь и направлены целевые атаки. Однако не у каждой организации есть возможности, воля и способности: профильные специалисты сродни живым динозаврам – они редки и дороги :) А у нас их целый зоопарк есть! Несколько команд аналитиков (в том числе GReAT и Threat Research) – профессиональные киберпалеонтологи с внушительным стажем и мировым именем. Посему недавно, совместив наши возможности с желаниями заказчиков, в лучших традициях закона спроса и предложения мы вывели на рынок новый сервис – Kaspersky Managed Protection (подробнее здесь).

Kaspersky Managed Protection – это, по сути, аутсорсинг киберпалеонтологических функций.

Облачный сервис (i) собирает метаданные сетевой и системной активности, которые потом (ii) агрегируются с данными облака KSN и анализируются умными системами и киберпалеонтологами экспертами (реализация подхода HuMachine на практике).

Особенность первого этапа состоит в том, что Kaspersky Managed Protection не требует установки дополнительных сенсоров для сбора метаданных. Сервис работает совместно с уже установленными продуктами (в частности Kaspersky Endpoint Security и Kaspersky Anti Targeted Attack Platfort, а в перспективе — продуктами и других разработчиков) и на основе их телеметрии проводит анализ, ставит диагноз и прописывает лечение.

А самое интересное скрывается на втором этапе.

Итак, у сервиса «на руках» есть гигабайты сырой телеметрии от разных сенсоров: события операционной системы, поведение процессов и их сетевое взаимодействие, активность системных служб и приложений, вердикты защитных продуктов (включая неточные поведенческие детекты, IDS, «песочницу», репутацию объектов, Yara-правила)… Ага, голова уже кругом пошла? Однако при грамотной обработке из этого хаоса можно выжать используемые техники и по этой ниточке выйти на целевую атаку.

На этом этапе для отделения мух от котлет :) мы используем патентованную технологию облачного выявления, расследования и устранения целевых атак. Сначала полученная телеметрия автоматически размечается KSN в зависимости от популярности объектов, принадлежности к той или иной группе, совпадения с известными угрозами и многих других параметров. Иными словами, мы просеиваем грунт с места раскопок, фильтруем шлак, а на всё полезное вешаем специальные метки.

Далее метки автоматически обрабатывает корреляционный механизм с машинным обучением, который выдвигает гипотезы о потенциальной кибератаке. Говоря языком палеонтологов, мы изучаем ископаемые фрагменты, исследуем сходство с уже найденными динозаврами и ищем необычные сочетания фрагментов, характерные для динозавров, науке пока что неизвестных.

Корреляционный механизм опирается на множество источников информации для построения гипотез. За 20-летнюю историю мы накопили для этого достаточно (это было скромно :) данных для таких гипотез, в том числе подозрительные статистические отклонения от нормальной активности, информацию о тактиках, технологиях и процедурах других целевых атак, подходы, хорошо зарекомендовавшие себя на проектах анализа защищённости, а также изученные по ходу расследований компьютерных преступлений.

Когда гипотезы построены приходит время пораскинуть мозгами и венцу природы – киберпалеонтологу. Он делает работу, для которой пока не родился искусственный интеллект – проверяет достоверность выдвинутых гипотез, исследует подозрительные объекты и действия, отбраковывает ложные срабатывания, «доучивает» машинное обучение, разрабатывает правила обнаружения новых угроз. Все, что однажды было обнаружено вручную палеонтологом, в будущем обнаруживается автоматически, насколько это возможно – это никогда не прекращающийся процесс перехода практики в исследования, а исследований – в качество сервиса.

Так, постепенно, этап за этапом, с помощью передовых технологий и под контролем качества с человеческим лицом из тонн грунта вырисовываются очертания новых, доселе неизвестных чудовищ целевых атак. Чем больше Kaspersky Managed Protection получает «грунта» и чем глубже история раскопок, тем выше вероятность «обнаружения необнаруживаемого» и, соответственно, выявления неизвестной атаки. Что самое важное – это наиболее эффективный способ защиты, поскольку нигде кроме как в сети организации нет того самого «грунта», содержащего фрагменты динозавра.

И в заключении несколько слов о комплиментарности Kasperskky Managed Protection корпоративному SOC (Security Operations Center- Центр управления ИБ-инцидентами).

Разумеется, Kaspersky Managed Protection не заменит SOC, но а) он может дать толчок к его созданию, поскольку качественно решит одну (но самую важную задачу) – обнаружение атак любой сложности, б) он может расширить компетенцию существующего SOC за счёт добавления к нему возможностей киберпалеонтологии и в) указанное последним, но, пожалуй, самое главное, — он может создать дополнительный бизнес для MSSP-провайдеров за счёт расширения имеющегося сервисного предложения масштабируемыми функциями высокорезультативной киберпалеонтологии. Мне представляется, что именно третий кейс — основной вектор развития Kaspersky Managed Protection.

APT

APT

Советы

Советы