Не так давно в Сети появился новый троян-вымогатель Ded Cryptor, атакующий в основном русскоязычных пользователей. Для жертв он примечателен своей жадностью — за расшифровку файлов его создатель требует целых 2 биткойна (то есть более $1300), а дешифровщиков, позволяющих бесплатно получить свои файлы обратно, для «Деда» пока не сделали.

В качестве предупреждения о заражении Ded Cryptor меняет обои рабочего стола, выводя картинку со злым Сантой или, для русских, Дедом Морозом. Из внешних особенностей это вроде бы и все. Но на самом деле за «Дедом Криптором» стоит интереснейшая история, этакий триллер о борьбе «хороших» с «плохими», ошибках «хороших» и их последствиях.

Шифровальщик для всех, даром!

Началось все с того, что турецкий исследователь Утку Сен (Utku Sen) затеял необычный проект — он опубликовал в открытом доступе на ресурсе для совместной разработки GitHub код написанного им самим открытого и бесплатно распространяемого шифровальщика (сейчас, правда, код удален — из-за событий, о которых мы расскажем ниже).

Не самое, скажем так, стандартное решение — подарить злоумышленникам исходники, которые упрощают создание собственных вымогателей. Тем не менее Утку Сен твердо уверен, что для борьбы с киберпреступниками нужно научиться мыслить так, как они, и писать код так, как они. Дескать, тогда индустрия информационной безопасности научится адекватно им противостоять.

И проект Hidden Tear — это как раз попытка Утку Сена мыслить и писать как заправский киберпреступник. По сути, он был создан в образовательных и исследовательских целях. Со временем open-source-шифровальщик усилиями Утку Сена эволюционировал в версию, способную работать без Интернета, а потом на его основе появился более совершенный шифровальщик EDA2.

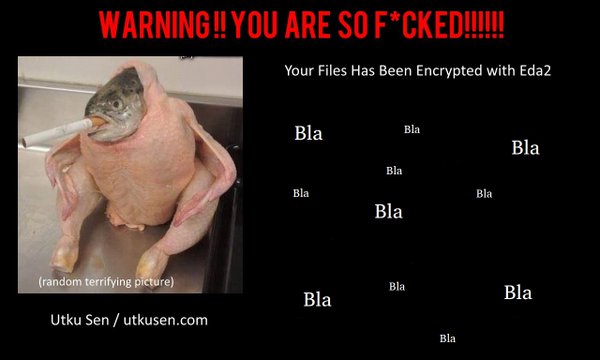

EDA2 отличался от Hidden Tear более сильным асимметричным шифрованием, а также тем, что умел полноценно работать с сервером команд (C&C) и передавал на него ключ в зашифрованном виде. Ну и тем, что выводил пользователю очень страшную картинку.

Исходный код EDA2 Утку Сен также выложил на GitHub. И за это, а также за публикацию исходников Hidden Tear на него вылился здоровенный ушат критики. Понимал ли он, ЧТО он делает? Ведь, по сути, он предоставлял тем злоумышленникам, которые даже программировать толком не умеют, возможность зарабатывать на ни в чем не повинных пользователях.

Похоже, что понимал. Утку Сен оставил в шифровальщиках бэкдоры, с помощью которых он мог бы получать ключи для расшифровки файлов. То есть Утку Сен должен был узнать о существовании очередной версии зловреда на основе его разработок, получить URL командного сервера, добыть оттуда ключи — и, вуаля, файлы можно расшифровать, жертвы спасены. Не учел он разве только то, что жертвы должны откуда-то узнать о существовании турецкого «доброго хакера» Утку Сена и попросить его добыть ключ для расшифровки данных.

Создал шифровальщик? Пусть платит выкуп!

Естественно, сторонние шифровальщики на базе Hidden Tear и EDA2 не заставили себя долго ждать. И если с первым троянцем на базе Hidden Tear Утку Сен более-менее успешно разобрался (читай: опубликовал код для расшифровки, а жертвам предстояло этот код найти), то со вторым все вышло куда интереснее и хуже.

Шифровальщик Magic, основанный на EDA2, ничем примечательным не выделялся, и Утку Сен, узнав о его существовании, уже собрался было привычным образом добыть код для расшифровки с помощью бэкдора, как вдруг выяснилось, что добывать код уже неоткуда. Киберпреступники разместили командный сервер на бесплатном хостинге, и, как только хостинг-провайдер получил первую жалобу на вредоносную активность, он просто удалил аккаунт злоумышленников и все их файлы. И возможность добыть ключ — вместе с ними.

История на этом не кончилась. Авторы шифровальщика связались с Утку Сеном, и это переросло в длинную дискуссию, разворачивавшуюся в открытых источниках. Поначалу авторы предлагали опубликовать код для расшифровки взамен на то, что Утку Сен удалит исходный код EDA2 из открытых источников и заплатит им выкуп в размере 3 биткойнов, однако потом они кое-как сошлись на том, что выкуп можно и не платить.

По ходу переговоров всплывали и политические мотивы хакеров, и их якобы жалость к какому-то человеку, у которого Magic зашифровал все фото новорожденного сына, и еще много всего интересного.

В результате Утку Сен таки удалил исходники EDA2 и Hidden Tear с GitHub, но, видимо, несколько поздно, поскольку они успели разойтись весьма широким тиражом. Наш эксперт Йорнт ван дер Виль в своей статье на Securelist от 2 февраля этого года упоминал уже 24 шифровальщика на базе Hidden Tear и EDA2, а с тех пор их число только росло.

Еда для Деда

Одним из таких шифровальщиков и является Ded Cryptor. Основа в нем взята от EDA2, но его командный сервер расположен в сети Tor, поэтому добраться до него так просто не получается. Взаимодействие с C&C-сервером происходит через сервис tor2web, позволяющий пользоваться Tor без Tor-браузера.

При этом запросы на него «Дед» отправляет не напрямую, а через прокси-сервер, который поднимает на зараженном компьютере. Код для прокси, кстати, тоже позаимствован с GitHub — у другого разработчика, а код для отправки запросов — у третьего. С миру по нитке — и улучшенная версия шифровальщика готова.

Разработчик «Деда», похоже, русскоговорящий. Во-первых, текст требования выкупа помимо универсального английского продублирован на русском языке. Во-вторых, в ходе анализа кода шифровальщика старший антивирусный аналитик «Лаборатории Касперского» Федор Синицын обнаружил путь к одному из файлов вида:

C:UserssergeyDesktopдоделатьeda2-mastereda2eda2binReleaseOutputTrojanSkan.pdb.

Кстати, вышеупомянутый троянец Magic тоже, похоже, разрабатывали русские.

О методах распространения Ded Cryptor почти ничего не известно, а наибольшую активность, по данным Kaspersky Security Network, шифровальщики на основе EDA2 проявляют в России. На втором месте Китай, на третьем — Германия, Вьетнам и Индия.

Способов расшифровать файлы, попорченные «Дедом», пока нет. Можно попытаться восстановить их из теневых копий, которые делает система. Но лучшая защита — не пустить его на свой компьютер, а для этого нужно хорошее защитное решение.

Kaspersky Internet Security распознает все версии троянцев на базе Hidden Tear и EDA2, детектирует их как Trojan-Ransom.MSIL.Tear и не дает им шифровать файлы.

Ну а Kaspersky Total Security в дополнение к этому позволяет настроить автоматическое резервное копирование — даже если какой-то еще не ведомый никому шифровальщик каким-то образом пролезет на ваш компьютер, вам он будет не страшен, ведь вы всегда сможете восстановить данные из резервных копий.

Ded Cryptor

Ded Cryptor

Советы

Советы