Цифровизация бизнеса, особенно малого и среднего, позволяет быстро его масштабировать, повысить комфорт клиентов и выйти на новые рынки. Одновременно цифровизация увеличивает ущерб бизнесу в случае кибератаки и усложняет процедуры восстановления после нее. Ресурсы компании всегда ограничены — от каких атак следует защищаться прежде всего?

Чтобы ответить на этот вопрос, мы изучили отчет INTERPOL’s 2025 Africa Cyberthreat Assessment Report. Он удобен тем, что в нем объединены полицейская статистика киберпреступности и данные ИБ-компаний, включая «Лабораторию Касперского», что позволяет сопоставить количество и виды проведенных атак с тем, какой реальный ущерб они принесли. Эти данные помогут выстраивать ИБ-стратегию компании.

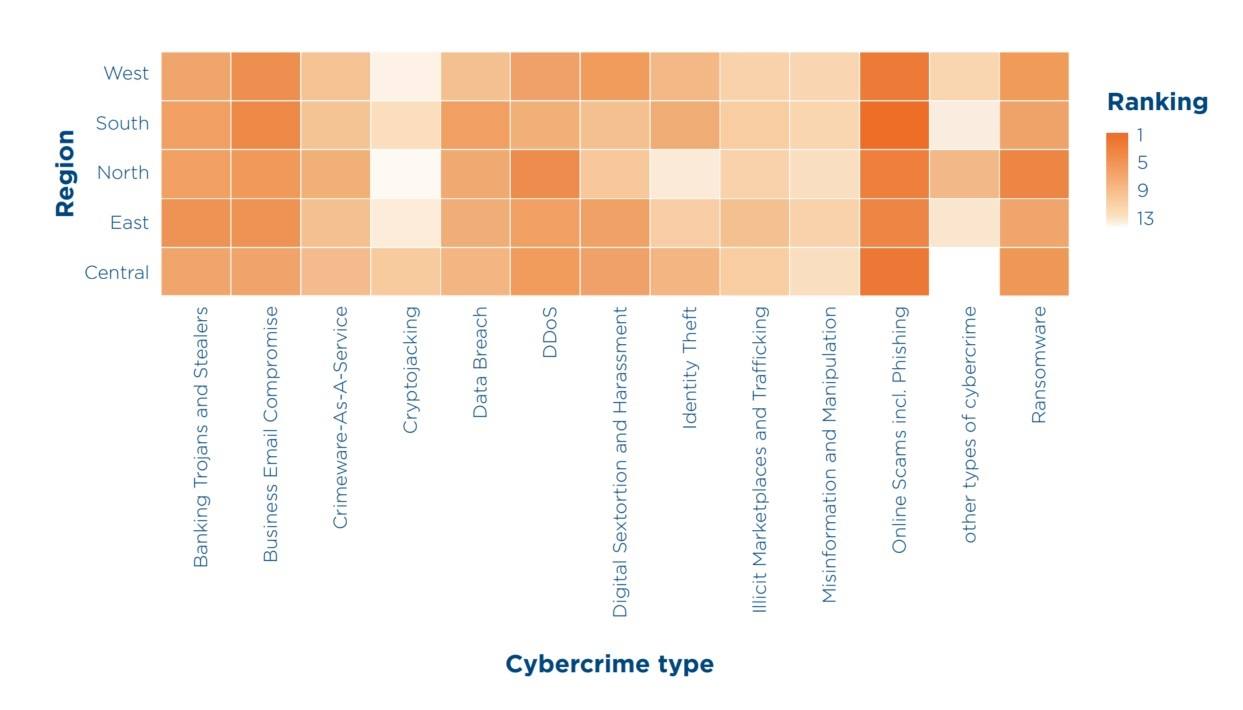

Рейтинг типов киберпреступлений по заявленному финансовому ущербу в африканских субрегионах на основе данных стран-участниц Интерпола. Источник

Целевое онлайн-мошенничество

Явным лидером по причиненному ущербу на всем африканском континенте стали мошеннические операции. Они набирают масштабы вместе с ростом популярности мобильного банкинга, цифровой коммерции и соцмедиа. Кроме массового фишинга, нацеленного на кражу личных и платежных данных, опережающими темпами растут таргетированные атаки. В них жертву долгосрочно обрабатывают в мессенджерах, месяцами выстраивая доверительные отношения и подводя к одной из схем выманивания денег, например при помощи инвестиций в криптовалюту. Эта схема часто эксплуатирует романтические отношения и поэтому называется romance scam, но существуют и другие ее разновидности. Так, в Нигерии и Кот-д’Ивуаре были арестованы мошенники, атакующие небольшие медийные площадки и рекламные агентства. Они похитили у жертв почти полтора миллиона долларов, представляясь рекламодателями.

Учитывая, что 93% африканцев используют для работы не корпоративные инструменты общения, а обычный WhatsApp, риск того, что подобные атаки на сотрудников и владельцев компании будут успешны, значительно возрастает.

Инциденты ransomware

Из заголовков в прессе может сложиться впечатление, что атаки вымогателей в основном нацелены на крупные организации. Статистика данного отчета это опровергает — и число атак, и реальный финансовый ущерб значительны во всех сегментах бизнеса. При этом есть прямая связь между уровнем цифровизации и количеством атак. Поэтому, если компания наблюдает общий рост «оцифрованной» деловой активности в своем сегменте рынка, можно не сомневаться, что параллельно растет и уровень угрозы. В Африке активны «партнеры» крупнейших и опасных платформ Ransomware-as-a-Service, таких как LockBit и Hunters International, они ответственны в том числе за крупные инциденты масштаба страны.

Среди примечательных инцидентов, почти не известных за пределами региона, отметим кражу $7 млн у нигерийской финтех-компании Flutterwave, атаки на камерунского поставщика электроэнергии Eneo, масштабную кражу данных вымогателями у Telecom Namibia и атаку на южноафриканскую медицинскую организацию National Health Laboratory Service (NHLS), приведшую к отмене операций и утере миллионов результатов лабораторного тестирования.

Банковские трояны и инфостилеры

Хотя прямые потери от банковских троянов и инфостилеров не вошли в тройку чемпионов по ущербу, именно успехи этой криминальной индустрии напрямую влияют на количество и серьезность других атак, в первую очередь ransomware и BEC. Украв у тысяч пользователей любые доступные учетные данные при помощи инфостилеров, злоумышленники фильтруют и группируют их по разным критериям и затем продают на черном рынке тематические сборники учетных записей. Это позволяет другим преступникам покупать интересные им пароли и проникать в организации.

Компрометация деловой переписки

Для малого и среднего бизнеса, в основном использующего публичные сервисы вроде Gmail или Office 365, заражение инфостилером означает, что злоумышленники получают полный доступ к переписке и деловым операциям жертвы. Пользуясь этим, они могут вступить в уже ведущуюся деловую переписку и убедить контрагентов жертвы оплатить товары и услуги на мошеннический счет. Подобные атаки, называемые BEC (Business E-mail Compromise), прочно лидируют в хит-парадах нанесенного ущерба, и малый бизнес может стать их жертвой двумя способами. Во-первых, от имени малого бизнеса можно выманивать деньги у его более крупных клиентов или партнеров. Во-вторых, можно убедить владельца или бухгалтера перевести имеющиеся в компании деньги, что тоже легче, чем в крупной организации.

В Африке базируются несколько крупных криминальных синдикатов, ответственных за международные операции BEC с многомиллиардным ущербом. Но их целями становятся и соотечественники — в первую очередь организации из финансового сектора, а также те, кто участвует в международной торговле.

Как защитить бизнес от киберугроз

Чтобы эффективно противостоять цифровым угрозам, правоохранительные органы должны обмениваться данными с коммерческими ИБ-компаниями, которые могут находить очаги распространения угрозы на основе своей телеметрии. Среди последних успехов такого партнерства отметим операции Serengeti (1000 арестов, 134 000 отключенных вредоносных онлайн-ресурсов), Red Card (300 арестов), Secure (32 ареста, 20 000 вредоносных ресурсов). В этих операциях, проводимых под эгидой Интерпола, использовались данные о киберугрозах, полученные от партнеров, включая «Лабораторию Касперского».

Бизнес не может целиком переложить киберзащиту на полицию. Следующие простые, но действенные меры безопасности должна внедрить каждая компания.

- Обязательно используйте устойчивую к фишингу двухфакторную аутентификацию (MFA) на всех онлайн-аккаунтах: Google, Microsoft, WhatsApp и так далее.

- Используйте надежную защиту от вредоносного ПО на всех рабочих и личных устройствах. Для рабочих устройств желательно централизованное управление защитой, как это сделано, например, в Kaspersky Endpoint Detection and Response.

- Устраивайте регулярные тренинги по кибербезопасности, например при помощи платформы Kaspersky Automated Security Awareness. Это снизит риски того, что ваша компания станет жертвой BEC и фишинга. Тренинги должны регулярно проходить все сотрудники, включая руководство.

- Регулярно проводите резервное копирование всех данных организации таким образом, чтобы при атаке эти резервные копии не могли уничтожить. Это либо копии на физически отсоединяемых от сети носителях, либо в облачных хранилищах с политикой, не позволяющей удаление данных.

угрозы

угрозы

Советы

Советы