2024 год. Группа ученых из Калифорнийского университета в Сан-Диего и Мэрилендского университета в Колледж-Парке обнаруживает, что над миром нависла невообразимая опасность, источник которой затаился в космосе. Они начинают бить тревогу, но большинство просто игнорирует их…

И нет, это не пересказ хита Netflix «Не смотрите наверх» (Don’t Look Up), а реалии, в которых мы с вами внезапно оказались после публикации исследования, подтверждающего, что корпоративные VoIP-переговоры, данные военных операций, делопроизводство мексиканских полицейских, личные переписки и звонки абонентов сотовой связи США и Мексики и еще десятки видов конфиденциальных данных транслируются со спутников в незашифрованном виде на тысячи километров. И чтобы перехватить их, достаточно оборудования стоимостью менее $800 — простого набора для приема спутникового телевидения.

Сегодня разберемся, что могло послужить причиной подобной халатности, так ли легко выделить данные из потока, как описано в статье Wired, почему часть операторов данных проигнорировали исследование, не приняв никаких мер, ну и что же мы в силах сделать, чтобы наши с вами данные не оказались в подобных незащищенных каналах.

Что произошло?

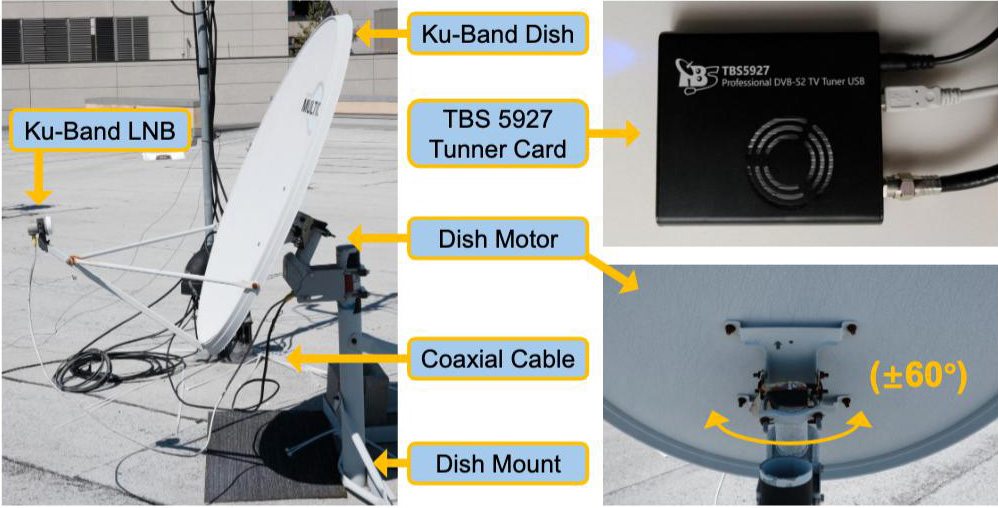

Шестеро исследователей установили на крыше университета в прибрежном районе Ла-Хойя в Сан-Диего, Южная Калифорния, обычную геостационарную спутниковую ТВ-антенну — такие можно приобрести у любого провайдера спутникового телевидения или в магазинах электроники. Незамысловатый сетап исследователей обошелся им в $750: $185 стоила сама спутниковая тарелка с приемником, $140 — крепление, $195 — привод поворота антенны и еще $230 — ТВ-тюнер TBS5927 c поддержкой USB (стоит отметить, что во многих странах мира этот набор обошелся бы им в разы, если не на порядок, дешевле).

От обычной антенны спутникового ТВ, с большой вероятностью установленной у вас за окном или на крыше, этот набор отличался только моторизованным приводом поворота антенны для приема сигнала с разных спутников, находящихся в зоне видимости. Геостационарные спутники, используемые для телевидения и связи, располагаются на орбите над экватором и движутся с той же угловой скоростью, что и Земля. Благодаря этому они неподвижны относительно поверхности Земли, и обычно, единожды направив антенну на выбранный спутник связи, перемещать ее уже не нужно. Привод же позволял исследователям перенаправлять антенну с одного спутника на другой.

На каждом геостационарном спутнике установлено множество ретрансляторов данных, используемых разными операторами связи. Со своего «наблюдательного пункта» ученые смогли поймать сигнал от 411 ретрансляторов на 39 геостационарных спутниках, получив IP-трафик с 14,3% всех ретрансляторов Ku-диапазона в мире.

С помощью подобного несложного набора за $750 исследователи смогли изучить трафик почти с 15% всех работающих спутниковых ретрансляторов в мире. Источник

Разработав собственный метод точного самовыравнивания антенны, улучшающий качество приема сигнала, в период с 16 по 23 августа 2024 года исследователи провели первичное сканирование всех 39 видимых им спутников. Они записывали сигнал продолжительностью от трех до десяти минут с каждого из доступных ретрансляторов. После сбора первоначального массива данных, ученые продолжили периодические выборочные сканирования спутников и продолжительные целевые записи с отдельных спутников для более глубокого анализа, собрав в общей сложности более 3,7 ТБ необработанных данных.

Написав код для парсинга протоколов передачи данных, чтобы восстановить сетевые пакеты из «сырых» данных со спутников, месяц за месяцем исследователи изучали перехваченный трафик, с каждым днем мрачнея все больше. Оказалось, что половина (!) конфиденциального трафика передавалась со спутников в незашифрованном виде. Учитывая, что транспондеров на геостационарных орбитах тысячи, а сигнал с каждого из них при благоприятных условиях можно принять на территории площадью до 40% поверхности Земли, история будоражащая.

Исследователи возле тарелки на крыше университета в Сан-Диего. Слева направо: Энни Дэй, Аарон Шульман, Киган Райан, Надя Хенингер, Морти Чжан. На фото отсутствует Дэйв Левин. Источник

Какие данные передавались в открытом доступе?

Оказалось, что геостационарные спутники транслируют в незашифрованном виде очень много разнообразных данных, среди которых:

- звонки, SMS-сообщения и интернет-трафик конечных пользователей, идентификаторы оборудования и ключи шифрования сотовой связи разных операторов, включая T-Mobile и AT&T Mexico;

- интернет-трафик пользователей бортового Wi-Fi, устанавливаемого на пассажирских самолетах;

- голосовой трафик нескольких провайдеров VoIP-телефонии, включая KPU Telecommunications, Telmex и WiBo;

- трафик правительственных, силовых и военных структур, включая данные с военных кораблей США, информацию от мексиканских вооруженных сил, включая геолокацию и телеметрию в реальном времени с воздушных и морских судов и наземной техники, информацию от мексиканских правоохранительных органов, включая данные о наркотрафике и публичных собраниях;

- корпоративные данные, включая внутренний трафик финансовых организаций и банков Grupo Santander Mexico, Banjército и Banorte;

- внутренний трафик Walmart Mexico, включая информацию о складских запасах и обновлениях цен;

- сообщения от объектов критической инфраструктуры США и Мексики, вроде нефтегазовых вышек и поставщиков электроэнергии.

И если большую часть данных никто не шифровал, судя по всему, либо по безалаберности, либо из желания сэкономить (но об этом ниже), то с происхождением сотовых данных в спутниковой сети все чуть интереснее. Дело в так называемом трафике «обратной связи» (backhaul), который используется для подключения удаленных вышек сотовой связи. Часть подобных вышек в труднодоступных местах «общается» с основной сетью сотового оператора через спутники: вышка транслирует сигнал на спутник, а спутник — на вышку. Как раз передаваемый со спутника незашифрованный трафик ученым и удалось перехватить, что дало им доступ, например, к SMS-сообщениям и той части голосового трафика, которые идут от спутника к вышке.

Реакция операторов данных на сообщения исследователей

Настало время для второй отсылки к современной классике Адама Маккея. Фильм Don’t Look Up — сатирический комментарий на нашу действительность, в котором даже грядущее падение метеорита не может убедить людей относиться к ситуации серьезно. Ситуация с отношением операторов критической инфраструктуры к предупреждениям ученых, увы, оказалась во многом схожа с сюжетом фильма.

С декабря 2024 года исследователи стали уведомлять компании, незашифрованный трафик которых они сумели перехватить и идентифицировать, об обнаруженных уязвимостях. Кроме того, в феврале 2025 года они провели повторное сканирование спутников и сравнили результаты, оценив, как операторы данных отреагировали на их предупреждения. Выяснилось, что далеко не все из них предприняли какие-либо действия по устранению проблем, поэтому, выждав почти год, в октябре 2025 года ученые обнародовали исследование, описав в нем как процедуру перехвата данных, так и реакцию операторов.

Исследователи сообщили, что публикуют информацию о затронутых системах только после устранения проблемы или истечения стандартного 90-дневного периода ожидания. Для некоторых систем на момент публикации исследования все еще действовало эмбарго на раскрытие информации, поэтому ученые планируют обновлять опубликованные материалы по мере возможности.

Среди проигнорировавших уведомления были, например, владельцы неназванной критической инфраструктуры, вооруженные силы США, мексиканские военные и правоохранительные органы, а также Banorte, Telmex и Banjército.

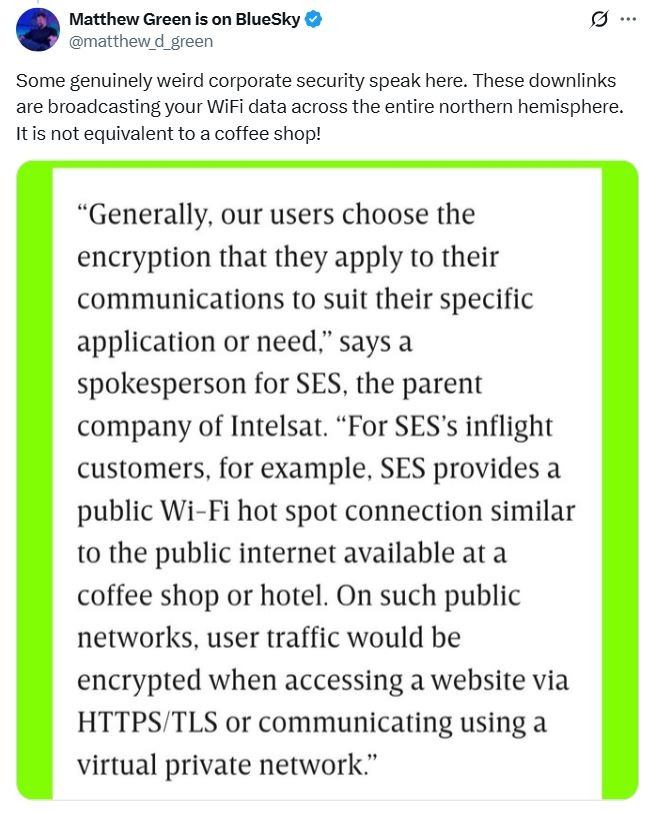

Провайдеры Wi-Fi на борту пассажирских самолетов на вопросы Wired в связи с инцидентом ответили весьма расплывчато. Представитель Panasonic Avionics Corporation заявил, что компания «приветствует выводы» исследователей, но «обнаружила, что ряд приписываемых нам заявлений либо неточны, либо искажают нашу позицию», не уточнив, что именно компания считает неточным. «Наши системы спутниковой связи спроектированы таким образом, что каждый сеанс передачи данных пользователем соответствует установленным протоколам безопасности», — заявил он. Представитель же SES (головная компания Intelsat) и вовсе переложил ответственность на пользователей, заявив, что «их пользователи сами выбирают шифрование, подходящее для их конкретных нужд», приравняв использование Wi-Fi в самолете к публичным точкам доступа в кафе или отеле.

Ответ представителя SES на запрос журналистов Wired c комментарием Мэтью Грина, профессора компьютерных наук в Университете им. Джонcа Хопкинса, Балтимор. Источник

К счастью, немало было и адекватных реакций — в основном в телекоме. Всего за несколько недель после уведомления исследователей свой трафик зашифровала T-Mobile. AT&T Mexico также отреагировали незамедлительно, устранив уязвимость и заявив, что она была вызвана неправильной конфигурацией части вышек спутниковым провайдером в Мексике. Добросовестно подошли к вопросу безопасности и Walmart Mexico, и Grupo Santander Mexico, и KPU Telecommunications.

Почему данные оказались не зашифрованы?

По словам исследователей, у операторов данных есть целый ряд причин избегать шифрования.

- Использование шифрования может привести к потерям 20–30% пропускной способности ретрансляторов.

- Шифрование требует повышенного энергопотребления, что критично для удаленных терминалов, работающих, например, от солнечных батарей.

- Для некоторых видов трафика, например VoIP для аварийных служб, отсутствие шифрования — умышленная мера для повышения отказоустойчивости.

- Включение шифрования, по словам сетевых провайдеров, делает невозможным устранение некоторых сетевых проблем существующей инфраструктуры (подробностей провайдеры не привели).

- Включение шифрования на канальном уровне может потребовать дополнительных лицензионных сборов за использование криптографии в терминалах и хабах.

Почему часть вендоров и ведомств не отреагировала?

Вероятнее всего, они просто не знают, как реагировать. Слабо верится, что существование подобной бреши десятилетиями оставалось незамеченной, и, возможно, проблема не решалась намеренно. Авторы исследования отмечают, что единого центра, отвечающего за шифрование данных с геостационарных спутников, просто не существует, и каждый раз, когда они обнаруживали конфиденциальную информацию в полученных данных, им приходилось прилагать значительные усилия для поиска ответственного лица, установления контакта и раскрытия информации об уязвимости.

Некоторые эксперты сравнивают подобные исследования по своей медийной силе с рассекреченными архивами Сноудена, ведь использованные приемы могут использоваться для мониторинга трафика по всему миру. Мы же можем сравнить этот случай со взломом Jeep, перевернувшим представление о кибербезопасности индустрии автопроизводства.

Нельзя исключать и то, что дело — в банальной халатности и надежде на авось, мол, «посмотреть наверх» никто и не додумается. Операторы данных могли относиться к спутниковой связи как к внутреннему сетевому каналу, где шифрование просто не является обязательным стандартом.

Что делать нам с вами?

Для обычных пользователей рекомендации будут похожи на те, которые мы даем при использовании незащищенных точек доступа Wi-Fi. Увы, если интернет-трафик со своих устройств мы можем зашифровать и самостоятельно, то с голосовыми данными и SMS-cообщениями этот номер не пройдет.

- Для любых конфиденциальных операций в Интернете включайте надежный VPN с функцией Kill Switch, чтобы при разрыве VPN-соединения весь трафик блокировался, а не шел в открытом виде. Используйте его при VoIP-звонках, в самолетах и прочих публичных местах с открытыми точками доступа Wi-Fi, а если вы параноик — не выключайте вообще. Эффективным и быстрым решением для вас может стать Kaspersky Secure Connection.

- Пользуйтесь, по возможности, 5G-сетями, имеющими более высокие стандарты шифрования. Однако и они могут быть небезопасны, поэтому старайтесь не обсуждать чувствительную информацию в SMS и по голосовым линиям сотовой связи.

- Пользуйтесь мессенджерами со сквозным шифрованием трафика на конечных устройствах, например Signal, WhatsApp или Threema.

- Если вы пользуетесь сотовой связью в удаленных точках, минимизируйте общение через SMS и голосовую связь либо пользуйтесь услугами операторов, у которых шифрование интегрировано на уровне абонентского оборудования.

Что еще нужно знать о безопасности связи:

спутники

спутники

Советы

Советы