Наши смартфоны и другие устройства ежедневно собирают и передают десяткам или даже сотням сторонних компаний кучу данных о нас, включая информацию о местоположении. Существует огромный рынок, на котором продают и покупают такую информацию (естественно, без ведома пользователей), тем самым создавая скрытые риски для нашей приватности.

Недавний взлом одного из брокеров данных геолокации, Gravy Analytics, наглядно демонстрирует последствия такой практики. В этом материале разберем, как работают брокеры данных и к чему может привести утечка собранной ими информации. А также поговорим о том, что можно сделать для защиты данных о вашем местоположении.

Кто такие брокеры данных геолокации

Брокеры данных — это компании, которые собирают, обрабатывают и продают информацию о пользователях. Эту информацию они получают из мобильных приложений, сетей интернет-рекламы, систем онлайн-аналитики, от операторов связи, а также из массы других источников — от домашних умных устройств до автомобилей.

В теории основным предназначением этих данных являются аналитика и таргетированная реклама. Однако на практике каких-то ограничений на использование информации не существует, а купить ее часто может любой желающий. Поэтому в реальности с пользовательскими данными может происходить все что угодно. Например, как выяснилось из прошлогоднего расследования, коммерческие дата-брокеры — напрямую или через фирмы-посредники — обслуживают даже спецслужбы некоторых стран.

Брокеры данных собирают массу всевозможной информации о пользователях. Но одна из самых важных и чувствительных категорий — это данные об их местоположении. Причем геолокация настолько востребована, что помимо брокеров данных, так сказать, общего характера, существуют также узкопрофильные компании.

Таким образом, брокеры данных геолокации — это организации, которые специализируются на сборе и продаже информации о местоположения пользователей. Одним из крупных игроков в этом сегменте рынка торговли данными как раз и является американская Gravy Analytics, которая в 2023 году слилась с норвежской Unacast.

Утечка данных геолокации пользователей, собранных Gravy Analytics

В январе 2025 года появилась информация о том, что Gravy Analytics допустила утечку данных. Сперва это были неофициальные новости, написанные на основе поста на закрытом русскоязычном хакерском форуме. Автор поста утверждал, что ему удалось взломать Gravy Analytics и украсть данные геолокации миллионов пользователей. В качестве доказательства взломщик приводил скриншоты с украденными данными.

Через некоторое время появилось и официальное подтверждение. Материнская компания Gravy Analytics, норвежская Unacast, следуя местному законодательству, была вынуждена уведомить об утечке норвежского регулятора.

В своем заявлении компания сообщила, что 4 января неизвестный взломщик получил несанкционированный доступ к облачному хранилищу данных Gravy Analytics в AWS, использовав для этого «незаконно присвоенный ключ доступа». Далее атакующий похитил из хранилища «определенные файлы, которые могли содержать личные данные пользователей».

Анализ данных, которые утекли у Gravy Analytics

Сами Unacast и Gravy Analytics решили не торопиться с конкретной информацией о том, что же за данные могли содержаться в украденных файлах. Однако уже через несколько дней появился независимый анализ утекшей информации от не связанного с дата-брокерами исследователя безопасности. Этот исследователь смог получить образец похищенных взломщиков данных и подробно его изучить.

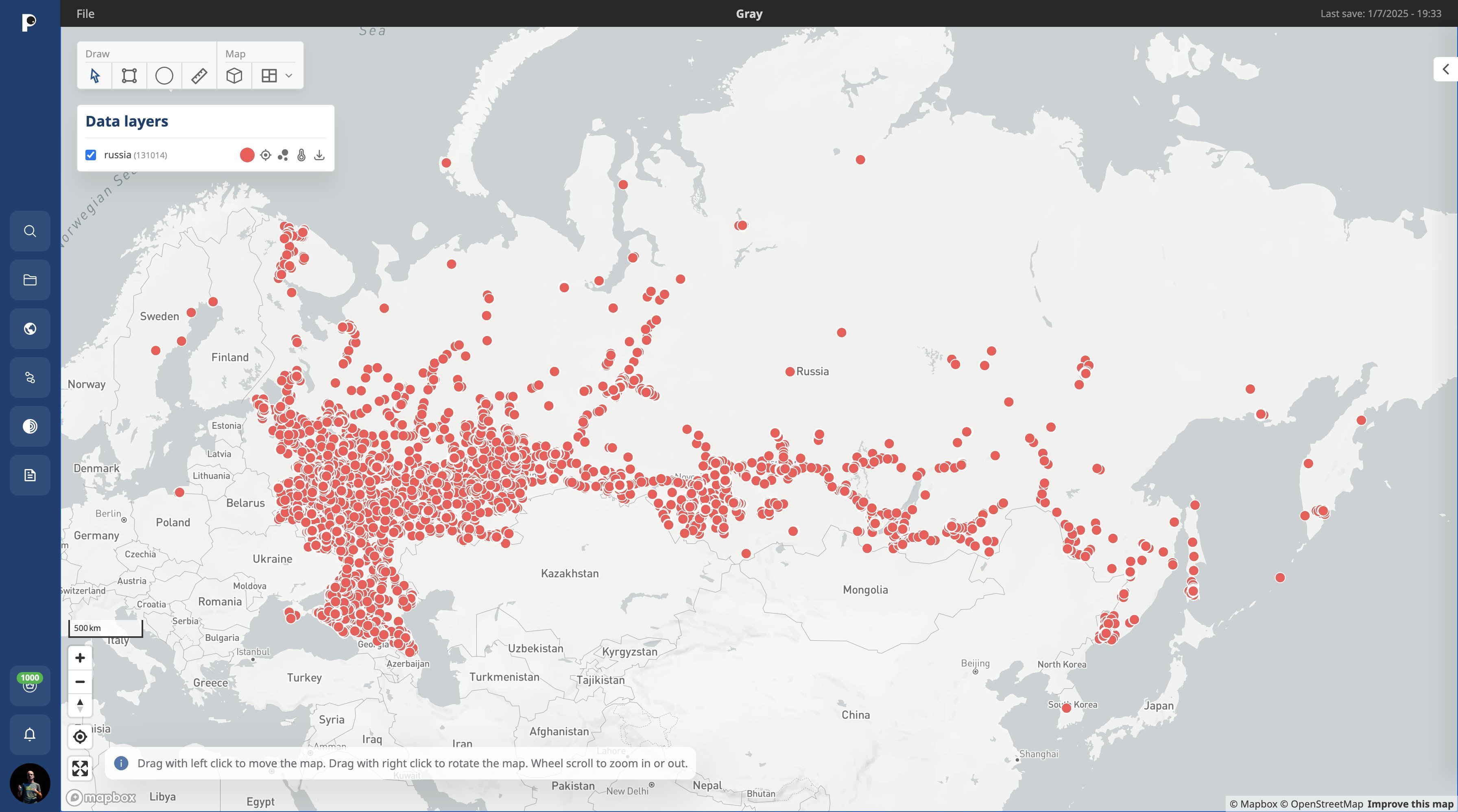

Утекшие данные Gravy Analytics включают местоположение пользователей из Российской Федерации. Источник

Оказалось, что в ходе взлома Gravy Analytics действительно утек гигантский массив данных местоположений пользователей по всему миру — от России до США. Проанализированный исследователем фрагмент имел объем 1,4 Гбайт и состоял примерно из 30 миллионов записей, в основном собранных в первые дни января 2025 года. При этом, по утверждениям взломщика, полный объем похищенной базы составляет 10 Тбайт — то есть потенциально в нем может быть более 200 миллиардов записей.

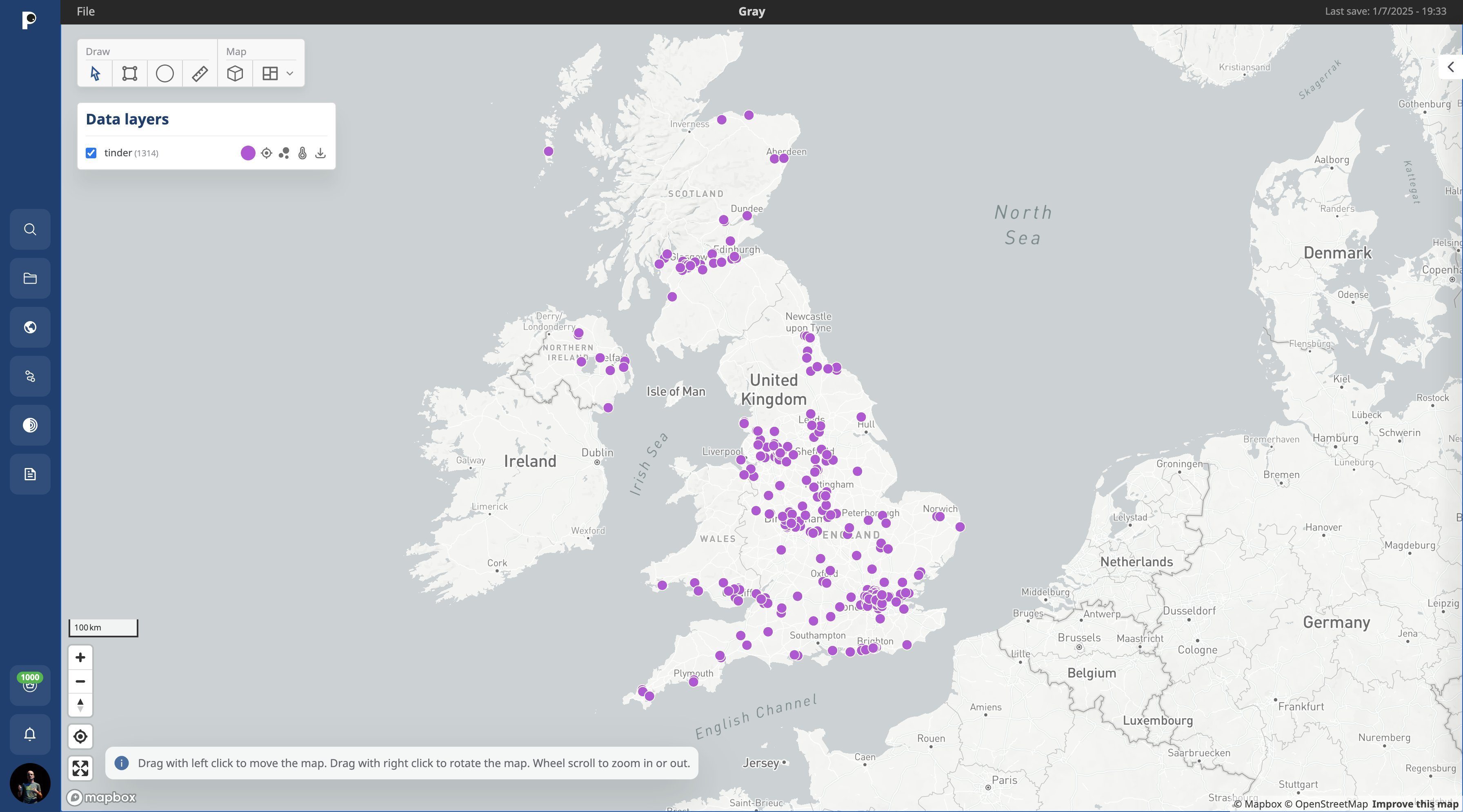

Эти данные были собраны мобильными приложениями и приобретены Gravy Analytics для агрегации и последующей продажи клиентам компании. Как показал анализ утечки, список приложений, задействованных для сбора данных геолокации, включает тысячи позиций. Например, в изученном сэмпле содержались данные 3455 Android-приложений, включая среди прочего и приложения для знакомств.

Пример того, что можно обнаружить в утекших данных Gravy Analytics: информация о геолокации пользователей Tinder в Великобритании. Источник

Отслеживание и деанонимизация пользователей с помощью данных из утечки Gravy Analytics

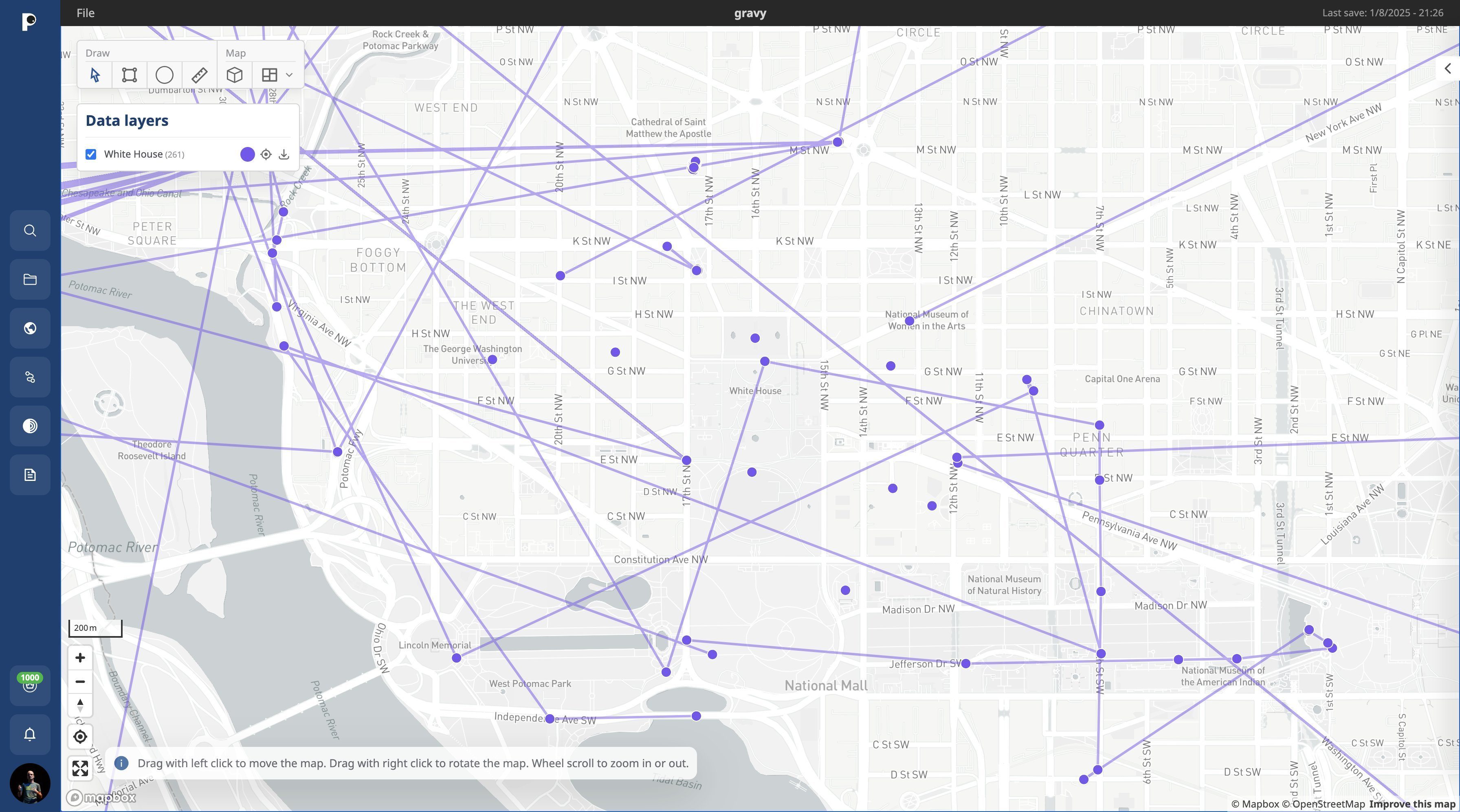

При этом, что самое неприятное, данные в утекшей базе привязаны к рекламным идентификаторам — IDFA для iOS-устройств и AAID для Android. Во многих случаях это дает возможность отслеживать последовательное перемещение пользователей. Вот, к примеру, некоторое количество таких передвижений в районе Белого дома в Вашингтоне (напомним, что эта визуализация основана лишь на небольшом семпле украденных данных, полная база содержит на порядки больше данных):

Привязка к рекламным идентификаторам в данных утечки Gravy Analytics позволяет отслеживать последовательное перемещение пользователей. Источник

Более того, в ряде случаев данные можно деанонимизировать. Например, исследователю удалось проследить перемещения некоего пользователя, побывавшего на стартовой площадке, которую использует Blue Origin:

Пример деанонимизации пользователя с помощью данных местоположения из утечки Gravy Analytics. Источник

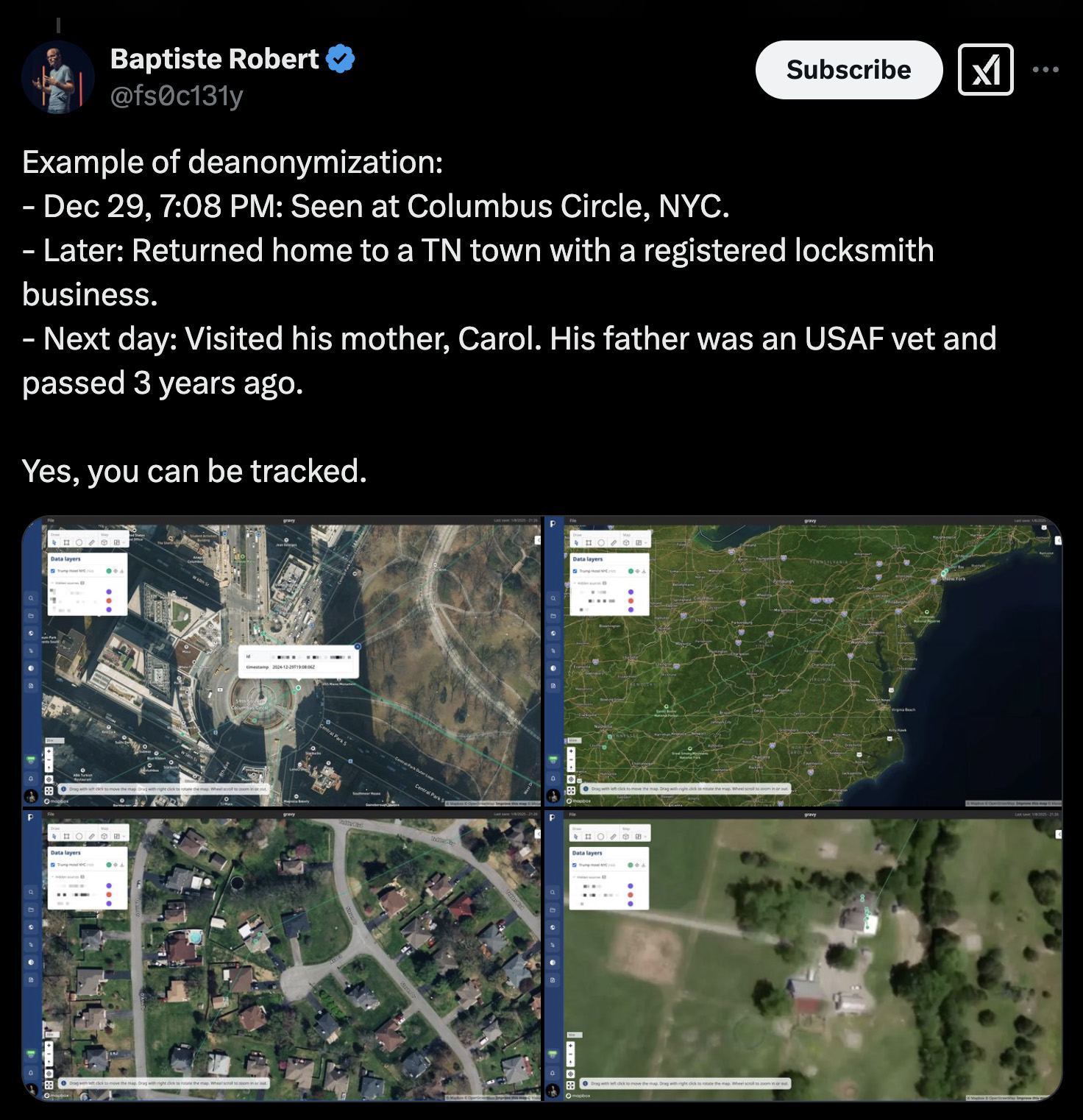

Другой пример: исследователь смог отследить одного из пользователей, замеченных на Колумбус-Серкл в Нью-Йорке, до его собственного дома в Теннесси и далее до дома его родителей на следующий день. В итоге на основе открытых источников исследователю удалось узнать массу деталей об этом человеке — от имени его матери до того факта, что его покойный отец был ветераном ВВС США.

Еще один пример деанонимизации пользователя с помощью данных геолокации из утечки Gravy Analytics. Источник

Утечка данных Gravy Analytics демонстрирует серьезные риски, связанные с индустрией дата-брокеров и в особенности брокеров данных геолокации. По сути, в результате взлома в открытом доступе оказался гигантский объем записей о местоположении пользователей, собранных мобильными приложениями.

Эти данные позволяют достаточно точно отслеживать передвижения огромного количества людей. И хотя утекшая база не содержит прямых идентификаторов вроде имени и фамилии, номера ID, адреса или телефона, наличие в ней рекламных идентификаторов во многих случаях дает возможность деанонимизации. Таким образом, по ряду косвенных признаков можно установить личность пользователя, узнать его место жительства и работы, а также проследить социальные связи.

Как защитить свои данные геолокации

К сожалению, сбор данных о местоположении пользователей превратился в настолько распространенную практику, что однозначный ответ на вопрос «как защитить свои данные?» дать сложно. Увы, нет какого-то одного рубильника, с помощью которого можно было бы полностью запретить сбор ваших данных геолокации сразу всем на свете интернет-компаниям.

Но можно, по крайней мере, минимизировать количество информации о вашем местоположении, которое попадает в руки дата-брокеров. Вот что для этого следует сделать.

- Серьезно относитесь к запросу приложениями доступа к данным геолокации. Часто приложение прекрасно будет работать и без него. Так что, если нет веских причин, зачем программе знать ваше местоположение, смело отказывайте.

- Внимательно настройте приватность в тех приложениях, которым для работы действительно нужна геолокация. Например, у нас есть инструкции по настройке всех популярных приложений для бега.

- Не разрешайте приложениям отслеживать ваше местоположение в фоновом режиме. При выдаче соответствующего разрешения всегда выбирайте вариант «Только при использовании».

- Удаляйте приложения, которыми вы больше не пользуетесь. И в целом постарайтесь минимизировать количество установленных на смартфоне приложений — это позволит снизить количество потенциальных сборщиков данных на вашем устройстве.

- Если вы используете устройства Apple с iOS, iPadOS и tvOS, отключите использование приложениями рекламного идентификатора. Это помешает потенциальной деанонимизации собранных о вас данных.

- Если вы пользуетесь Android, удалите рекламный идентификатор. Если данная опция недоступна в вашей версии ОС, периодически сбрасывайте его.

- Установите на все свои устройства надежное защитное решение, которое умеет блокировать рекламную слежку.

Больше советов о том, как затруднить сбор информации о вас брокерам данных широкого профиля, вы можете найти в статье Реклама на службе у… спецслужб.

приватность

приватность

Советы

Советы