Представьте, что вас позвали на частную игру в покер с известными спортсменами. Кому бы вы предпочли доверить тасовку карт — дилеру или специальному автоматизированному устройству? Фундаментально этот вопрос сводится к тому, во что вы больше верите: в честность дилера или в надежность устройства. Многие игроки в покер, скорее всего, предпочли бы специальное устройство — его явно сложнее подкупить или запугать, чем дилера-человека. Однако исследователи кибербезопасности еще в 2023 году показали, что одну из популярных моделей таких устройств — Deckmate 2 от производителя Light & Wonder — довольно несложно взломать.

Два года спустя правоохранительные органы нашли следы взлома этих устройств уже не в лабораторных условиях, а в самой что ни на есть дикой природе. В этом посте мы подробно расскажем, как устроена тасовальная машина Deckmate 2, почему конструкция устройства способствует жульничеству, как взлом этого устройства взяли на вооружение преступники и при чем тут баскетбол.

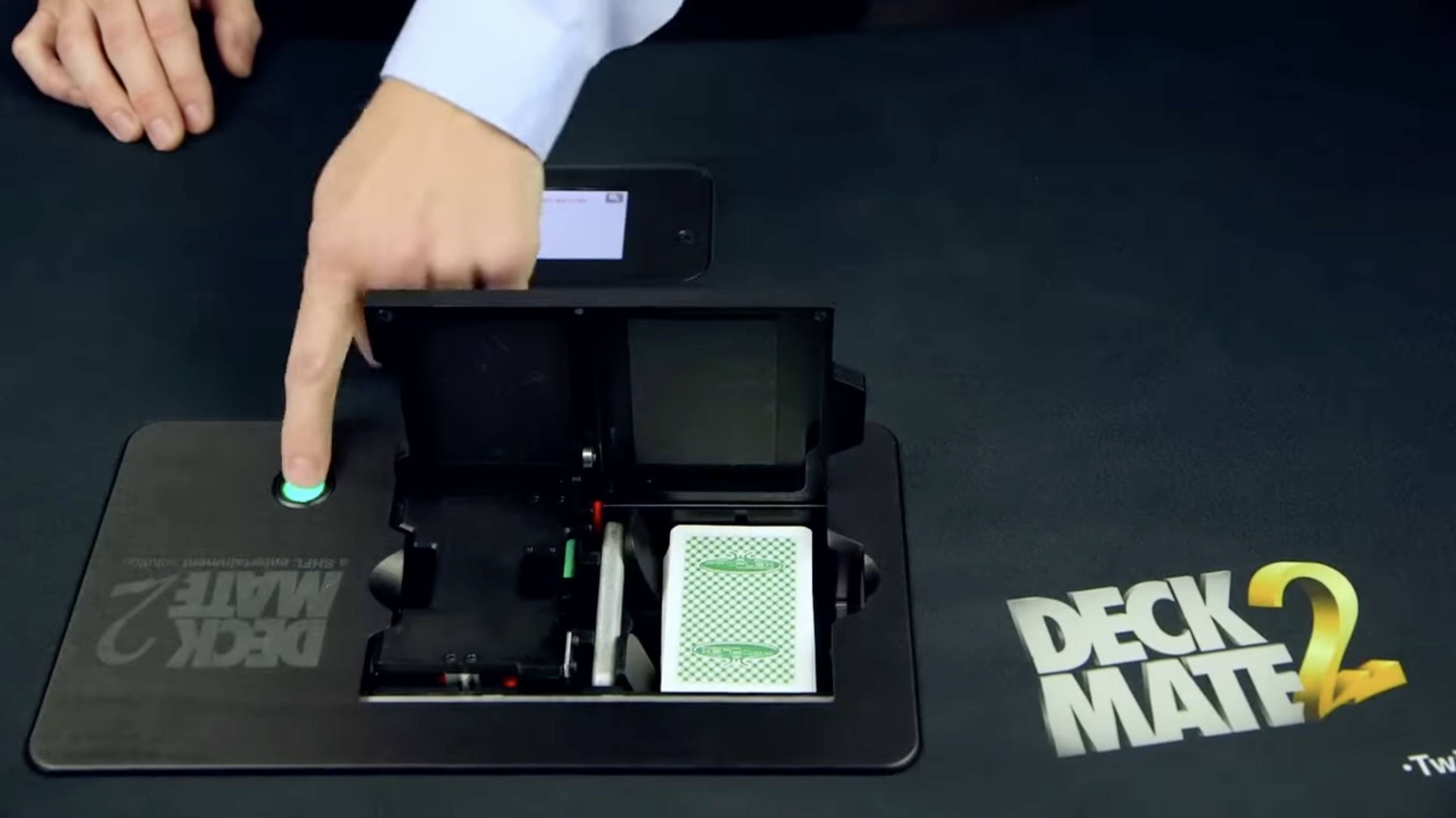

Как устроена автоматическая машина для тасования карт Deckmate 2

Машина для автоматического тасования карт Deckmate 2 была запущена в производство в 2012 году. С тех пор она успела стать одной из самых популярных моделей, используемых почти во всех крупных казино и частных покерных клубах. Устройство представляет собой черную коробку размером со средний офисный шредер, которая обычно устанавливается под покерным столом.

Deckmate 2 — профессиональная машина для автоматического тасования карт, которая быстро перемешивает колоду, попутно проверяя, что в ней есть все 52 карты и не подмешаны лишние. Источник

На поверхности стола при этом виден только небольшой отсек, в который помещаются карты для тасовки. Вероятно, большинство рядовых игроков даже не догадываются о том, что, так сказать, подводная часть этого айсберга заметно крупнее и сложнее, чем может показаться на первый взгляд.

Так Deckmate 2 выглядит, будучи установленной в игорный стол: все самое интересное скрывается под его поверхностью. Источник

Колода помещается внутрь Deckmate 2, после чего карты последовательно проходят через считывающий модуль. На этом этапе устройство проверяет, что в колоде присутствуют все 52 карты — и только они. Если это не так, то на подключенный экран выводится предупреждение. После проверки машина тасует карты, а затем возвращает колоду дилеру.

Вся процедура перемешивания с попутной проверкой колоды занимает у Deckmate 2 всего 22 секунды. Проверка наличия всех карт и отсутствия лишних осуществляется с помощью внутренней камеры, считывающей каждую карту в колоде. Также благодаря камере машинка может отсортировать колоду. Сложно представить, какая от этого может быть практическая польза для карточных игр, — можно предположить, что эту фичу реализовали просто потому, что могли.

Забегая вперед, стоит уточнить, что именно наличие этой камеры в буквальном смысле позволило исследователям и злоумышленникам увидеть последовательность карт. В предыдущей модели устройства, Deckmate, внутренней камеры не было и, соответственно, не было возможности подглядеть последовательность карт в колоде.

Для защиты от взлома Deckmate 2 использует проверку хеша — этот механизм предназначен для того, чтобы подтвердить, что программная часть устройства не была изменена после установки. При включении устройство вычисляет хеш своей прошивки и сравнивает его с эталонным значением, записанным в памяти. Если оба значения совпадают, машина считает прошивку неизменной и продолжает работу; если нет — устройство должно распознать попытку вмешательства.

Помимо этого, конструкция Deckmate 2 предполагает наличие открытого USB-порта, который используется для загрузки обновлений прошивки. Устройства Deckmate 2 могут также не приобретаться в собственность, а арендоваться у производителя Light & Wonder, в том числе — по схеме с оплатой на основе использования. В этом случае они обычно оснащаются сотовыми модемами, передающими данные производителю для биллинга.

Как исследователи смогли взломать устройство Deckmate 2

Опытные читатели нашего блога уже наверняка заметили несколько уязвимостей в конструкции Deckmate 2, которыми воспользовались исследователи для создания proof-of-concept. Они продемонстрировали его на конференции по кибербезопасности Black Hat в 2023 году.

Первый шаг в атаке, разработанной исследователями, — подключение небольшого девайса к открытому USB-порту. В своем прототипе специалисты использовали микрокомпьютер Raspberry Pi — устройство меньше ладони взрослого человека. При этом они заявляют, что при достаточных ресурсах злоумышленники могут реализовать ту же атаку с помощью еще более компактного модуля размером с обычную USB-флешку.

После подключения устройство незаметно изменяло код Deckmate 2 и перехватывало над ним управление. Вместе с этим исследователи получали доступ к внутренней камере, предназначенной для проверки наличия всех карт в колоде, которую мы упоминали выше. Это позволяло специалистам в реальном времени узнавать порядок карт в тасовке.

Данная информация с помощью Bluetooth передавалась на находящийся рядом телефон, а далее порядок карт отображался в экспериментальном приложении на телефоне.

Экспериментальное приложение, созданное исследователями: оно получает порядок карт по Bluetooth от взломанного Deckmate 2. Источник

По задумке исследователей, телефон с этим приложением должен находиться у сообщника шулера. Он, в свою очередь, сможет незаметными жестами передавать сигналы жульничающему игроку.

Такой уровень контроля над Deckmate 2 специалисты смогли получить из-за уязвимости встроенных в устройство паролей. Для экспериментов они купили несколько подержанных тасовальных машин, и один из продавцов сообщил им сервисный пароль, используемый для обслуживания Deckmate 2. Остальные пароли (включая root-пароль) исследователи извлекли из прошивки устройства.

Эти системные пароли в Deckmate 2 устанавливаются производителем и с большой вероятностью одинаковы для всех устройств. При этом в процессе изучения кода устройства исследователи выяснили, что пароли жестко зашиты в систему, поэтому сменить их непросто. В результате один и тот же набор паролей — известных довольно широкому кругу лиц — с высокой вероятностью защищает большинство машин, находящихся в обороте. Это означает, что все они могут быть уязвимы перед атакой, разработанной исследователями.

Чтобы обойти хеш-проверку, исследователи просто перезаписали эталонный хеш в памяти устройства. При запуске устройство вычисляло хеш измененного кода, сравнивало его с таким же измененным эталонным значением — и считало прошивку подлинной.

Эксперты также отмечают, что модели, оснащенные сотовыми модемами, могут быть взломаны удаленно — через поддельную базовую станцию, к которой устройство подключится вместо реальной вышки. Работоспособность такого варианта атаки они не проверяли, но он совсем не выглядит невероятным.

Как мафия использовала взломанные Deckmate 2 в реальных покерных играх

Два года спустя предостережения исследователей нашли подтверждение в реальной жизни. В октябре 2025 года Министерство юстиции США предъявило обвинения 31 человеку в организации серии мошеннических игр в покер. В этих играх, как следует из обвинительных документов, преступная группа использовала различные технические средства для получения информации о картах соперников.

Среди этих средств есть, например, карты с невидимыми метками в сочетании с телефонами, специальными очками и контактными линзами, способными скрытно считывать эти метки. Но, что важнее в контексте этой статьи, мошенники использовали взломанные машины Deckmate 2, настроенные на тайную передачу информации о том, какие карты окажутся на руках у каждого игрока.

И тут мы наконец подходим к тому, при чем здесь баскетбол и спортсмены из Национальной баскетбольной ассоциации (НБА). Согласно обвинению, в схеме участвовали представители нескольких мафиозных семей, а также бывшие игроки НБА.

По версии следствия, мошенники на протяжении нескольких лет организовывали серию покерных игр с высокими ставками в разных городах США. Состоятельных жертв привлекали возможностью сыграть за одним столом со звездами НБА (которые отрицают свою вину). В сумме, по оценкам следствия, жертвы таких игр лишились более 7 миллионов долларов.

Обнародованные документы содержат поистине кинематографическую историю использования мошенниками взломанных машин Deckmate 2. Вместо того чтобы взламывать чужие Deckmate 2 через USB-порт, как показывали исследователи, мошенники использовали заранее взломанные тасовальные машины. В одном из эпизодов сообщается, что члены мафии даже похитили скомпрометированное устройство у его владельца под дулом пистолета.

Несмотря на своеобразную «модификацию» первого шага атаки, дальнейшая ее суть ничем особенно не отличалась от предложенного исследователями proof-of-concept. Взломанные Deckmate 2 передавали информацию удаленному оператору, который, в свою очередь, отправлял ее на телефон участника игры. Согласно терминологии преступников, его называли «квотербеком». Затем мошенник с помощью незаметных сигналов руководил ходом игры.

Какие выводы можно вынести из этой истории

Производители тасовальных машин Deckmate 2 в комментарии журналистам отметили, что после исследования о возможности взлома устройств они внесли несколько изменений в конструкцию и программное обеспечение устройств, включая отключение открытого USB-порта и обновление механизмов проверки прошивки. Лицензированные казино, вероятно, установили эти обновления на свои машины (установили же, да?).

Однако в частных покерных клубах и нелегальных казино состояние подобных устройств остается под большим вопросом. Там нередко используются подержанные Deckmate 2 без обновлений и технического обслуживания, что делает такие машины особенно уязвимыми. И мы не говорим о случаях, когда сами устроители игр могут быть заинтересованы в компрометации машин.

Несмотря на все интригующие подробности взлома Deckmate 2, в их основе лежат довольно типичные предпосылки — повторяющиеся пароли, использование открытого USB-порта и, разумеется, неофициальные площадки для гэмблинга. В связи с этим любителям азарта можно порекомендовать лишь держаться подальше от нелегальных игровых клубов.

Общий же вывод из истории в том, что предустановленные системные пароли нужно менять на любых устройствах, будь то Wi-Fi-роутер или тасовальная машина. А чтобы сгенерировать надежную комбинацию и не забыть ее, стоит использовать надежный менеджер паролей. Кстати, Kaspersky Password Manager также можно использовать и для того, чтобы генерировать одноразовые коды двухфакторной аутентификации.

уязвимости

уязвимости

Советы

Советы