Обычно мы идем в больницу в скептическом настроении, но в конечном итоге все равно доверяем свое здоровье врачам: все-таки их много лет учили, прежде чем дать в руки скальпель и стетоскоп и пустить лечить людей. Точно так же мы «по умолчанию» доверяем инженерам и программистам, разработавшим медицинское оборудование, а также системным администраторам, его настроившим. А вот их, скорее всего, учили не так долго.

При этом медицинское оборудование, установленное в современных клиниках, год от года становится все сложнее. К тому же его все больше — медицину, как и все вокруг нас, настигла неизбежная и тотальная компьютеризация. Огромное количество всевозможных приборов и датчиков, подключенных к общей сети, требуют все более сложного программного обеспечения. Поскольку информационная безопасность не входит в число главных приоритетов для разработчиков медицинского ПО, в нем неизбежно находятся дыры. А где дыры, там и взлом. Но чем это может грозить?

Что плохого во взломе больницы?

На самом деле много чего. Начнем с того, что киберпреступники могут просто воспользоваться уязвимостями в ПО, чтобы украсть данные о пациентах или заразить сеть больницы каким-нибудь трояном — это в лучшем случае.

Ну а если вам сильно не повезет, они могут изменить какие-нибудь данные в электронной карте: превратить здорового человека в больного, изменить результаты анализов или подправить дозировку лекарств, что может серьезно навредить пациенту.

"I hate hospitals" @61ack1ynx #TheSAS2016 pic.twitter.com/K7PBQjKfp5

— Andrey Nikishin (@andreynikishin) February 9, 2016

Еще они могут задать неверные параметры и сломать какой-нибудь дорогостоящий прибор. Или с помощью все тех же неверных настроек нанести непоправимый вред человеку, пришедшему на процедуры.

От слов — к делу

Но довольно теоретических рассуждений, перейдем к практике. На Security Analyst Summit 2016 Сергей Ложкин, эксперт «Лаборатории Касперского», рассказал о том, как была взломана медицинская клиника.

Однажды Сергей использовал Shodan (это система для поиска по Интернету вещей) и натолкнулся на оборудование, установленное в одной больнице. Посмотрев на ее адрес, он понял, что знает эту больницу — в ней работает его друг. Сергей Ложкин сообщил другу о найденном, и в результате друзья решили провести тест на проникновение и выяснить, можно ли каким-то образом взломать клинику извне.

Согласно уговору, никто не знал о грядущем испытании, кроме администрации медучреждения и самого Сергея. Руководство позаботилось о том, чтобы «взломщик» никак не смог навредить реальным пациентам. Хакнуть клинику в удаленном режиме у Сергея не получилось, так как оборудование было настроено правильно. Зачет системным администраторам!

Однако, когда Сергей подъехал к клинике, выяснилось, что там есть Wi-Fi-сеть, и вот ее-то настроили недостаточно безопасно. Взломав ключ, Сергей проник во внутреннюю сеть больницы и получил доступ ко всему, что в ней было.

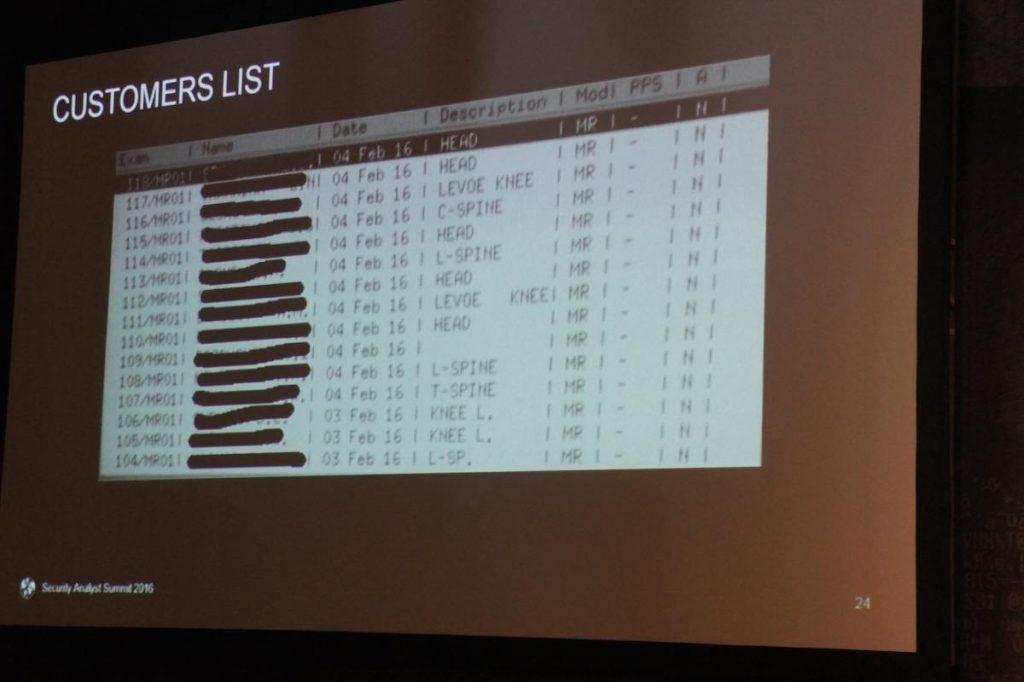

Помимо устройств для хранения и обработки данных к этой же сети был подключен томограф, до которого в результате добрался Сергей. На устройстве обнаружилось большое количество данных о разных пациентах (настоящие данные реальных клиентов клиники не были скомпрометированы — об этом опять же предварительно позаботилось руководство).

При помощи уязвимости в архитектуре приложения Сергей получил доступ к файловой системе и, соответственно, ко всем данным. Если бы на месте Сергея был злоумышленник, он мог бы сделать практически что угодно: подменить, украсть или уничтожить данные — или даже вывести из строя дорогостоящий томограф.

В качестве временной меры Сергей посоветовал другу найти хорошего системного администратора, который не будет подключать к общей сети такое важное устройство, как томограф. Но на самом деле такой подход — только временная мера. Проблема лежит несколько глубже: создатели томографа должны были сами позаботиться о том, чтобы его было невозможно взломать.

Кто виноват и что делать?

Доклад Сергея Ложкина наглядно иллюстрирует, насколько важна кибербезопасность для медицинского оборудования. Есть две группы людей, которым следует принять это во внимание, а именно производители медицинских приборов и управляющие клиниками.

На форуме в Давосе важные дяди признали, что кибербезопасность является одной из самых болезненных тем для бизнеса: https://t.co/ecFeLYADIF

— Kaspersky (@Kaspersky_ru) January 21, 2016

Первым стоит уделять больше внимания исследованию безопасности своих устройств — поиску уязвимостей и написанию патчей.

Вторым — заботиться о том, чтобы устройства из критической инфраструктуры не светились в публичных сетях.

И всем им необходимо проводить аудит кибербезопасности. Для клиник это тесты на проникновение — вроде того, что сделал Сергей. Ну а для производителей — разносторонние тесты на безопасность, проводимые как до выпуска устройства на рынок, так и после.

SAS 2016

SAS 2016

Советы

Советы