Недавно мы говорили о том, как злоумышленники используют фишинг для захвата доступа к почтовым рассылкам компании и зачем им это нужно. Еще один лакомый кусочек для злоумышленника — кабинет на сайте хостинг-провайдера. Вот достаточно свежий пример попытки такого захвата и к чему он может привести.

Фишинговая схема

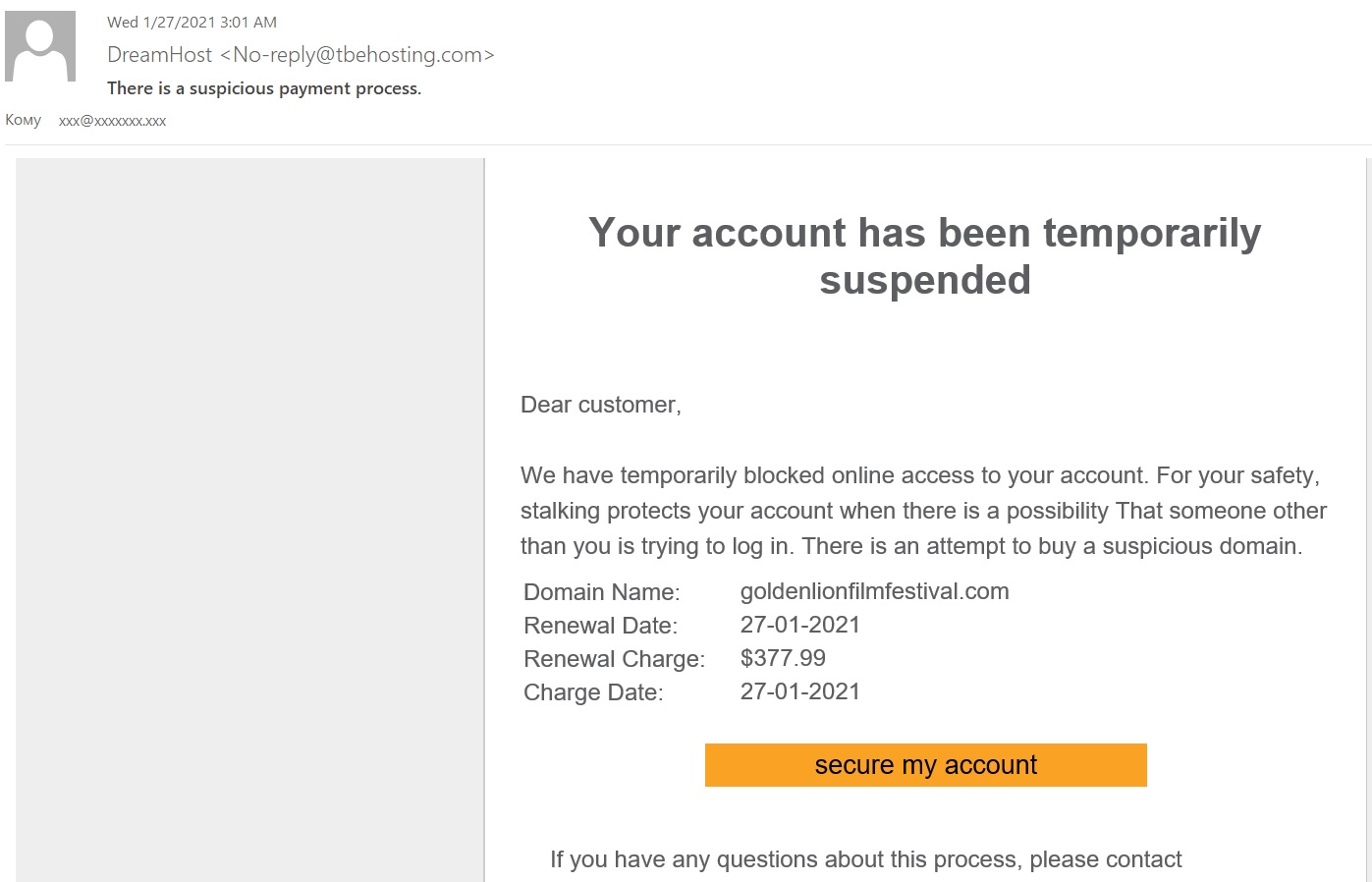

Начинается атака, как обычно, с письма. Злоумышленники под любым предлогом пытаются убедить клиента хостинга зайти в его личный кабинет. Особенно забавно, что в данном случае они пугают пользователя именно кибератакой. Не своей, конечно. Они от лица хостинг-провайдера пишут, что из-за попытки подозрительной покупки домена им пришлось временно заблокировать доступ. И чтобы вернуть контроль над учетной записью, получатель письма должен пройти по ссылке в личный кабинет.

Обратите внимание: в теле письма нет ни упоминания названия провайдера, ни его логотипа. Вполне вероятно, что злоумышленники используют один и тот же шаблон для атак на клиентов разных хостеров. Имя фигурирует единственный раз — в поле имени отправителя. При этом оно не совпадает с почтовым доменом, хотя для убедительности в нем присутствует слово hosting. Это явный признак мошенничества.

Перейдя по ссылке, пользователь попадает на страницу входа в учетную запись, которая пытается имитировать аналог на настоящем сайте провайдера. Крайне, правда, плохо имитировать: даже цветовая схема отличается. Вероятно, злоумышленники надеялись на невнимательность пользователя из-за спешки, потому как человек, который регулярно заходит на сайт хостера, должен сразу заметить подмену.

Ввести учетные данные на такой страничке — все равно что отдать ключи от корпоративного сайта компании в руки злоумышленников. Причем после этого пользователь почему-то попадет на страницу с формой ввода данных банковской карты. Какую злоумышленники в этом видят логику — неизвестно. Если кто-то попытался зарегистрировать подозрительный домен через учетку пользователя (как говорилось в письме), то зачем же предлагать ему еще раз вводить данные действующей карты, не сменив хотя бы пароль? Возможно, они поместили туда эту форму просто на всякий случай — вдруг кто-то да введет. Вон там какой убедительный дисклеймер про то, как серьезно они относятся к безопасности, в том числе и к финансовой. Тогда вдобавок к учетным данным у них будут еще и банковские.

Зачем злоумышленникам доступ к кабинету на сайте хостинг-провайдера?

Посмотрите внимательно на скриншот со страницей логина. У сайта, который используется для фишинга, все в порядке с сертификатом. У него и с репутацией все в порядке — этот домен не был создан злоумышленниками, он был захвачен у совершенно посторонней компании. Вполне вероятно, что произошло это в результате аналогичной атаки.

Что могут сделать преступники, захватив контроль над личным кабинетом на сайте хостера? Это зависит от каждого конкретного провайдера. Чаще всего там можно, например, перепривязать домен к другому контенту. Многие провайдеры поддерживают обновление контента сайта через веб-интерфейс. Встречаются механизмы смены пароля к ftp для управления контентом. Иными словами, в том или ином виде это позволяет злоумышленникам манипулировать вашим сайтом.

Его могут превратить в фишинговую страницу или поместить туда ссылку на скачивание каких-либо вредоносов. При должном умении сайт могут использовать даже для атак на ваших клиентов. Короче говоря, могут воспользоваться именем вашей компании или репутацией сайта для дальнейшей вредоносной активности.

Как защититься от фишинговых атак?

Фишинговые письма иногда бывают очень убедительными. Чтобы не попасться на крючок злоумышленников, сотрудникам в первую очередь необходимо быть бдительными. Мы рекомендуем:

- Не открывать ссылки «на личный кабинет» из почты. Если вы получили сигнал тревоги от хостинг-провайдера, откройте браузер, перейдите на знакомый вам сайт и самостоятельно зайдите в личный кабинет.

- Включите механизм двухфакторной аутентификации на сайте провайдера, если он это позволяет; если же нет — задайте ему вопрос, не планирует ли он добавить такую опцию.

- Обращайте внимание на явные признаки фишинга (такие, как несовпадение имени отправителя с его доменом в письме или постороннее доменное имя на сайте. В идеале обучите сотрудников выявлять попытки фишинга при помощи тренингов (для этого может подойти, например, онлайн-платформа для обучения).

- Не забывайте устанавливать решения для защиты корпоративной почты на серверах, а также на всех устройствах, с которых ваши сотрудники выходят в Интернет. Даже если сотрудник купится на уловку, фишинговый сайт будет заблокирован.

фишинг

фишинг