Специалисты по взлому автомобилей Чарли Миллер и Крис Валасек, прославившиеся полностью удаленным взломом «Джипа Чероки» в прошлом году, не сидели все это время без дела. Они продолжили исследование и на Black Hat USA 2016 представили новый доклад, посвященный еще более серьезным уязвимостям программного обеспечения автомобиля.

В чем новизна: хотя в прошлом году исследователи не заостряли на этом внимание, наиболее опасные действия, такие как поворот руля, включение тормозов или акселератора, они могли выполнять только при том условии, что автомобиль двигался на очень низкой скорости, до 5 миль в час. Почему так? Потому что для перехвата управления они эксплуатируют уязвимости в различных «умных функциях» машины, таких как система автоматической парковки, а также диагностический режим, предназначенный для использования в автосервисах.

Рассказали практически все подробности того, как двое экспертов хакнули тот самый Jeep: https://t.co/Il2Et4vjlJ pic.twitter.com/8CwKDve4P2

— Kaspersky (@Kaspersky_ru) August 10, 2015

В нормальной жизни эти вещи используются на минимальных скоростях или и вовсе при выключенном двигателе — на высокой же скорости в системе возникает конфликт, и умная функция попросту не включается.

Но почему бы это не обойти? Ведь электронные компоненты автомобиля узнают показания спидометра и тахометра из сообщений, которые передаются по всей той же многострадальной шине CAN, которая, грубо говоря, представляет собой бортовую локальную сеть автомобиля. Следовательно, для обхода надо попросту подделать эти сообщения, заставив «Джип» поверить в то, что он стоит на месте, когда на самом деле он несется по шоссе.

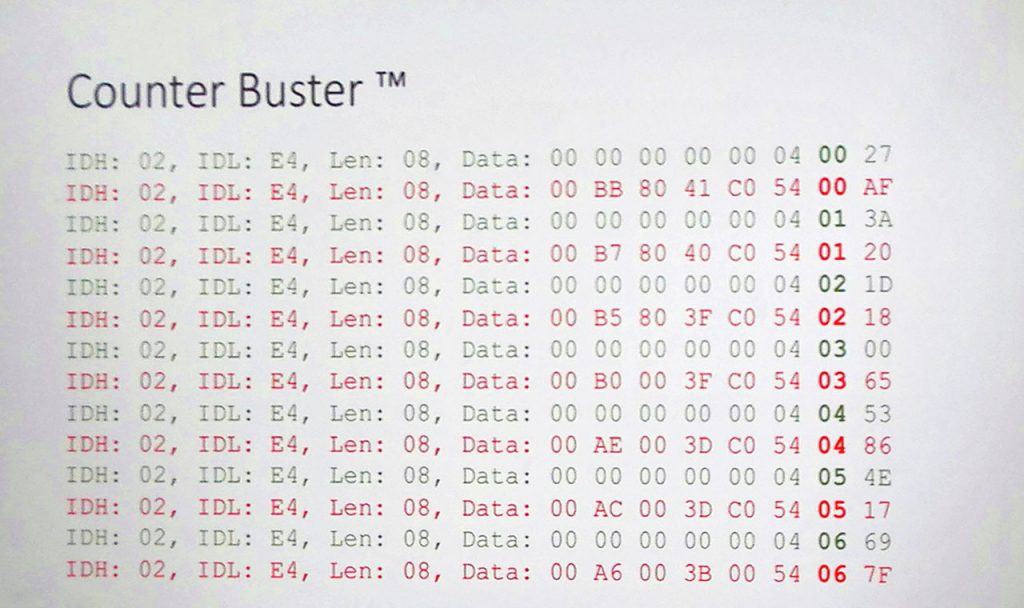

Как вы можете догадаться, Миллеру и Валасеку это удалось. Они нашли способ заразить одно из бортовых электронных устройств через обновление его прошивки таким образом, чтобы оно посылало поддельные показания приборов по сети CAN. Главный фокус, который позволяет это делать, достаточно прост: сообщения с показаниями приборов нумеруются, и если электронный компонент видит два сообщения с одним и тем же порядковым номером, то он верит тому из них, которое было отправлено раньше, а второе отбрасывает.

Соответственно, если присваивать поддельным сообщениям правильные номера и отправлять их раньше, чем отправляются настоящие сообщения, то система верит подделке, а подлинник полностью игнорирует.

Зеленым выделены поддельные записи со скоростью 0 км/ч, красным — настоящие записи с реальной скоростью, которые были отброшены электроникой как лишние дубли

После того как исследователи справились с этой задачей, они получили возможность делать с автомобилем уже значительно более опасные вещи, чем в прошлом году, поскольку теперь атаку можно было осуществлять на любой скорости. Например, они научились управлять гидроусилителем руля и приказывать ему резко повернуть колеса на заданный угол. Или включать стояночный тормоз, причем у водителя нет возможности его выключить, поскольку управляется он кнопкой, которая при атаке просто перестает работать. Также они научились подделывать сообщения круиз-контроля и таким образом произвольно менять скорость движения автомобиля.

Не стоит, впрочем, думать, что хакеры получают полный контроль над автомобилем, — это не совсем так. Во время атаки, которую способны осуществить Миллер и Валасек, водитель все еще может нажать педаль тормоза и остановить автомобиль или, если водитель достаточно силен, попытаться перебороть усилитель руля и хоть как-то поворачивать. Однако, как подчеркивают исследователи, для этого водитель должен быть полностью сконцентрирован на вождении и успеть понять, что что-то пошло очень сильно не так.

В том случае, если атака происходит неожиданно, большинство водителей, вероятно, не успеют правильно отреагировать. Можно добавить, что для повышения шансов на успех атакующие могут воспользоваться одним из фокусов из предыдущего исследования Миллера и Валасека. Например, внезапно включить кондиционер на полную мощность или выкрутить на максимум громкость аудиосистемы и, пока водитель отвлекся на «взбесившуюся электронику», резко крутануть руль и прибавить газу или, наоборот, включить «ручник».

Теперь о хороших новостях. Хорошая новость для компании Fiat Chrysler, производителя «Джипов»: в конце своего доклада на конференции Black Hat USA 2016 Миллер и Валасек объявили, что это их последнее исследование в данной области — ломать многострадальный «Джип» они больше не будут.

Хорошая новость для владельцев автомобилей, которые производит Fiat Chrysler: компания хоть и не так быстро, как хотелось бы, но все-таки реагирует на исследования. Во-первых, она исправила ряд уязвимостей, которые Миллер и Валасек использовали в прошлом исследовании, — в частности, оператор Sprint, через сотовую сеть которого автомобили Fiat Chrysler выходят в Интернет, теперь блокирует TCP-трафик, так что удаленный взлом из прошлогоднего исследования больше не работает. Что, впрочем, отнюдь не означает, что какой-нибудь другой хакер не найдет альтернативную дырку, которая снова позволит взламывать автомобили удаленно.

Во-вторых, пару недель назад компания Fiat Chrysler объявила о запуске открытой программы премирования за найденные ошибки в программном обеспечении (так называемая Bug Bounty Program) — кстати, ранее подобные программы запустили Tesla и General Motors. И хотя программа Fiat Chrysler устроена, пожалуй, не самым удачным образом, да и премии небольшие по меркам индустрии информационной безопасности, это все-таки шаг в правильную сторону.

Charlie Miller

Charlie Miller

Советы

Советы