Утро 24 ноября 2014 года надолго запомнилось сотрудникам Sony Pictures Entertainment. Именно тогда группа неизвестных взломала ее сервера, слила в сеть несколько новых фильмов и нанесла серьезный урон репутации компании. Sony предположила, что в атаке виновата группа хакеров, нанятых правительством Северной Кореи. До сих пор общественность мало что знала о настоящих виновниках произошедшего, но сегодня у нас есть для вас хорошие новости.

«Лаборатория Касперского» вместе с компанией Novetta и другими специалистами по безопасности решила опубликовать результаты расследования деятельности группы Lazarus («Лазарь»), подозреваемой во взломе Sony Pictures, а также в проведении серии атак на медиакомпании и финансовые организации в Южной Корее в 2013 году.

После печально известного взлома Sony Pictures наши специалисты исследовали образцы вредоносной программы Destover, использовавшейся во время атаки на Sony. В ходе этого исследования эксперты обнаружили следы десятков других кампаний, осуществленных несколькими годами ранее с помощью родственных троянов, хотя раньше эти атаки считали не связанными между собой.

Стали известны подробности о той гадости, благодаря которой Sony Pictures растеряла кучу данных: http://t.co/G5mK5Ka9xn

— Kaspersky (@Kaspersky_ru) December 17, 2014

Благодаря этому расследованию «Лаборатория Касперского» смогла вовремя обнаружить новое вредоносное ПО, созданное той же группой преступников, и защитить своих пользователей.

Что же натворила эта «банда Лазаря» и как мы ее обнаружили

Как выяснилось, преступники повторно использовали части вредоносного кода для создания новых программ, что и помогло их отследить. Кроме того, все «дропперы» (файлы — носители вирусов, устанавливающие вредоносные программы в операционную систему пользователя) хранили данные в zip-архиве, защищенном одним и тем же паролем. И даже те методы, которые преступники использовали, чтобы стереть следы своей деятельности, были похожи, что и помогло специалистам по безопасности связать вместе разные происшествия.

Взлом Sony Pictures: действительно ли за ним стоит Северная Корея? http://t.co/OLqH4eoTcf

— Kaspersky (@Kaspersky_ru) December 22, 2014

Как оказалось, Lazarus Group занималась военным шпионажем и саботировала работу многих финансовых организаций, медиакомпаний и производственных предприятий. По нашим сведениям, жертвами этих преступников стали жители Южной Кореи, Индии, Китая, Бразилии, России, Турции и других стран. Lazarus Group также в ответе за создание вируса Wild Positron, или Duuzer, о котором мы рассказывали на Security Analyst Summit 2016.

«Лаборатория Касперского» поделилась результатами исследования с AlienVault Labs. Вскоре мы решили продолжить расследование вместе. Однако оказалось, что одновременно с нами многие другие компании и специалисты по безопасности также занялись изучением деятельности Lazarus Group, и одна из них, Novetta, выступила с предложением открыто опубликовать результаты расследования в рамках «Операции блокбастер».

Фейспалм месяца или даже года: как в недавно пережившей взлом компании Sony Pictures хранили пароли pic.twitter.com/PIbhdzT3N4

— Kaspersky (@Kaspersky_ru) December 5, 2014

Итак, что известно о преступниках?

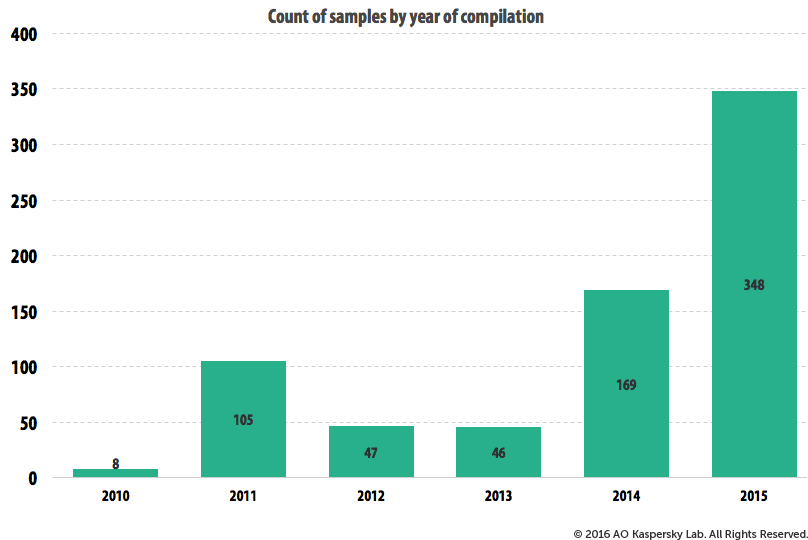

Первые обнаруженные образцы вредоносного ПО Lazarus Group датируются 2009 годом — за пять лет до взлома Sony. В 2010 году их количество начало активно расти. Таким образом, «банда Лазаря» — это давно сложившаяся организация, непрерывно работающая уже много лет. В последние два года преступники наиболее активны.

Судя по графику активности членов группы, они проживают в часовом поясе GMT+8 или GMT+9 — выходят на работу в полночь по Гринвичу и завтракают в районе трех утра. Кроме того, график активности показывает, что преступники — еще и редкостные трудоголики: их рабочий день продолжается по 15-16 часов в сутки. Вероятно, Lazarus Group — самая трудолюбивая APT-группировка из всех изученных нами (а таковых за последние годы было немало).

Есть еще одно интересное наблюдение. Если судить по собранным компанией Novetta образцам вредоносных программ, созданных «бандой Лазаря», почти две трети исполняемых файлов у киберпреступников содержат включения, которые характерны для пользователей, говорящих на корейском языке.

Расследование деятельности преступников продолжается. Подробнее о Lazarus Group и наших с партнерами выводах вы можете прочитать на Securelist.

Результаты совместных исследований помогли всем задействованным специалистам многое узнать об опасной группировке. В одиночку этого бы не удалось добиться ни одной из компаний, в том числе из-за неравномерности географического распространения защитных решений разных компаний. Наше сотрудничество — это наглядный пример того, как взаимный обмен информацией с коллегами по индустрии помогает вычислить преступников и в итоге сделать Интернет безопаснее.

APT

APT

Советы

Советы