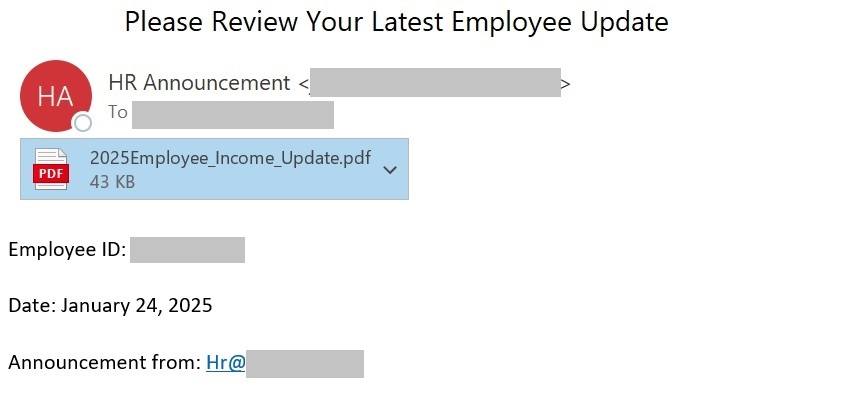

В попытке обойти механизмы защитных решений злоумышленники все чаще прячут вредоносные и фишинговые ссылки внутрь QR-кодов. Поэтому в решение Kaspersky Secure Mail Gateway мы добавили технологию, способную «читать» QR-коды (в том числе и спрятанные внутрь PDF-файлов), доставать из них ссылки и проверять их до того, как они окажутся в почтовом ящике сотрудника компании. Рассказываем, как это работает.

Почему злоумышленники пользуются QR-кодами?

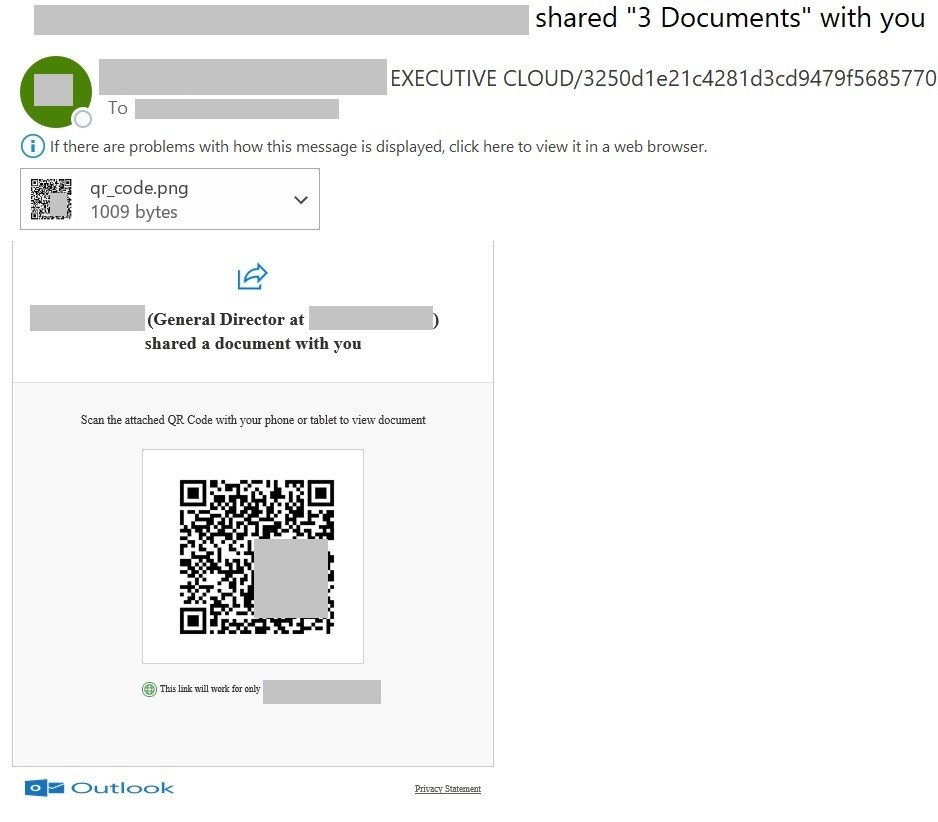

С тех пор как даже базовые защитные инструменты научились достаточно эффективно проверять фишинговые ссылки, злоумышленники постоянно изобретают способы скрыть их от сканера. Чаще всего суть уловок сводится к размещению ссылок на сторонних сервисах, так что жертве приходит не письмо непосредственно от злоумышленников, а нотификация от какого-нибудь законного сайта, на котором уже размещен документ с вредоносной ссылкой. Однако такие уловки неплохо показывают себя при атаках на домашних пользователей — с сотрудниками компаний это срабатывает гораздо реже, потому что сейчас в любой уважающей себя организации все рабочие компьютеры оснащены защитными решениями, которые отловят попытку перехода на фишинговый сайт.

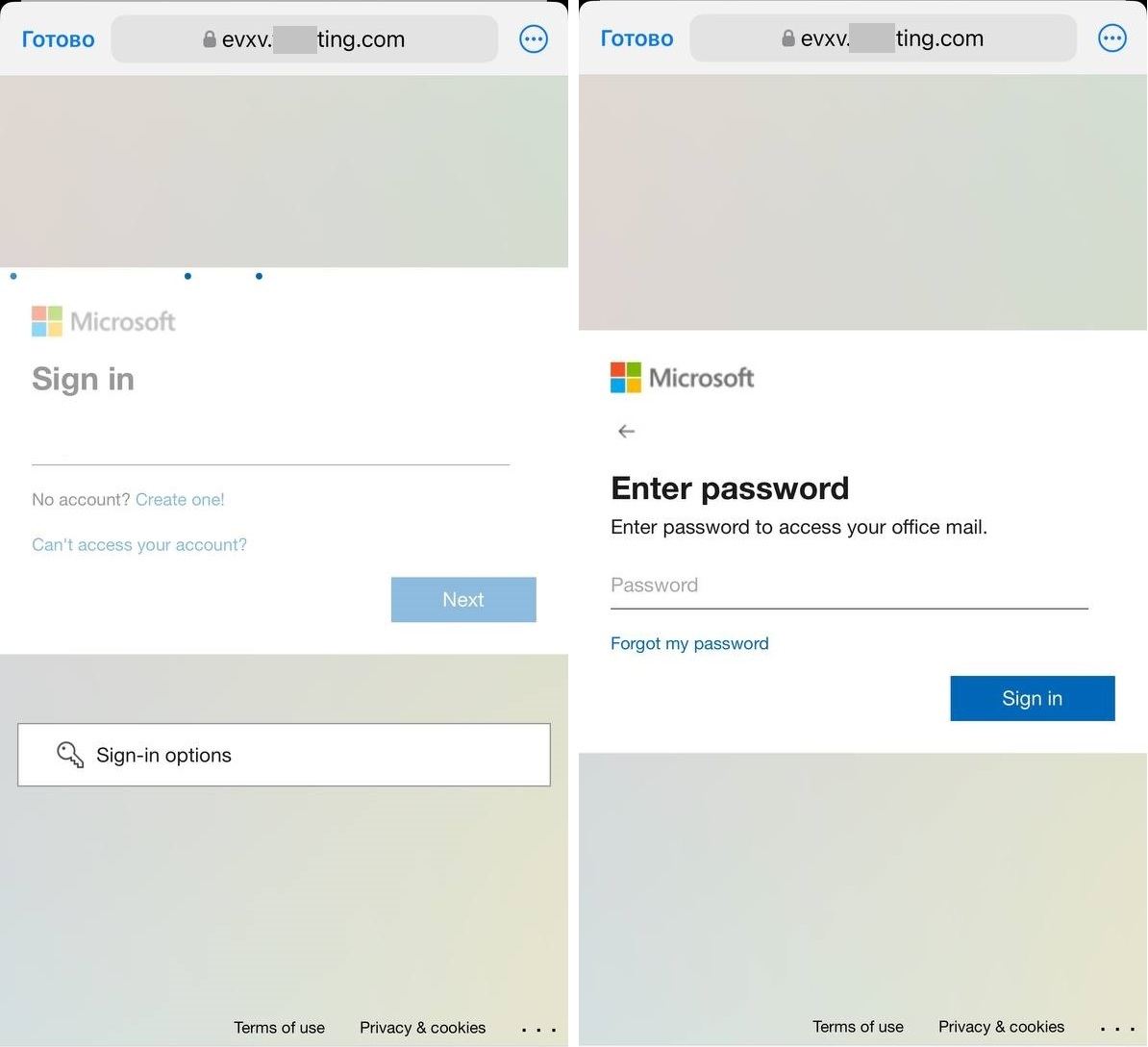

Поэтому злоумышленники и обратили внимание на технологию QR-кодов. С одной стороны, это способ превратить обычный URL в нечто непонятное стандартной системе, проверяющей линки на вредоносность. С другой, QR-коды достаточно распространены, чтобы человек попробовал сосканировать код и таки перейти по ссылке. А самое главное, в подавляющем большинстве случаев сканирует код человек другим устройством — телефоном или планшетом, на котором не факт, что имеется защитное решение с антифишинговой технологией (особенно если это не рабочий, а личный девайс).

Кроме того, в этом случае меньше подозрений вызывает и запрос на ввод рабочего логина и пароля, за которыми, собственно, и охотятся злоумышленники. На компьютере пользователь, скорее всего, и так залогинен, а при доступе к каким-то рабочим системам с личного устройства потребуется дополнительная аутентификация, логично же?

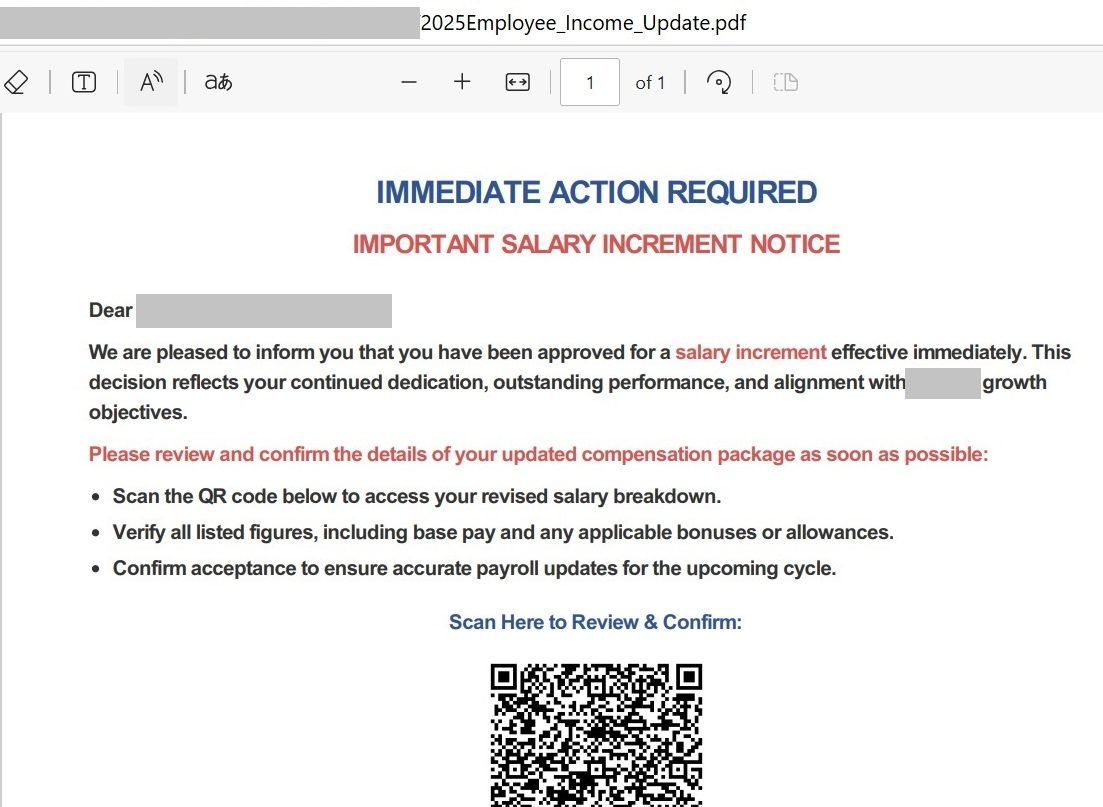

Почему чаще всего QR-коды прячут в PDF-файлы?

Разумеется, QR-код могут прислать и в теле письма. Но вряд ли кто-то будет переходить по QR-коду без сопровождающего текста, объясняющего жертве, зачем вообще его нужно сканировать, а эти слова можно проанализировать и понять, что письмо фишинговое. Кроме того, у картинки есть собственные признаки — да хотя бы те же размеры, — по которым ее можно идентифицировать.

А файл в формате PDF — это своеобразный черный ящик. Формат проприетарный, без специальных инструментов внутрь заглянуть не получится. Кроме того, в сопроводительном письме можно указать минимум информации — что-то вроде «Важно! Вся информация в pdf!»

Как работает наша технология?

Разумеется, далеко не всегда наличие QR-кода в письме — это признак фишинга. Например, с их помощью разработчики мобильных программ часто снабжают свои PDF-документы и почтовые рассылки прямыми линками на магазины приложений. Да и вообще это удобный способ быстро передать ссылку на телефон. Поэтому наши разработчики создали инструмент, позволяющий доставать из QR-кодов содержащийся в них URL и передающий их для дальнейшей проверки модулям антифишинга и эвристикам антиспама.

Технология не только позволяет извлекать URL из QR-кода, расположенного на картинке, но и проверяет PDF-файл, извлекая из него все ссылки из всех найденных в нем кодов. Если ссылка признается фишинговой, то письму присваивается категория «фишинг» и далее оно обрабатывается в соответствии с настройками Kaspersky Secure Mail Gateway. Так что до конечного пользователя опасный QR-код просто не дойдет!

фишинг

фишинг