Как передать информацию с компьютера, который не подключен ни к Интернету, ни к локальной сети организации? Израильский исследователь Мордехай Гури в течение многих лет занимается поиском нетривиальных методов, с помощью которых атакующие могли бы похищать данные в таких условиях. Мы уже не раз писали о его исследованиях. Недавно с разницей в четыре дня Гури опубликовал сразу две новые научные работы. В одной из них он продемонстрировал, как превратить компьютер в радиопередатчик, манипулируя загрузкой данных в оперативную память, а во второй — как использовать в качестве «акустического шпиона» обычный компьютерный монитор.

Гипотетическая ситуация

Во всех своих работах Мордехай Гури решает одну и ту же задачу. Условия такие:

- на некоем компьютере хранятся или обрабатываются максимально секретные данные;

- для обеспечения безопасности этих данных система изолирована от сети и для верности размещена в отдельном помещении с ограниченным доступом;

- гипотетический злоумышленник знает, как установить на компьютер вредоносное программное обеспечение, которое может добыть эти данные, и теперь он должен каким-то образом скачать их.

Задача заражения изолированного компьютера сама по себе сложна, но вовсе не невыполнима. Заразить компьютер можно, воспользовавшись разгильдяйством оператора «секретного» компьютера, подключающего к ПК зараженную флешку со своими файлами (а это вполне реальный сценарий). Теоретически злоумышленники могут установить зловред в систему заранее: на заводе производителя или во время доставки компьютера заказчику. Или (самый простой случай) сотрудника организации могут подкупить. А вот для эксфильтрации данных злодей использует атаку по сторонним каналам.

Атака RAMBO

В первой работе Мордехай Гури описывает способ превращения обычных модулей памяти в радиопередатчик. Как известно, все электронные системы так или иначе «шумят» при работе, то есть создают паразитное электромагнитное излучение. Оперативная память (RAM) — не исключение: изменение напряжения, подаваемого на модули RAM для обновления данных, приводит к генерации радиоволн. В случае атаки RAMBO вредоносное программное обеспечение инициирует запись данных в оперативную память. Каких именно данных — не принципиально, важна интенсивность. Чередуя активное обращение к модулям с паузами и ловя радиоизлучение на определенной частоте, можно создать канал для скрытной передачи данных.

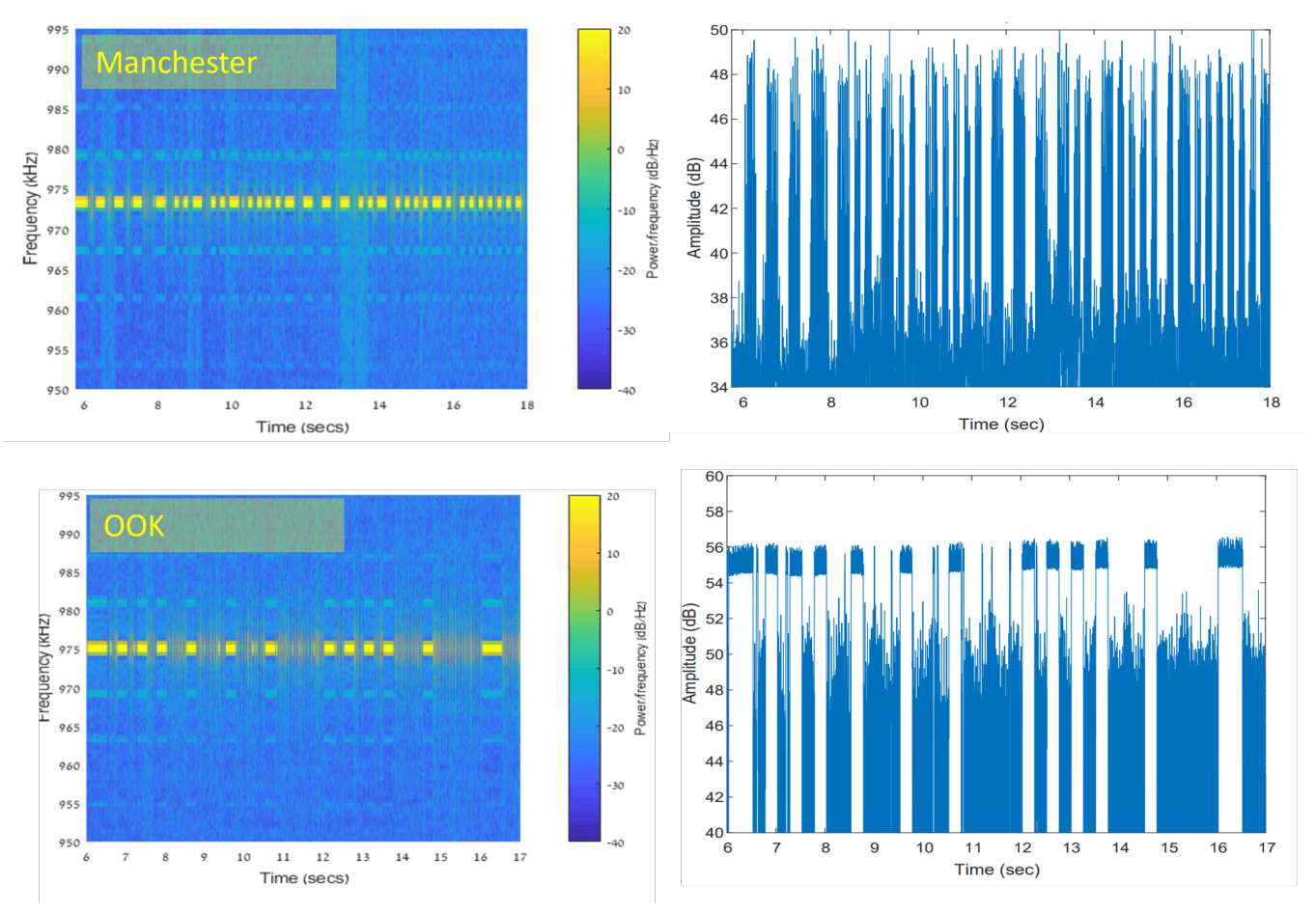

Спектрограмма радиоизлучения от оперативной памяти. Источник

Как это выглядит, показано на изображении выше. Обращение к памяти генерирует излучение на частоте около 975 килогерц. Четко различимы моменты активной записи данных в память и периоды «тишины». В результате получается чуть усложненный вариант «морзянки» — данные здесь закодированы с использованием двух разных методов кодирования информации. На нижнем графике использована простейшая амплитудная модуляция, на верхнем — чуть более сложный метод манчестерского кодирования. Последний метод имеет некоторые преимущества с точки зрения дальнейшей расшифровки данных.

Ключевой вопрос любого подобного исследования: насколько эффективен метод? Мордехаю Гури удалось добиться надежной передачи информации со скоростью до 1000 бит в секунду. По меркам любого современного средства обмена данными это очень медленно. Но, если задача вредоносной программы — «передавать на сторону» нажатия на клавиши, то это можно делать в режиме реального времени. Самое важное: такой метод эксфильтрации работает на расстоянии до семи метров.

Мы уже как-то писали о похожей работе того же исследователя, в котором также использовалось паразитное излучение при работе модулей оперативной памяти. Но тогда Гури использовал другую частоту передачи данных, 2,4 гигагерца, и скорость была в 10 раз ниже, до 100 бит в секунду. Новый метод оказывается эффективнее, хотя и у старого есть свое преимущество: на частоте 2,4 Ггц работают беспроводные сети передачи данных, этот диапазон также используется множеством бытовых устройств. То есть теоретически это позволит злоумышленникам скрывать шпионскую деятельность в радиошуме.

Атака PIXHELL

Вторая работа Мордехая Гури предлагает совсем иной метод эксфильтрации данных, хотя и основанный на тех же базовых принципах. Помимо паразитного радиоизлучения электронные компоненты могут издавать звук. Атака PIXHELL использует еле слышимый человеческим ухом «писк», который издают электронные компоненты обычного компьютерного монитора. Эти акустические помехи возникают при изменении напряжения, подаваемого, например, на конденсаторы в электрической схеме.

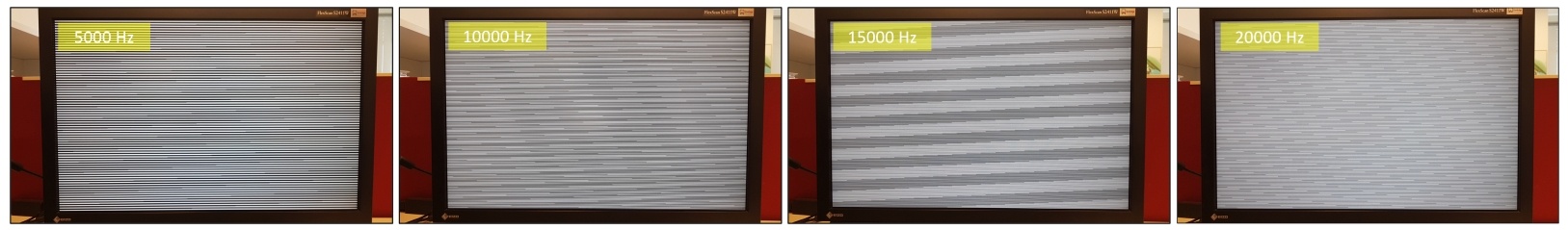

Осталось найти способ манипулировать этим «писком». Для этого можно выводить на экран последовательность из белых и черных линий, примерно таких:

Графические паттерны, выводимые на монитор для скрытной передачи данных. Источник

Каждый из показанных на экране паттернов заставляет звучать электронные компоненты монитора на определенной частоте. По сути, Мордехай Гури превратил дисплей в очень тихий и очень некачественный динамик. Неприятная особенность данного метода заключается в том, что он зависит от модели дисплея. Электронная схема у всех разная, отличается и интенсивность паразитного акустического шума:

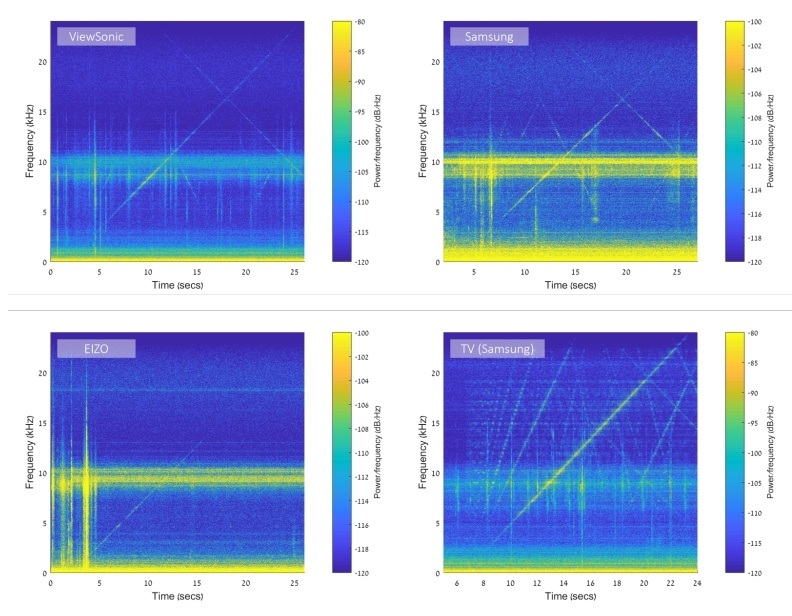

Амплитуда акустических сигналов, издаваемых монитором, на фоне прочего шума. Источник

На спектрограмме акустического сигнала от четырех разных мониторов нас интересует наклонная линия, отображающая шум с переменной частотой. Все остальное — другие шумы, издаваемые дисплеем, которые будут неминуемо заглушать «полезные» данные. Можно сделать вывод, что монитор и телевизор марки Samsung «пищат» громче, чем два других устройства. Осталось выбрать наиболее подходящую частоту и на ней уже передавать данные, используя один из доступных методов кодирования.

Хорошая (для данного метода) новость заключается в том, что приемником может служить обычный смартфон. Тут нет необходимости, как в предыдущем исследовании, в дорогостоящем (и способном вызвать подозрения) радиоприемнике. Но есть и минус: данная схема уверенно работает на расстоянии не более двух метров от дисплея. Причем желательно держать телефон прямо у монитора, в крайнем случае — рядом на столе. Скорость кражи, впрочем, будет чудовищно медленная: не более 20 бит в секунду.

Кроме того, оператор наверняка будет озадачен демонстрацией какой-то черно-белой ряби на экране. Поэтому в данной работе Мордехай Гури рассматривает ситуацию, когда эксфильтрация данных происходит ночью: компьютер (и монитор) работают, но в помещении никого нет. Впрочем, допускается и возможность скрытной передачи в присутствии посторонних (способных заметить неладное) путем снижения яркости дисплея или малозаметного наложения необходимых паттернов на другое изображение.

Методы противодействия сложным атакам

Мордехай Гури предлагает методы противодействия, которые могут взять на заметку создатели максимально защищенных систем. В случае атаки RAMBO — это изоляция нежелательного радиоизлучения от возможного перехвата. Он предлагает использовать корпус компьютера, способный экранировать любые радиоволны. Есть вариант экранирования всего помещения для обработки секретных данных.

Атака PIXHELL выглядит менее надежной, но и защититься от такой атаки сложно, разве что принудительно наполнять помещение случайным шумом, делая атаку невозможной. Но, как и в других подобных случаях, крайне важным является предотвращение запуска нежелательного ПО. Из многочисленных работ Мордехая Гури можно сделать вывод, что найти закладку в программном обеспечении куда проще, чем предусмотреть абсолютно все возможные методы эксфильтрации данных по сторонним каналам.

атака по сторонним каналам

атака по сторонним каналам