Практически каждая компания, разрабатывающая решения для защиты информации, говорит, что ее продукты помогают от атак шифровальщиков-вымогателей. И это действительно так, в какой-то мере все они способны остановить данную угрозу. Вопрос — в какой? Насколько эффективны технологии, позиционирующиеся как способные противодействовать шифровальщику?

Вопрос не праздный: частичная защита от шифровальщиков — достижение достаточно спорное. Если технологии остановили угрозу не сразу, то где гарантии, что среди пострадавших файлов не оказалось критически важных? Определить, насколько технологии разных разработчиков защитных решений реально защищают пользователя, попробовали эксперты из независимой компании AV-Test, собравшие 11 продуктов класса Endpoint Protection Platform и испытавшие их против 113 различных атак. С нашей стороны в тесте принимал участие продукт Kaspersky Endpoint Security Cloud, безупречно показавший себя во всех тестах, которые проходили в рамках трех отдельных сценариев.

Защита файлов пользователя от распространенных шифровальщиков

Первый тестовый сценарий подразумевал самую типичную атаку шифровальщика: жертва запускает на машине зловред, который пытается добраться до локальных файлов. Положительным результат считается только в том случае, когда в конце теста угроза нейтрализована (то есть удалены файлы зловреда, прекращено выполнение его процессов и уничтожены все попытки закрепления в системе), при этом все до единого файлы пользователя остаются незашифрованными. В общей сложности в этом сценарии было проведено 85 тестов с использованием следующих 20 семейств шифровальщиков: conti, darkside, fonix, limbozar, lockbit, makop, maze, medusa (ako), mountlocker, nefilim, netwalker (aka mailto), phobos, PYSA (aka mespinoza), Ragnar Locker, ransomexx (aka defray777), revil (aka Sodinokibi or Sodin), ryuk, snatch, stop и wastedlocker.

В этом сценарии все защитные решения показали себя отлично (за небольшим исключением). Что, впрочем, неудивительно: в нем использовались известные семейства зловредов, давно исследованные и добавленные во все базы вредоносного программного обеспечения. Поэтому в следующих сценариях эксперты из AV-Test усложнили задачу.

Защита от атак шифровальщика на файлы в каталоге с предоставленным удаленным доступом

Второй сценарий предполагал наличие на защищаемой машине каталогов с файлами, доступ к которым разрешен по локальной сети. Атака при этом производилась с другого компьютера в той же сети (допустим, на нем не оказалось защитного решения, и злоумышленникам удалось запустить зловред, который зашифровал локальные файлы и перешел к поиску доступной информации на соседних хостах). В качестве зловредов использовались семейства avaddon, conti, fonix, limbozar, lockbit, makop, maze, medusa (ako), nefilim, phobos, Ragnar Locker, Ransomexx (aka defray777), revil (aka Sodinokibi or Sodin) и ryuk.

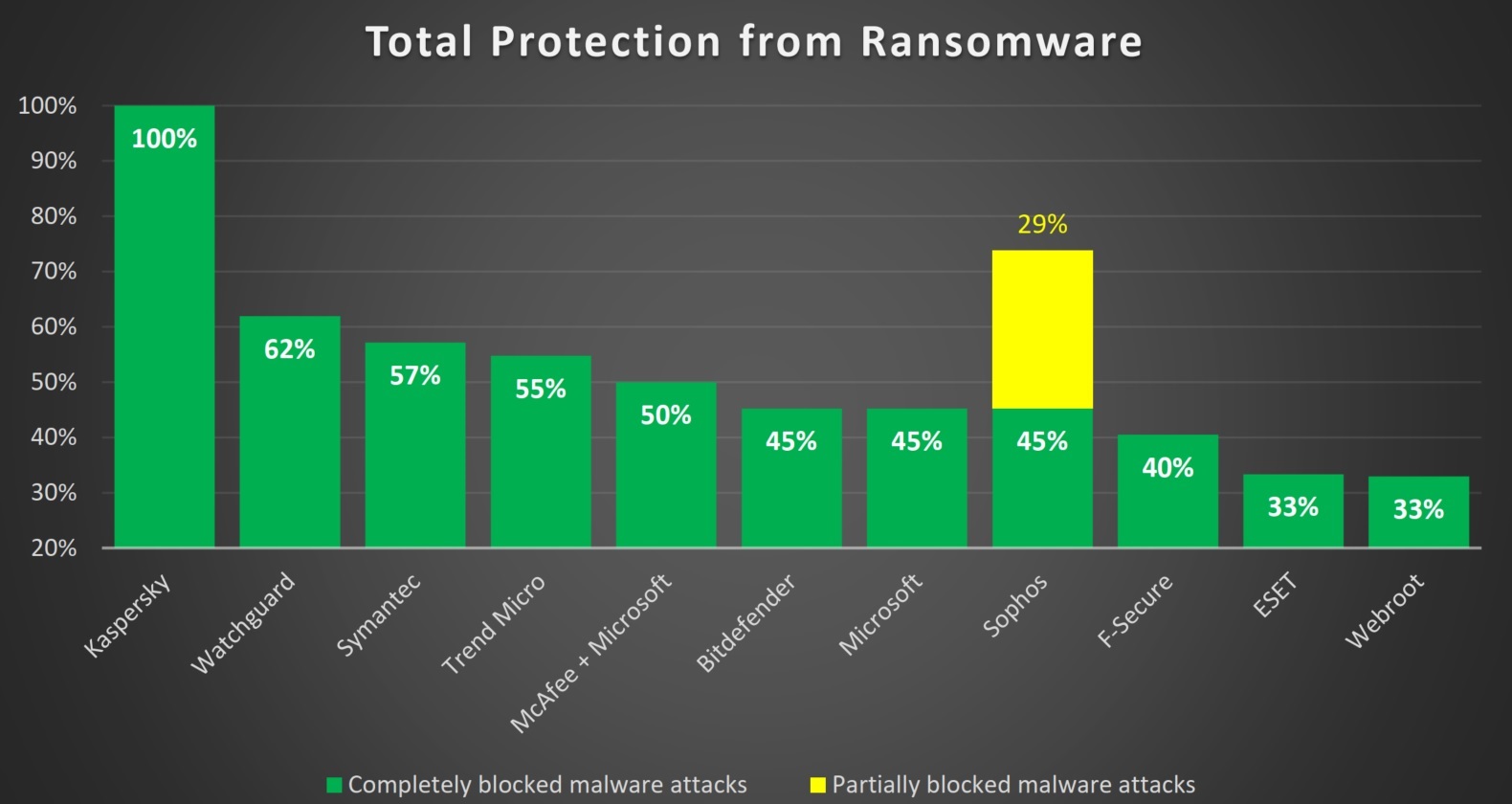

С точки зрения защитного решения тут ситуация осложняется тем, что оно не видит запуска зловреда — только файловые операции со стороны системного процесса. Следовательно, нет возможности проверить репутацию вредоносного процесса и файла, который его инициировал, и просканировать его тоже нельзя. В итоге выяснилось, что из 11 участников только трое вообще хоть как-то защищают от такого типа атаки, и только Kaspersky Endpoint Security Cloud справляется с задачей на 100%. При этом продукт Sophos хотя и среагировал в 93% случаев, полностью защитить файлы пользователя смог только в 7%.

Защита от искусственно созданных шифровальщиков

Третий сценарий должен был показать, как продукты справляются с зловредами, которые гарантированно не встречались ранее, а следовательно, даже гипотетически не могли находиться в базах вредоносного ПО. То есть выявление угрозы производится только при помощи проактивных технологий, реагирующих на поведение зловреда. Для этого исследователи создали 14 шифровальщиков, которые при этом использовали известные, но редко применяемые злоумышленниками приемы и технологии, или же вообще оригинальные, не встречающиеся ранее техники шифрования. Как и в случае первого сценария, успехом считалось детектирование и блокирование угрозы плюс абсолютная сохранность файлов на машине жертвы и полное удаление всех следов угрозы с компьютера.

Решения показали различные результаты: некоторые (ESET и Webroot) вообще не обнаружили созданные исследователями зловреды, другие выступили более успешно (WatchGuard — 86%, TrendMicro — 64%, McAfee и Microsoft — 50%). Однако 100%-ную эффективность снова показало только одно решение — наш Kaspersky Endpoint Security Cloud.

Итоги тестов

При подведении итогов оказалось, что Kaspersky Endpoint Security Cloud со всеми тестовыми сценариями справился лучше конкурентов, защитив как от реальных угроз, так и от искусственно созданных.

Кроме того, в ходе второго сценария выяснился и еще один достаточно неожиданный факт. Большинство продуктов, не справившихся с защитой файлов, тем не менее удалили текстовые файлы с требованиями выкупа. А это достаточно спорная практика. В таких файлах может содержаться техническая информация, которая может понадобиться экспертам при расследовании инцидента и мероприятиях по восстановлению информации.

Полный отчет, с детальным описанием применяемых в тесте зловредов (как реально используемых, так и созданных исследователями, доступен на сайте AV-Test.

ransomware

ransomware

Советы

Советы