Одна из самых резонансных новостей этой недели посвящена черному рынку удаленного доступа к серверам. Эксперты «Лаборатории» исследовали сервис, на котором любой желающий может недорого приобрести информацию для доступа к одному из 70 с лишним тысяч серверов по всему миру по протоколу RDP. Взломанные серверы достаточно равномерно распределены по земному шару, примерно треть приходится на страны, где выбор максимальный: Бразилию, Китай, Россию, Индию и Испанию.

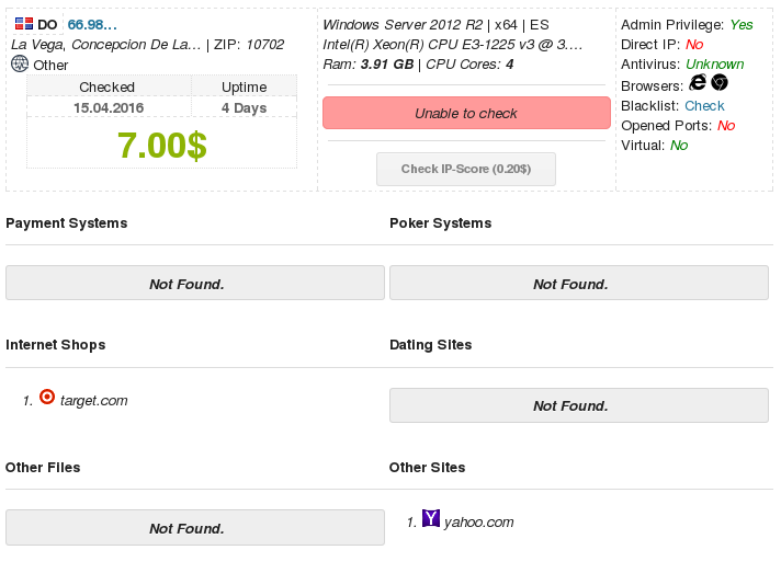

Ничего не подозревающим владельцам этих серверов, наверное, будет интересно узнать, что с ними могут сделать злоумышленники, но тут я даже затрудняюсь в выборе, с чего начать. Если коротко — сделать можно все. Дальнейший взлом инфраструктуры жертвы — без проблем. Рассылка спама, DDoS-атаки, криминальный хостинг, кража информации, таргетированные атаки с эффективным заметанием следов — тоже можно. Кража данных кредиток, денег со счетов, бухгалтерской отчетности — да, если взломанный сервер имеет доступ к такой информации. Все это по смешным ценам — $7–8 за учетку.

xDedic и подобные сервисы (можно предположить, что он такой не один) — это криминальный екоммерс и финтех, он объединяет преступников разного профиля, крутых и не очень, использует современные технологии, предоставляет качественный сервис. Сами украденные данные предлагают более 400 продавцов — тут вам и конкуренция, и борьба за увеличение количества взломов.

Самый подходящий момент напомнить — вас могут взломать, даже если вам кажется, что ваши данные никому не нужны. Во-первых, нужны, и вам в любом случае не понравится, как их используют. Во-вторых, ресурсы тоже стоят денег, а когда цена вопроса — три копейки, под удар попадают все, вплоть до малого бизнеса. Украдут деньги со счета, или дампы кредиток, или хотя бы контакты клиентов для рассылки спама, атакуют через вас другую компанию, а если вообще ничего не выйдет — поставят генератор биткойнов и сожрут электричество.

Доброе утро. Начнем эту короткую рабочую неделю с воспоминаний о прошедшей длинной: https://t.co/PpSQM2B7gt pic.twitter.com/NGzaK3bead

— Kaspersky (@Kaspersky_ru) June 14, 2016

С такими путями эволюции киберкриминала трудно бороться, но данное исследование позволяет примерно понять, как это делать.

Все выпуски сериала — тут.

Не исключено, что у многих жертв xDedic и взлома никакого не происходило, а пароль к RDP был добыт простым перебором. Потенциальным солдатам этой подпольной армии даже не обязательно осваивать такие примитивные скиллы: приложение для брутфорс-атаки на RDP предоставляется там же.

Еще одна утилита — по сути своей троян — помогает поддерживать актуальность базы серверов и собирать информацию о доступных ресурсах. Она же сканирует систему на наличие интересного для криминала софта. Ищут инструменты для массовой рассылки сообщений (для спама), приложения для доступа к сервисам азартных игр (чтобы красть оттуда деньги), финансовое ПО (аналогично). Отдельно идет длинный список софта для платежных терминалов и кассовых аппаратов: в общем, тоже понятно для чего.

Как бороться с этим — не очень понятно, если смотреть с точки зрения потенциальных жертв. Традиционный подход, уже устаревший, но повсеместно применяемый, — пытаться закрыть угрозу технологией, то есть софтом. Но в данном случае это просто не работает — нельзя закрыть софтом склонность киберпреступников объединяться для совместного заработка. ОК, подозреваю, что многие жертвы xDedic не выполняли простые рекомендации по защите доступа по RDP. Но дело не в RDP — если закрыть эту дырку, останется еще сотня других.

А вот получение информации о подобной криминальной активности, и не просто в формате увлекательного чтива, а с готовыми индикаторами взлома (наличие утилиты-анализатора, подключение к характерным C&C и так далее), чем раньше, тем лучше — вполне позволит стереть пару ноликов из чека на восстановление после взлома. Добро пожаловать в будущее информационной безопасности, где работают и ценятся прежде всего знания и способы их применения на практике.

Zero-day-уязвимость во Flash, ждем патч

Новость. Advisory Adobe. Исследование «Лаборатории».

За последнее время уязвимостей Flash было немало, в том числе критических, в том числе уязвимостей нулевого дня, которые активно эксплуатируются в отсутствие патча. Отличием уязвимости CVE-2016-4171 стало то, что эксперты «Лаборатории» одним махом и баг нашли, и расследовали операции сравнительно молодой APT-группировки, известной как ScarCruft.

Исследование дает несколько больше технических деталей об уязвимости, чем обычно. Эксплойт использует один из модулей обработки метаданных, где производится чтение данных без контроля границ, что, естественно, может привести к переполнению буфера. Несколько последовательных операций записи данных — и атакующие получают возможность выполнения произвольного кода.

Помимо этого в арсенале ScarCruft была обнаружена интересная схема обхода защитных решений. Для этого используется баг (возможно, правильно будет назвать это недокументированной фичей) библиотеки Windows DDE, в результате чего последняя используется как прослойка между операциями выполнения эксплойта и запуском вредоносного кода. Так как Adobe Flash — известный источник проблем, защитное решение может отслеживать подозрительные операции выполнения кода от имени процесса, но в данном случае может такой хитрый ход и пропустить.

Самое время сказать, что антивирус — не торт, но нет. Новая уязвимость была обнаружена в апреле с помощью автоматизированной системы детектирования эксплойтов, использующейся в наших продуктах.

Как бы то ни было, патча уязвимости от Adobe пока нет, хотя, возможно, он появится прямо в ближайшее время (обещали еще 16 июня).

Gmail прекращает поддержку протоколов SSLv3 и RC4 для подключения по IMAP/POP

Google последовательно ликвидирует поддержку небезопасных протоколов шифрования данных для собственных сервисов, в первую очередь для Gmail. Оба протокола давно признаны небезопасными и легко взламываемыми, и хотя в Google говорят, что абсолютное большинство клиентов забирают почту с помощью протокола TLS 1.2, некоторое ограниченное количество почтового софта может перестать работать начиная с 16 июня, но поддержка будет постепенно отключаться еще месяц.

В общем, у пользователей древних смартфонов и антикварного компьютерного ПО могут возникнуть проблемы. Действия Google, как и предыдущие инициативы по отказу от SSLv3 в браузерах, можно назвать превентивными: информации об атаках для плохо защищенных соединений пока не было (возможно, те, кто слушает, особо это не афишируют).

Несмотря на то что RC4 был объявлен небезопасным еще в 2001 году (первые работы вообще были в 1995-м), его продолжают исследовать, так как, увы, его по-прежнему используют. Одно из свежих исследований (PDF) показывает возможность частичной расшифровки трафика за 52 часа.

Что еще произошло:

Очередные hardcoded-ключи нашлись в роутерах Netgear.

Новый криптолокер написан на чистом JavaScript.

Древности:

«Warrior-1024»

Нерезидентный очень опасный вирус. Стандартно записывается в EXE-файлы. На время работы файла-носителя вирус остается в памяти, перехватывает int 21h и при записи в файл (ah = 40h) вместо записываемой информации подставляет текст: «… and justice for all! (US constitution) Dream Over… And the alone warrior is warrior. The powerfull WARRIOR!»

Цитата по книге «Компьютерные вирусы в MS-DOS» Евгения Касперского. 1992 год. Страницa 94.

Disclaimer: Данная колонка отражает лишь частное мнение ее автора. Оно может совпадать с позицией компании «Лаборатория Касперского», а может и не совпадать. Тут уж как повезет.

Adobe

Adobe

Советы

Советы