Сегодня специальный корпоративный выпуск нашего дайджеста, в котором мы поговорим о таких вещах, как ROI, EBITDA, TCO, РСБУ, CRM, SLA, NDA, GAAP и так далее. Впрочем, нет, поговорим, как обычно, о самых значимых новостях безопасности за неделю. Вышло так, что все три так или иначе относятся к корпоративной безопасности: показывают, как компании взламывают, как утекают данные и как бизнес на это реагирует.

В чем вообще основное отличие между «пользовательской» безопасностью и корпоративной? Во-первых, если пользователям доступны относительно простые защитные решения или методы, то для бизнеса простых решений не бывает — хотя бы из-за того, что инфраструктура значительно сложнее. Во-вторых, чтобы эффективно защитить компанию, нужны не только сложные технологии, но и определенные организационные решения.

А как вообще обстоят дела с безопасностью у бизнеса? Скажем так, не очень хорошо. Например, Gartner считает, что через три года на безопасность будет тратиться до 30% IT-бюджета и что распространенный подход компаний «держать и не пущать» устарел. В смысле сейчас типичная компания 90% усилий пускает на оборону периметра и всего 10% — на обнаружение и реагирование. Если атакующему удалось пробить защиту, дальше он оказывается в достаточно благоприятной для него среде, с неприятными для жертвы последствиями.

Исследователи из Gartner считают, что в цифровом мире к 2018 году все будет не очень хорошо: https://t.co/GAK6hgIjDm

— Kaspersky (@Kaspersky_ru) October 7, 2015

Рекомендация Gartner по изменению этого соотношения до 60/40 выглядит вполне разумной. Например, из нашего исследования Carbanak, атаки на банковские организации, понятно, что в этой самой «зоне 10%» атакующие находились очень долго.

Предыдущие дайджесты новостей вы можете найти тут.

Outlook Web App как точка проникновения в корпоративную инфраструктуру

Новость. Исследование компании Cybereason. Реакция Microsoft.

Если взломать один из компьютеров компании, установить на него «жучок» и организовать передачу данных, что получится украсть? С ноутбука сотрудника — рабочие материалы этого сотрудника и, возможно, другую информацию с файловых серверов, к которым он имеет доступ.

Дело пойдет «эффективнее», если это компьютер руководителя или администратора с широкими правами доступа. Доступ к почтовому серверу теоретически может поставить под угрозу огромный объем данных, который так или иначе проходит через почту. В исследовании компании Cybereason показано, что одной только почтой дело может не ограничиться.

Как это часто бывает, какой-либо конкретной уязвимости в Outlook Web App (также известен как Web Access, Exchange Web Connect и Outlook on the web — за 20 лет существования продукта Microsoft переименовывала его четыре раза) в данном случае не было.

Украли (скорее всего, фишингом) логин и пароль администратора, внедрили на сервер вредоносную DLL (причем неподписанную). Получили в итоге доступ не только к почте, но и к Active Directory. Взломщики могли отправить письмо от имени любого сотрудника компании.

В онлайн-версии Outlook обнаружился бэкдор, позволивший украсть пароли: https://t.co/RO2lzqE2lR Выглядит оно так pic.twitter.com/SpwAqZsnOd

— Kaspersky (@Kaspersky_ru) October 6, 2015

Более того, еще одна закладка была внедрена в сервер IIS для мониторинга подключений к веб-почте, и, судя по результатам расследования, за тем, кто, когда и откуда заходит в почту, следили весьма пристально. Основная претензия исследователей к OWA заключается в том, что на сервере удалось без проблем запустить неподписанный бинарник, но в Microsoft говорят, что правильная конфигурация делает такую атаку невозможной.

Может быть, и так, но это уже детали. Если от них отвлечься, то вот что мы имеем:

- Сервис, по определению имеющий доступ и к Интернету, и к внутренней сети.

- Несоблюдение IT-специалистом техники безопасности: украли логин и пароль, и явно не у обычного пользователя.

- Некорректная конфигурация сервера, позволившая установить бэкдор без особых проблем.

- Невозможность обнаружить взлом в течение длительного времени.

То есть целый набор проблем, каждую из которых необходимо решать отдельно. Интересно, что ценность данных в Active Directory, как правило, не вызывает сомнений, и защищают этот сервис надежно (хотя есть примеры и такого вектора атаки). Однако всегда может найтись менее очевидный способ доступа к ценной информации, через самое слабое звено.

У T-Mobile украли данные 15 миллионов абонентов через подрядчика

Новость. Disclosure от Experian, жертвы атаки. Обращение к клиентам T-Mobile.

Начнем с небольшого лирического отступления. В США большинство абонентов сотовой связи подписывают с оператором долгосрочный контракт, в цену которого могут входить и услуги связи, и мобильный телефон, смартфон или планшет. С одной стороны, это удобно — вы получаете новое устройство или вообще бесплатно, или со скидкой, с другой — просто так взять и перейти к другому оператору до окончания контракта не получится.

Схема работы предполагает, что вас, как потенциального клиента, будут проверять на платежеспособность, примерно как при оформлении кредита в банке. Для этого делается запрос в местное бюро кредитных историй. В случае с T-Mobile таким бюро выступала компания Experian, которую и взломали.

У T-Mobile беда и огорчение: нехорошие люди взяли и похитили личную информацию 15 миллионов абонентов: https://t.co/t9sfAW9qBl

— Kaspersky (@Kaspersky_ru) October 2, 2015

По информации от пострадавшей компании, несанкционированный доступ к одному из ее серверов был одноразовым и кратковременным, но предположительно утек большой массив данных о 15 млн абонентов сотового оператора за двухлетний период.

Надо признать, что обе компании повели себя в данной непростой ситуации очень открыто. На сайтах были размещены подробные описания того, что произошло. Пострадавшим предлагается бесплатный сервис отслеживания подозрительных операций с использованием их персональных данных.

Это значительный прогресс по сравнению, например, с компанией Target, которая после утечки данных о 40 млн кредиток ограничилась кратким сообщением в стиле «мы все починили». В случае T-Mobile информация о кредитных картах не пострадала, а вот все остальное — таки да, включая имена, адреса, водительские права и прочее. Причем в письме CEO T-Mobile отмечается, что данные частично были зашифрованы, но, видимо, недостаточно хорошо.

Данная история имеет отношение и к приватности: кредитные организации априори должны знать о своих клиентах очень много, и информацию они получают из разных источников. Более того, они эти данные продают другим компаниям за деньги, и далеко не всегда их клиенты — респектабельные международные компании.

Ранее та же Experian засветилась еще в одном скандале. Тогда никого не ломали, просто один гражданин Вьетнама, представившись частным детективом из Сингапура, оплатил услуги Experian и перепродавал данные 200 млн американцев группам преступников, специализирующихся на том, что называется кража личности.

Если вы обратитесь, например, в Amazon с просьбой сменить забытый пароль, у вас могут спросить адрес, дату рождения и номер социальной страховки, и именно этими данными в ассортименте владеет такая организация, как Experian.

И еще: потерять данные проще всего в момент передачи из одной компании в другую. Просто потому, что технологии и подход к защите обязательно будут отличаться.

Производитель IP-камер заблокировал раскрытие информации об уязвимостях в его продукте, пригрозив судом

Новость. Краткое содержание исследования.

Исследователь швейцарской компании Ptrace Security Джанни Ньеса хотел рассказать на конференции HITB GSEC в Сингапуре о некоторых аспектах безопасности IP-видеокамер. Но не смог. В его исследовании содержались примеры уязвимостей в сетевых камерах наблюдения от трех разных производителей — увы, мы теперь не узнаем от каких.

Ничто не предвещало такого поворота событий: Джанни выслал информацию об уязвимостях вендорам, вел рутинную переписку с технарями и наконец сообщил, что готовит выступление, предложил согласовать содержание его исследования. С этого момента айтишники одной из компаний куда-то пропали, а вместо них в диалог вступили юристы, порекомендовавшие ничего и никому не рассказывать (а то хуже будет).

Не в первый раз такое происходит и, увы, не в последний. Причина тоже понятна: грань между исследователем и киберпреступником, с точки зрения наблюдателя, очевидна (первый старается не навредить), а вот с точки зрения закона четко не прописана. Показательным примером являются Вассенаарские договоренности — международное соглашение об ограничении экспорта технологий двойного назначения.

Talk revealing p0wnable surveillance cams pulled after legal threat http://t.co/HyWDGmXLE8 #0day #IoT #HITBGSEC @GianniGnesa @darrenpauli

— Ptrace Security GmbH (@ptracesecurity) October 8, 2015

В декабре 2013 года европейский парламент внес в список таких технологий ПО, предназначенное для несанкционированного доступа к компьютерным системам. Идея «взлома ради благих целей» вообще крайне сомнительна, но тут хотя бы задумались о том, что разработчики такого ПО (например, печально известная Hacking Team) должны аккуратнее выбирать клиентов.

Но сформулировали это все так, что под формулировку «intrusion software» может попасть все что угодно. Киберпреступникам это не помешает, а вот исследователям (например, пентестерам) жизнь осложнит. Результат — в сентябре компания HP отказалась от участия в японском хакатоне PWN2OWN, потому что выезд специалистов компании может быть квалифицирован как тот самый «экспорт технологий двойного назначения».

Ох. Если уж у компаний все сложно, то в вопросах законодательства вообще темный лес. Мотивация вендоров, запретивших публикацию уязвимостей, понятна — если есть способ облегчить себе жизнь, почему бы им не воспользоваться. Вот только как это сказывается на безопасности?

https://twitter.com/GianniGnesa/status/650665942112968704

Если бы компании тратили силы не на судебные тяжбы, а на закрытие уязвимостей, мир был бы значительно безопаснее

Нельзя сказать, что сценарий «все всем разрешить» сильно лучше, чем «все запретить», — в конце концов безответственное раскрытие информации об уязвимом ПО и железе может серьезно навредить пользователям. Решение, как обычно, находится где-то посередине между двумя крайностями.

Что еще произошло:

С безопасностью в атомной энергетике все очень, очень плохо. Пост на тему в блоге Евгения Касперского. Главный вывод: даже если вам кажется, что между вашей критической инфраструктурой и Интернетом есть Air Gap, подумайте еще раз. Возможно, вам только кажется.

Говорят, что предприятия атомной энергетики уж очень безалаберно относятся к защите от хакеров и всего такого: https://t.co/hCVG5Ulecv

— Kaspersky (@Kaspersky_ru) October 8, 2015

Gartner еще и будущее предсказывает. Из интересного: к 2018 году придется создать «машины, контролирующие машины» — администрировать миллионы устройств из «Интернета вещей» руками станет невозможно (потратив половину выходного на «администрирование» четырех Raspberry Pi, не могу не согласиться).

Более того, даже людям обещают «роботов-начальников», а трекеры активности придется носить не для подсчета шагов, а чтобы работодатель за вами следил. Дивный новый мир! Впрочем, это если работу найдешь: в самых быстрорастущих компаниях через три года машин будет больше, чем людей.

Дроны и прочие беспилотники можно взломать (мы и не сомневались). Интересно, что каждый очередной тип умных устройств болеет, как ветрянкой, всеми детскими security-болячками. В данном случае — не требующими авторизации протоколами передачи данных.

Эксперт считает, что программируемые дроны – легкая добыча для хакеров. Вполне справедливо считает, кстати: https://t.co/T2oWt5jVl7

— Kaspersky (@Kaspersky_ru) October 5, 2015

Древности:

Семейство «Hymn»

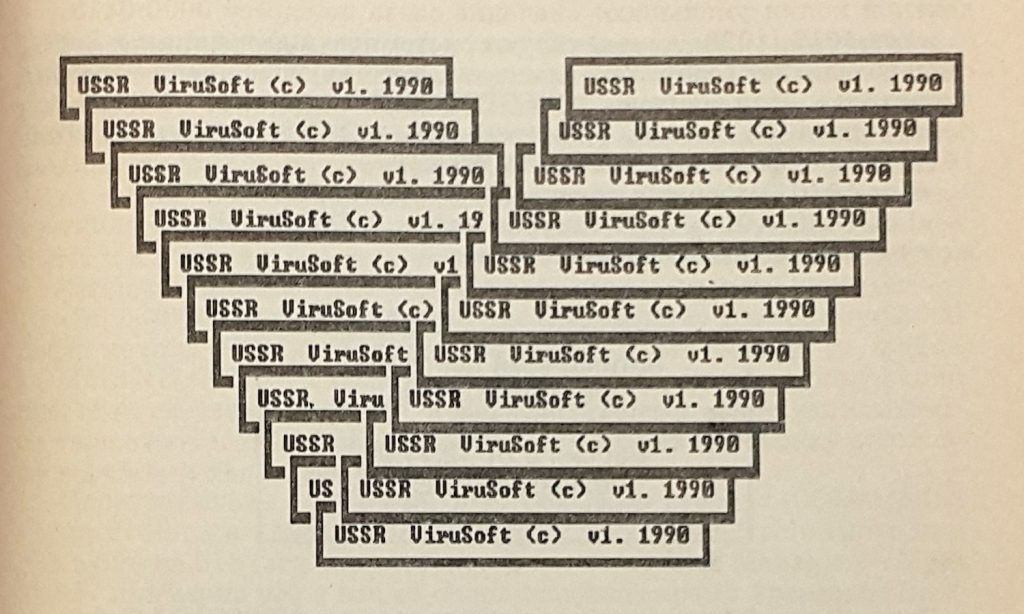

Семейство резидентных очень опасных вирусов. Стандартно поражают COM- и EXE-файлы при их запуске, закрытии, переименовании или изменении их атрибутов. Если номер текущего месяца совпадает с числом (1 января, 2 февраля и т.д.), уничтожают часть системной информации Boot-сектора диска C:, затем расшифровывают и выводят на экран картинку:

Затем исполняют Государственный гимн СССР. При этом вирус обнуляет в Boot-секторе диска байты, в которых указываются число байт на сектор, секторов на кластер, число копий FAT и т.д. (всего 9 байт). Если проделать подобные изменения в Boot-секторе компьютера, работающего в среде MS-DOS, он перестанет загружаться как с винчестера, так и с флоппи-диска. Для того чтобы восстановить информацию, необходимо написать собственный мини-загрузчик или воспользоваться специальными утилитами. «Hymn-1962» и «Hymn-2144» шифруют свое тело.

Цитата по книге «Компьютерные вирусы в MS-DOS» Евгения Касперского. 1992 год. Страница 36.

Disclaimer: Данная колонка отражает лишь частное мнение ее автора. Оно может совпадать с позицией компании «Лаборатория Касперского», а может и не совпадать. Тут уж как повезет.

Microsoft

Microsoft

Советы

Советы