Если и есть в сфере информационной безопасности тема сложнее криптографии, то это законодательство. Любую исследовательскую работу по шифрованию, ее основные выводы и возможные последствия можно понять. Во многих случаях для этого потребуются пара лет интенсивного обучения по основной и сопутствующим темам и еще десяток лет работы экспертом по безопасности. Но понять можно.

Однако далеко не всегда можно понять, какие последствия будут у закона, регулирующего сферу информационной безопасности, даже если его внимательно прочитать. Даже если ты хорошо владеешь языком, на котором он написан.

Тем не менее понимать надо, потому что законодательство может серьезно повлиять на вопросы безопасности — в ту или иную сторону. Хорошие, годные инициативы мотивируют компании лучше защищаться от киберугроз, защищают клиентов банков от потери денег в случае онлайнового мошенничества, улучшают безопасность самих государственных структур и наших данных, ими обрабатываемых, борются с криминалом.

Плохие законы в лучшем случае никак не меняют ландшафт угроз, в худшем — позволяют киберпреступникам выходить на свободу даже после ареста и при наличии убедительных доказательств вины, затрудняют работу исследователей и делают приватные данные чуть менее приватными, чем хотелось бы.

В этой серии дайджеста поговорим о двух важных новостях в области американского ИБ-законодательства, а также продолжим обсуждение криптографии, на сей раз — благодаря АНБ, решившему поучаствовать в обсуждении вопросов шифрования. Что, впрочем, тоже недалеко ушло от политики. Правила: каждую неделю редакция новостного сайта Threatpost выбирает три наиболее значимые новости, к которым я добавляю расширенный и беспощадный комментарий. Все эпизоды сериала можно найти по тегу.

Сенат США одобрил законопроект CISA, несмотря на критику по вопросам защиты личной информации

Новость. Исходники Текст законопроекта. Расширенный комментарий EFF.

Что произошло?

Сенат США проголосовал за принятие законопроекта об обмене информацией, касающейся кибербезопасности, — Cybersecurity Information Sharing Act. До окончательного принятия закона еще далеко — в марте этого года в палате представителей был принят закон Protecting Cyber Networks Act, который почти совпадает с CISA, но не совсем. Так что впереди увлекательная совместная работа Конгресса по сведению двух законопроектов из четырех букв в один из трех.

Уже сейчас CISA вызывает серьезные дебаты в американской IT-индустрии и около. Причина простая: и так обеспокоенные приватностью данных американских граждан (после Сноудена и не только) эксперты, в частности из фонда EFF, видят в законопроекте новые юридические лазейки для слежки за пользователями.

Сенат США одобрил законопроект о кибербезопасности, которым недовольны IT-компании #CISA #кибербезопасность… https://t.co/IR4LvZd8nA

— Digital Russia (@digit_russia) October 28, 2015

О чем законопроект?

Инициатива американских законодателей, поддержанная, что случается нечасто, представителями двух основных политических партий в США, призвана изменить ситуацию с защищенностью американского бизнеса перед киберугрозами. А что, прямо настолько все плохо?

В достаточной мере: взломы таких крупных компаний, как JP Morgan, Sony Pictures Entertainment, Target, и даже управления по кадрам самого правительства США не дают поводов для оптимизма. Сенатор Сьюзан Коллинс, один из авторов законопроекта, сравнила степень готовности США к защите от киберугроз с 10 сентября 2001 года и готовностью к защите от терактов на тот момент.

Так как в Конгрессе США, скажем так, работает немного экспертов по киберугрозам, законопроект в основном состоит из указаний ведомствам, таким как министерство внутренней безопасности США (Department of Homeland Security), «изучить», «разработать», «обеспечить», «скоординировать», «разработать процедуры» и так далее — все с целью создания работающей системы обмена информацией о киберугрозах.

Среди множества подпунктов закона есть такие интересные вещи, как, например, «исследовать вопрос киберугроз в отношении мобильных устройств» и «разработать план внедрения технологии защиты мобильных устройств», а еще «разработать стратегию международных отношений по вопросам киберпространства».

Фото из статьи на Slate.com. Там же есть подробный рассказ о том, чем плох законопроект

Но основная задача законопроекта — облегчить американским компаниям обмен информацией о неких «индикаторах киберугроз». В переводе с юридического языка на нормальный: дать возможность и бизнесу, и госструктурам делиться информацией о кибератаках, чтобы более эффективно от них защищаться, сообща.

Если частный бизнес обменивается такой информацией с госструктурой (тем же DHS), бизнесу гарантируется конфиденциальность, ну и вообще делается так, чтобы компании поощрять. Бизнес обязан следовать огромному количеству других законопроектов, и некоторые из них, по разным причинам, за такой обмен данными могут вообще наказывать, поэтому тему кибербезопасности выводят в отдельную категорию. Вроде даже неплохо, да?

The Senate worked very hard to ignore CISA privacy concerns: https://t.co/pA6biLoQoD pic.twitter.com/ZBxhu1ySfc

— Slate (@Slate) October 28, 2015

Так в чем проблема?

Проблема, по мнению защитников приватности в киберпространстве, в том, что «перевод с юридического» выше — только один из возможных. А вообще трактовать расплывчатые формулировки законопроекта можно кому как удобнее. Например, так: если в законе прописано, что обмениваться информацией «ради безопасности» можно, а четкого определения нет, то можно обмениваться вообще какими угодно данными с кем угодно во имя великой цели борьбы с кибертерроризмом.

Ну, например, какой-нибудь крупный веб-сайт с целью защиты пользователей может сливать информацию об этих пользователях другой компании, чисто случайно являющейся рекламным агентством. Конфиденциально обмениваться! Или же некое государственное агентство сможет собирать данные о кибератаках, но не будет обязано раскрывать информацию публике, а что некоторые госструктуры могут делать, допустим, с информацией о свежем зиродее, всем и так известно.

США повышают свою кибербезопасность https://t.co/ZUJbz0kyO6

— Коммерсантъ (@kommersant) October 28, 2015

В общем-то, именно вопрос приватности, в том или ином смысле, волнует всех критиков законопроекта. А вот содержательная часть новости на этом заканчивается, дальше идут бурные дебаты. Такие компании, как Apple, Microsoft, Adobe и IBM, сначала поддержали законопроект (коллективно, в рамках альянса BSA), а потом (в несколько другом составе) перестали поддерживать.

По крайней мере, это сделала Apple вместе с представителями Twitter, Yelp, «Википедии» и других компаний. Как часто бывает, компании поддерживали одно (коллективную безопасность), а раскритикованы были за другое (якобы имеющиеся провалы по части приватности).

Само DHS (министерство, которое и должно все разработать, внедрить и изучить, но желательно изучить до внедрения) еще в августе этого года высказалось против законопроекта в его текущем виде — и за приватность, и за неэффективность. Пчелы против меда! Впрочем, показания у DHS расходятся: тот же самый замминистра Алехандро Майоркас, в июле этого года бывший против, в октябре внезапно оказался за. Политика, сэр!

И главное — никто особо не спорит с тем, что защищенность и бизнеса, и госструктур надо повышать, сколько можно читать про утечки данных гигабайтами и миллионами записей? Принятие закона сенатом хоть и снижает шансы на внесение поправок, но не исключает такой возможности в принципе. Слушали ли индустрию и активистов раньше?

Если взять аналогичный закон, прошедший в марте через палату представителей, то нет — там тоже были претензии, и их не то чтобы внимательно выслушали. Но пара предыдущих, сомнительных с точки зрения приватности законопроектов так и остались проектами. Конкретно — CISPA, также поднимающий тему обмена информацией о киберугрозах, а также SOPA — законопроект, направленный на борьбу с пиратством в Интернете. В общем, запасаемся попкорном — эта история будет длиться долго.

Для джейлбрейка и взлома исследования безопасности автомобилей сделаны исключения в законе DMCA

Новость. Предыдущая новость. Блогпост EFF.

Закон о защите авторских прав в цифровую эпоху (Digital Millenium Copyright Act, или DMCA) был принят уже очень давно, в 1998 году. Его основной задачей является борьба с сетевым пиратством, а побочным эффектом от его принятия стал запрет на взлом систем защиты цифровых носителей от копирования. То есть на бумаге все было логично: если копировать и распространять цифровые копии фильмов или музыки нельзя, то для обеспечения этого запрета мы делаем незаконным взлом систем защиты.

Car Hacking, Mobile Jailbreaking Among DCMA Exemptions Granted: https://t.co/DUEImx8Ddl via @threatpost pic.twitter.com/1oxWYb9fOO

— Kaspersky Lab (@kaspersky) October 27, 2015

На практике возникла куча проблем, и в первую очередь для исследователей в сфере безопасности: чтобы понять, хороша ли защита, нужно попробовать ее сломать, а это как раз незаконно. Одним из первых громких дел в этой сфере стало преследование российского программиста Дмитрия Склярова в 2001 году за взлом защиты электронных книг Adobe.

Можно также вспомнить безуспешные попытки убрать из Сети алгоритм для обхода защиты DVD — DeCSS, библиотека на основе которого была единственным способом воспроизведения защищенных дисков в Linux. Ответом технарей на требования убрать код алгоритма из Сети стало появление простого числа-уголовника — 1401-значного числа, которое содержит в себе весь код алгоритма DeCSS. Соответственно, распространение этого простого числа также находится вне закона.

Закон DMCA: https://t.co/FGg6rXIg1g. Право изменять автомобильный софт и другие новые исключения из него. pic.twitter.com/aMGaOxZRl6

— Гиктаймс (@GeekTimes_ru) October 28, 2015

Впрочем, достаточно предыстории. Этим летом исследователи Чарли Миллер и Крис Валасек показали, как можно взломать автомобиль через магнитолу и удаленно перехватить управление. Само по себе такое исследование, если его авторы не планируют апокалипсис на ближайшем шоссе, не является чем-то незаконным, но есть нюанс. Бортовые компьютеры точно так же снабжены системами защиты от копирования, как и диски DVD. Исследовать такие системы значит обходить защиту, а DMCA делает это преступлением.

Производители автомобилей, таким образом, могут использовать DMCA, чтобы усложнить жизнь исследователям, которые, соответственно, усложняют жизнь самим автогигантам. Киберпреступникам, нарушающим закон по определению, они при этом усложнить жизнь не смогут.

К счастью, в DMCA есть исключения, которые разрешают определенный тип обхода систем защиты в конкретных устройствах, обычно на трехлетний срок, — как раз чтобы разрешить такие коллизии. О том, почему бы не переписать получше сам закон, поговорим как-нибудь в другой раз, а сейчас обсудим два свежих исключения: джейлбрейк и исследования автомобильных компьютерных систем.

@pP695YOJRuwDyMZ хороший пример "взлома" Jeep Cherokee описан у нас в блоге https://t.co/si7MEwsTA1

— Kaspersky Lab (@Kaspersky_ru) October 10, 2015

С джейлбрейком все просто: исключение ввели еще в 2012 году, в основном чтобы дать возможность владельцам смартфонов (но не планшетов!) пользоваться устройством так, как они сами пожелают, а не так, как решил за них вендор. В этом году просто подтвердили: «можно» — на следующие три года.

А с автомобилями получилось впервые, и громкая новость о взломе Chrysler Uconnect, безусловно, повлияла на решение. Любопытно, что одним из противников нового исключения было агентство по защите окружающей среды, мотивировавшее это тем, что «джейлбрейк» автомобилей часто используется для поднятия мощности или снижения расхода топлива, что, в свою очередь, плохо сказывается на уровне выбросов и таки нарушает другой закон — о Свежем Воздухе (ну ладно, о Чистом). Но затем… Затем произошло вот это:

Выяснилось, что проблема не в любителях чип-тюнинга, а вовсе даже наоборот. И обнаружили некие странности в дизельных авто Volkswagen не надзорные органы и не EPA, а какая-то независимая группа товарищей с очень нестандартным подходом к тестированию.

Именно для таких групп в полосатых купальниках и предназначено исключение из DMCA, хотя до конца непонятно, действительно ли дизельгейт повлиял на библиотеку Конгресса (да, такие решения в США принимает библиотека!). Не стоит забывать, что исключения из данного закона ограничены по времени: так, еще конкретно для «автохака» дана отсрочка в год — видимо, для того, чтобы самые откровенные дыры автопроизводители успели закрыть сами.

Власти США обвиняют в Volkswagen в подтасовке данных о вредных выбросах Министерством юстиции http://t.co/byffTL1h9u pic.twitter.com/SwPMjxfDhV

— VladTime.ru (@VladTime) September 21, 2015

В смысле, очень хочется, чтобы отсрочка была использована для этого.

АНБ выступает за защищенную от квантовых компьютеров криптографию. Специалисты чуют подвох

Новость. Ненаучное исследование. Блогпост коммюнике (уии!) Агентства по национальной безопасности США.

19 августа АНБ на своем сайте публикует сообщение, касающееся набора стандартов шифрования Suite B. Suite B — это набор стандартов, официально рекомендованный агентством для шифрования секретной переписки и других важных данных, включающий, например, стандарт AES с ключом 128 или 256 бит. Помимо AES в Suite B включены системы безопасного обмена ключами, например Elliptic Curve Diffie — Hellman — улучшенный вариант DH, недостатки которого обсуждались в предыдущей серии. Упоминаются в нем и другие протоколы с использованием эллиптической криптографии, о ней и пойдет речь.

Так вот, в сообщении АНБ говорится: «Прогресс в исследовании квантовых вычислений ясно дает понять, что эллиптическая криптография не является таким долговременным решением [для защиты данных], как хотелось бы». Между тем тот же Elliptic Curve Diffie — Hellman рекомендуется в качестве замены теоретически скомпрометированному DH с применением простых больших чисел. Рекомендация АНБ: использовать алгоритмы и протоколы, которые и на квантовых компьютерах сломать будет сложно, например RSA с длиной ключа 3072 бита. И тут возникает вопрос: если квантовых компьютеров в магазинах города пока нет и не предвидится, а АНБ предлагает выкинуть Elliptic curve прямо сейчас, то, может быть, в сообщении агентства есть какой-то другой смысл? Может быть, они на что-то намекают?

Исследователи Нил Коблиц и Альфред Менезес спешат конспирологам на помощь и исследуют все варианты трактовки сообщения АНБ, по их собственным словам, в совершенно ненаучной научной работе. Впрочем, благодаря такой ненаучности работа является весьма и весьма увлекательным чтивом. Агентству припомнили и Сноудена, и попытки протащить сломанный криптостандарт, и много чего еще. Недостаток работы — отсутствие доказательств реальности хоть какой-то гипотезы, так как АНБ коммюнике (уии!) выпускает, но комментарии не дает. Пробежимся кратко по гипотезам.

Divorce of @NSAgov from ECC Causing #Crypto Hand-Wringing: https://t.co/Dm3BPusanM via @threatpost

— Kaspersky Lab (@kaspersky) October 23, 2015

АНБ знает что-то о квантовых вычислениях, чего не знаем мы

Вряд ли, так как, по Сноудену, бюджет агентства на квантовые компьютеры небольшой, на порядок меньше, чем, скажем, на взлом криптографии традиционными методами. Актуальный прогноз: шансы на то, что квантовые компьютеры появятся к 2030 году, — 50/50. То есть либо появятся, либо не появятся. Более того, цитируя авторитетные источники, авторы исследования утверждают, что если квантовые вычисления, достаточные для взлома одного из «уязвимых» шифров, действительно появятся, то они же будут достаточны для взлома алгоритма, заявленного как более защищенный, например того же RSA 3072.

АНБ сломало один из шифров, использующий эллиптическую криптографию

Агентство рекламировало эллиптическую криптографию в течение пары десятилетий, да так, что это может вызывать подозрения: не связана ли рекламная кампания с тем, что АНБ каким-то образом сломало ECC, в то время как другие не смогли? Ответ на этот вопрос занимает чуть ли не половину исследования, но краткий вариант: «маловероятно».

Эллиптическая криптография в безопасности, а вот новые «стойкие» шифры — нет

tl;dr Тоже вряд ли.

Эллиптическая криптография: теория http://t.co/BUm14hwMAk via @habrahabr #habr pic.twitter.com/Q0fKxKrFow

— Betepok (@BetepO_ok) March 2, 2015

Речь вообще не про шифрование, есть политическая задача дистанцироваться от ECC

А вот это возможно, особенно благодаря истории вокруг алгоритма Dual_EC_DRBG. Есть в нем бэкдор или нет, до конца неизвестно, но в начале 2000-х NSA активно агитировало за стандартизацию алгоритма, в 2007-м появились подозрения в наличии бэкдора, а в 2013-м утечки Сноудена подтвердили, что какая-то программа то ли по внедрению закладок, то ли по пропаганде заведомо ослабленных алгоритмов существовала. Относилось ли это к конкретному шифру — непонятно, но осадочек остался. То есть, возможно, АНБ отказывается от ECC, потому что любым его сообщениям на тему теперь просто не будут доверять.

А другим сообщениям будут? В любом случае, как говорил Уинстон Черчилль, это «головоломка, завернутая в тайну, завернутую в загадку». Эту цитату авторы ненаучного исследования вынесли в заголовок, хотя изначально Черчилль говорил про Россию. Казалось бы, при чем здесь Россия? В общем, несмотря на большой интерес к этой новости, скандалов, интриг и политики в ней гораздо больше, чем полезной информации, реально влияющей на криптозащиту. Но это редкий случай, когда интриги разбирают люди, разбирающиеся в предмете, и интересных фактов о криптографии там предостаточно. На этом я, пожалуй, закруглюсь.

Что еще произошло:

Взломать систему публичных ключей или устроить DDoS-атаку теоретически можно из-за уязвимости протокола NTP, просто откатив время. Интересное исследование с прекрасным описанием процесса, примерно таким: «Мы по-всякому пытались сделать это, но мешал сброс кэша, а потом она просто перевела время, и я такой — во-о-о-оу!» NTP для масштабирования DDoS-атаки использовали и ранее.

Банковский троян Dridex (в нашей классификации — Cridex), ранее восставший из небытия и атаковавший британцев, теперь нацелился на Францию. Цитата: «При открытии этого документа активируется макрос, награждающий жертву вредоносным файлом PID*R*S.exe, который устанавливает соединение с японскими хостами через свой командный сервер». *=A.

У GameOver ZeuS появился ученик-подражатель, нацеленный на кражу ценных банковских данных: http://t.co/dXRHAzGPht

— Kaspersky Lab (@Kaspersky_ru) August 18, 2014

Древности:

«Sylvia»

Нерезидентный безобидный вирус. Записывается в начало .COM-файлов при запуске зараженной программы. Файлы ищет в текущем каталоге текущего диска и диска C:, при этом заражает не более пяти файлов. Не инфицирует файлы COMMAND.COM, IBMBIO.COM и IBMDOS.COM. Если исправить содержимое текста, содержащегося в вирусе (см. ниже), расшифровывает и выводит на экран: «FUCK YOU LAMER!!! system halted…», после чего система действительно зависает.

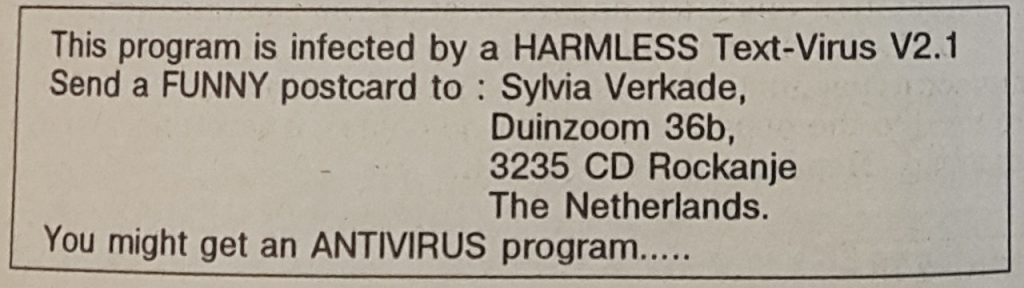

В начале вируса содержится текст:

Пишите письма!

Цитата по книге «Компьютерные вирусы в MS-DOS» Евгения Касперского. 1992 год. Страница 84.

Disclaimer: Данная колонка отражает лишь частное мнение ее автора. Оно может совпадать с позицией компании «Лаборатория Касперского», а может и не совпадать. Тут уж как повезет.

DDoS

DDoS

Советы

Советы