Атака на цепочку поставок может свести на нет все усилия по обеспечению безопасности инфраструктуры компании. Предотвратить подобные атаки крайне непросто — ведь значительная часть действий злоумышленников происходят в инфраструктуре неподконтрольной ИБ-службе конечной цели. Это делает атаки на цепочку поставок одной из самых опасных угроз последних лет. Сегодня мы поговорим о масштабных инцидентах такого рода, которые привлекли наше внимание в 2024 году.

Январь 2024: вредоносные npm-пакеты на GitHub воровали SSH-ключи у сотен разработчиков

Первой значительной атакой на цепочку поставок в 2024 году стал инцидент с вредоносными npm-пакетами, которые в начале января были загружены на GitHub. Основной задачей модулей под названиями warbeast2000 и kodiak2k был поиск в зараженных системах SSH-ключей и их отправка создателям зловредов. Также некоторые версии пакета kodiak2k были дополнены скриптом для запуска Mimikatz — инструмента для поиска паролей в памяти.

Всего злоумышленники успели опубликовать восемь версий warbeast2000 и более тридцати версий kodiak2k. К моменту обнаружения и удаления из репозитория вредоносные пакеты успели набрать 412 и 1281 загрузку соответственно — так что потенциально речь может идти о нескольких сотнях пострадавших разработчиков.

Февраль 2024: заброшенный пакет на PyPI начал распространять инфостилер Nova Sentinel

В феврале было обнаружено вредоносное обновление пакета django-log-tracker, опубликованного в репозитории Python Package Index (PyPI). Последняя легитимная версия этого модуля была опубликована еще в 2022 году, и с тех пор пакет два года оставался заброшенным своим создателем. Судя по всему, злоумышленникам удалось угнать PyPI-аккаунт разработчика этого пакета, после чего они и загрузили на площадку собственную версию.

Во вредоносном обновлении все содержимое оригинального модуля было удалено, а внутри пакета остались лишь два файла с идентичным и крайне незамысловатым кодом: этот код загружал с определенного адреса некий exe-файл и запускал его.

Данный exe-файл оказался установщиком зловреда-стилера под названием Nova Sentinel. Этот зловред ворует из зараженной системы любую ценную информацию, которую может обнаружить: сохраненные в браузере пароли и другие данные, ключи от криптокошельков, пароли от беспроводных сетей, сессионные токены различных популярных сервисов, содержимое буфера обмена и так далее.

Март 2024: через XZ Utils в популярные дистрибутивы Linux имплантирован бэкдор

В конце марта появилась информация об инциденте, который потенциально мог стать самой опасной атакой на цепочку поставок 2024 года и привести к крайне неприятным последствиям. В результате продолжавшейся два с половиной года сложной операции пользователю GitHub под ником Jia Tan удалось получить контроль над проектом XZ Utils. Это набор архиваторов, который входит в состав многих популярных дистрибутивов Linux.

Используя контроль над проектом, Jia Tan успел опубликовать две версии пакета (5.6.0 и 5.6.1), в которые был добавлен бэкдор. Таким образом зараженная библиотека liblzma попала в тестовые версии ряда дистрибутивов Linux.

По мнению Игоря Кузнецова, руководителя Глобального центра исследований и анализа угроз «Лаборатории Касперского» (GReAT), эксплуатация CVE-2024-3094 потенциально могла стать самой массовой атакой на экосистему Linux за всю историю ее существования. Если бы уязвимость оказалась в стабильных дистрибутивах, это привело бы к массовым взломам серверов. К счастью, CVE-2024-3094 была замечена еще в тестовых и rolling-дистрибутивах, где используются самые свежие пакеты. То есть большинство пользователей Linux остались в безопасности.

Апрель 2024: вредоносные проекты Visual Studio, опубликованные на GitHub, распространяли зловреда

В апреле была обнаружена атака на пользователей GitHub, в рамках которой злоумышленники публиковали вредоносные проекты Visual Studio. При этом атакующие умело манипулировали поисковой системой GitHub. Во-первых, они использовали для своих проектов популярные названия и тематику. Во-вторых, создали десятки фейковых аккаунтов для того, чтобы ставить звездочки вредоносным проектам, тем самым создавая иллюзию их популярности.

В-третьих, они автоматически публиковали частые обновления своих проектов, каждое из которых вносило ничего не значащие изменения в специально предусмотренный для этого файл. Таким образом они добивались того, чтобы их пакеты выглядели максимально свежими среди всех доступных альтернатив.

Внутри проектов скрывался зловред, напоминающий Keyzetsu Clipper, который перехватывает и подменяет адреса криптокошельков, скопированные в буфер обмена. В результате в зараженной системе криптовалютные переводы уходят не настоящему получателю, а создателям зловреда.

Май 2024: бэкдор в JAVS — программном обеспечении для видеозаписи в зале суда

В мае была обнародована информация о троянизации программного обеспечения для видеозаписи в зале суда, разработанного компанией JAVS (Justice AV Solutions). Эта система широко используется главным образом в судебных учреждениях и других организациях, связанных с правоохранительной деятельностью. Сообщается о 10 000 установок данного инструмента по всему миру.

В файле fffmpeg.exe, который поставлялся в составе установщика JAVS.Viewer8.Setup_8.3.7.250-1.exe, размещенного на официальном сайте JAVS, обнаружился дроппер. Этот дроппер запускал в зараженных системах серию вредоносных скриптов, предназначенных для обхода защитных механизмов Windows, загрузки дополнительных модулей и сбора учетных данных.

Июнь 2024: десятки тысяч сайтов, использовавших сервис Polyfill.io, раздавали посетителям вредоносный код

В конце июня домен cdn.polyfill.io начал раздавать вредоносный код посетителям сайтов, использующих сервис Polyfill.io. Через фейковый домен, притворяющийся Google Analytics — www[.]googie-anaiytics[.]com, — пользователей перенаправляли на сайт спортивных ставок на вьетнамском языке.

Изначально сервис Polyfill.io был создан командой издания Financial Times для обеспечения совместимости кода веб-сайтов с устаревшими и экзотическими браузерами. Однако в 2024 году он был продан китайскому CDN-провайдеру Funnull вместе с соответствующим доменом и GitHub-аккаунтом — после чего и последовали неприятности.

За долгие годы существования Polyfill.io обрел значительную популярность. Поэтому даже на момент инцидента, когда актуальность полифилов давно прошла, его использовали более 100 000 совершенно разнообразных сайтов по всему миру, в том числе весьма крупных. Несмотря на инцидент, за которым последовал совет создателя Polyfill.io отказаться от его использования, скрипт сервиса до сих пор размещен на десятках тысяч сайтов.

Июль 2024: троянизированная версия jQuery на платформах npm, GitHub и jsDelivr

В июле была обнаружена троянизированная версия jQuery — популярной JavaScript-библиотеки, предназначенной для упрощения взаимодействия с объектной моделью документа HTML (DOM). За несколько месяцев, пока продолжалась данная вредоносная кампания, злоумышленники успели опубликовать в реестре npm десятки зараженных пакетов. Также троянизированная версия jQuery обнаружилась и на других площадках: на GitHub и даже в jsDelivr, CDN-сервисе для доставки JavaScript-кода.

При этом троянизированные версии jQuery были полностью работоспособны. Основное их отличие от оригинальной библиотеки состояло в том, что в них добавили вредоносный код, целью которого был сбор всех данных, введенных пользователем в форму на зараженной странице, и отправка их на адрес, принадлежащий злоумышленникам.

Август 2024: зараженный плагин для мультипротокольного мессенджера Pidgin

В конце августа один из плагинов, опубликованных на официальной странице мессенджера Pidgin, был замечен за распространением DarkGate — многофункционального зловреда, который в том числе дает злоумышленникам возможности удаленного доступа к зараженным системам и установки другого вредоносного ПО.

Pidgin — это опенсорсный «мессенджер одного окна», который дает пользователям возможность работать с различными системами и протоколами обмена сообщениями без установки многочисленных отдельных приложений. Пик популярности Pidgin давно прошел, однако этот мессенджер по-прежнему достаточно востребован среди энтузиастов технологий и сторонников ПО с открытым кодом.

Зараженный плагин ss-otr (ScreenShareOTR) был предназначен для совместного доступа к экрану при работе через протокол Off-The-Record (OTR) — безопасный криптографический протокол для систем мгновенного обмена сообщениями. То есть создатели плагина намеренно целились в аудиторию, которая крайне серьезно относится к конфиденциальности переписки.

Сентябрь 2024: угон удаленных проектов на PyPI

В сентябре было опубликовано исследование, авторы которого рассматривали теоретическую возможность атаки на PyPI — угона проектов, которые удалены их создателями из репозитория. Вернее, имен этих проектов. Дело в том, что после удаления пакета ничто не мешает любому желающему создать новый проект с точно таким же названием — в результате все разработчики, которые запрашивают обновления удаленного пакета, получат вместо него поддельную версию.

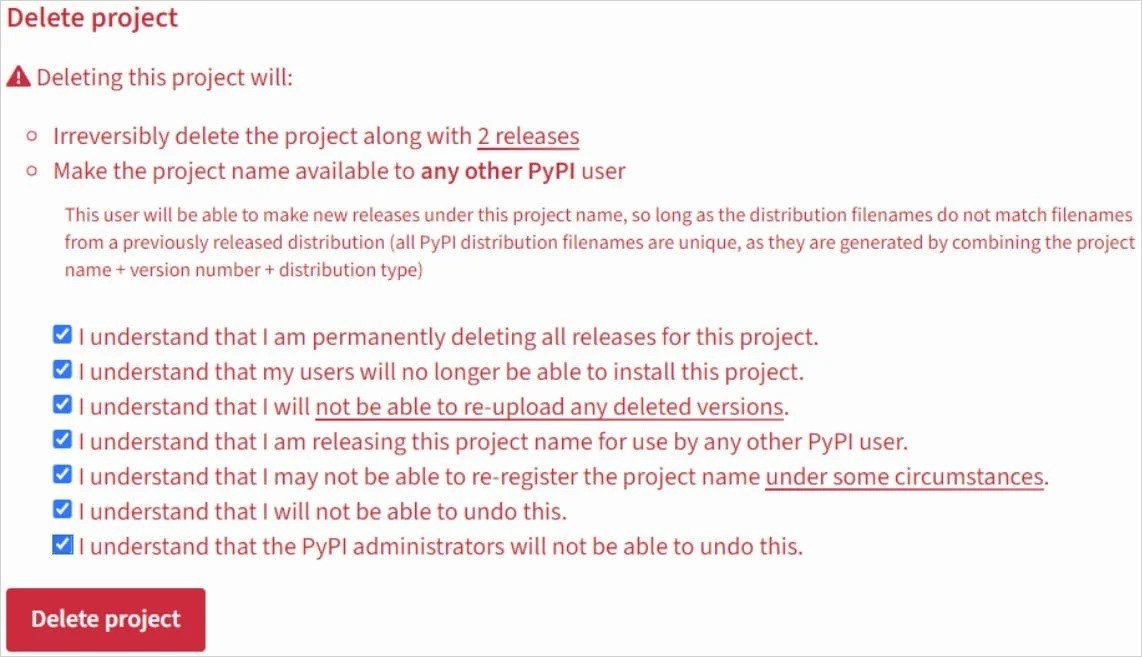

В PyPI, очевидно, осознают данную опасность и предупреждают о ней при удалении проекта его создателем:

При удалении проекта с PyPI площадка предупреждает его пока еще владельца о возможных последствиях этого действия. Источник

Всего исследователи обнаружили на PyPI более 22 000 проектов, потенциально уязвимых для подобной атаки. Также они выяснили, что опасность не теоретическая, а очень даже практическая — было обнаружено использование данного метода атаки «в дикой природе», которое произошло еще в марте 2024 года.

Чтобы защитить часть наиболее очевидных целей от использования атакующими, авторы исследования зарегистрировали имена некоторых популярных удаленных проектов на созданный ими аккаунт.

Октябрь 2024: вредоносный скрипт в проекте LottieFiles Lottie-Player

В конце октября произошла атака на цепочку поставок через LottieFiles Lottie-Player — библиотеку для воспроизведения легковесной анимации на базе JSON, используемую в мобильных и веб-приложениях. Злоумышленники опубликовали сразу несколько версий Lottie-Player (2.0.5, 2.0.6 и 2.0.7), в которые был встроен вредоносный код. В результате на сайтах, использующих библиотеку, появился криптодрейнер.

Сообщается о как минимум одном случае крупной кражи криптовалюты в результате данной атаки: жертву ограбили почти на 10 биткойнов (по курсу на момент инцидента — более $700 000).

Ноябрь 2024: стилер JarkaStealer в репозитории PyPI

В ноябре наши эксперты из Global Research and Analysis Team (GReAT) обнаружили в репозитории в PyPI два вредоносных пакета: claudeai-eng и gptplus. Пакеты находились на PyPI более года и, согласно статистике репозитория, за это время были загружены свыше 1700 раз пользователями из более чем 30 стран.

Эти пакеты представлялись библиотеками для работы с популярными ИИ-чат-ботами. Однако на самом деле claudeai-eng и gptplus лишь имитировали заявленные функции при помощи демоверсии ChatGPT, а их настоящей целью была установка зловреда JarkaStealer.

Как несложно догадаться по названию, это инфостилер, который умеет воровать пароли и прочие сохраненные в браузере данные, похищать сессионные токены из популярных приложений (Telegram, Discord, Steam), собирать системную информацию и делать скриншоты.

Декабрь 2024: зараженная версия ИИ-модели Ultralytics YOLO11 в репозитории PyPI

В декабре произошла еще одна атака на цепочку поставок с ИИ-тематикой через репозиторий PyPI. На этот раз был скомпрометирован популярный пакет Ultralytics YOLO11 (You Only Look Once) — продвинутая ИИ-модель для распознавания объектов на видео в режиме реального времени.

В результате атаки пользователи, установившие библиотеку Ultralytics YOLO11 напрямую или в качестве зависимости, начали получать «в нагрузку» криптомайнер XMRig Miner.

Как защититься от атак на цепочку поставок

Подробные рекомендации о том, что следует делать для предотвращения атак на цепочку поставок, мы собрали в отдельном материале. Здесь перечислим основные советы:

- Всегда внимательно проверяйте код, который используете в своих проектах.

- Тщательно ведите спецификацию программного обеспечения (она же Software Bill of Materials, SBOM).

- Отслеживайте подозрительную активность в корпоративной сети с помощью решения класса XDR.

- В случае если ресурсов вашей внутренней ИБ-службы для этого недостаточно, воспользуйтесь услугами внешнего сервиса для поиска угроз и своевременного реагирования на них.

атаки на цепочку поставок

атаки на цепочку поставок

Советы

Советы