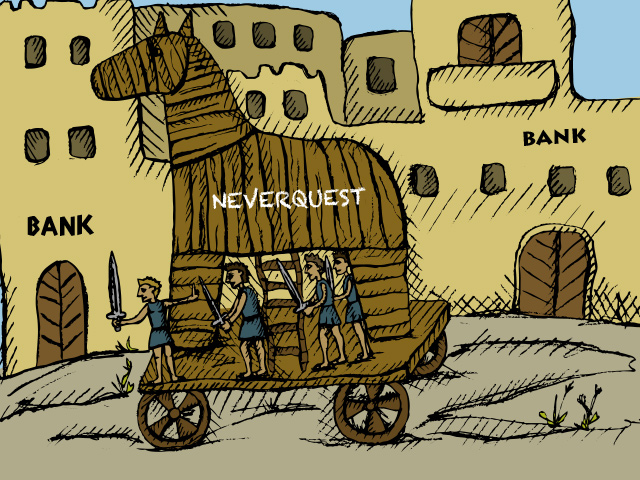

Neverquest — это новый банковский троянец, распространяющий себя через социальные сети, электронную почту и файлообменники. Он обладает способностью распознавать сотни финансовых сайтов и онлайновых банкинговых ресурсов, по заявлению его создателей. Как только пользователь пытается зайти на один из таких сайтов, троянец начинает свою работу по краже учетных данных жертвы.

Далее Neverquest передает украденные данные на свой командный сервер. После чего злоумышленники могут использовать эти данные для входа в учетную запись жертвы при помощи системы удаленного администрирования (VNC). Эта технология, похожая на удаленный рабочий стол, позволяет преступникам входить в банковскую систему фактически с домашнего компьютера жертвы. Таким образом, банковская служба безопасности не в состоянии отличить законного пользователя от преступника.

В начале недели эксперт «Лаборатории Касперского» Сергей Голованов написал, что пока зафиксировано несколько тысяч попыток заражения, но у Neverquest имеется потенциал заразить куда большее количество машин, особенно в предпраздничный сезон, так как он весьма эффективен и универсален, а также способен самовоспроизводиться. Аналогичная ситуация была в 2009 году, когда троянец Bredolab действовал аналогично и весьма эффективно, став третьим по популярности вредоносом в Сети.

«Когда пользователь на уже инфицированной машине посещает один из имеющихся в списке трояна сайтов, вредонос активизируется и соединяется с управляющим сервером, — пояснил Голованов в аналитической записке на Securelist. — Злоумышленник может получить имена пользователей и пароли, а также изменять содержимое открытой веб-страницы. Таким образом все введенные пользователем-жертвой данные будут переданы злоумышленнику».

После того как злоумышленник завладеет регистрационными данными, он может совершенно спокойно очистить счет жертвы, не беспокоясь о поднятии тревоги в банке. Однако в ряде случаев, как заметил Сергей Голованов, злоумышленник сначала несколько раз перемещает деньги между имеющимися счетами разных жертв, прежде чем отправит их себе. Таким образом, возникает путаница, в результате которой сложно отследить истинные движения денег.

Neverquest можно купить как минимум на одном подпольном форуме. Может показаться, что эта напасть затрагивает только пользователей Internet Explorer и Mozilla Firefox, однако его создатели утверждают, что троянец можно модифицировать так, что он сможет атаковать «любой банк в любой стране». Кроме того, программа содержит функцию поиска по конкретным банковским словам при серфинге на зараженном компьютере. Если пользователь посещает сайт, на котором такие слова присутствуют, троянец активизируется и начинает перехват вводимых пользователем данных. Если посещаемый сайт оказывается банком, то злоумышленники добавляют новый сайт в активный список автозапуска Neverquest. Затем это обновление передается по сети на все остальные зараженные машины.

Fidelity.com, сайт одного из крупнейших паевых инвестиционных фондов, по-видимому, является одной из главных целей этого троянца, если верить отчету.

«Этот сайт предлагает своим клиентам длинный список способов управления своими финансами через Интернет, — написал Сергей Голованов. — Это дает злоумышленникам возможность не только напрямую переводить украденные финансы на свой счет, но также и играть на фондовом рынке, используя деньги и учетные записи своих жертв».

Neverquest тажке способен собирать данные при посещении сайтов, не связанных с банковской деятельностью, таких как Google, Yahoo!, Amazon AWS, Facebook, Twitter, Skype и многие другие.

«Неделя до новогодних или рождественских праздников традиционно период высокой вредоносной активности, — пишет Голованов. — Уже в ноябре «Лаборатория Касперского» отмечает случаи постинга на хакерских форумах, в которых предлагались продажи баз данных с реквизитами банковских счетов и документами, используемыми для открытия и ведения банковских счетов, на которые будут направляться украденные средства. Мы можем ожидать массовые атаки Neverquest к концу года, что приведет к большому количеству жертв хищений средств среди пользователей онлайновых банковских систем».

«Защита от такой угрозы, как Neverquest, требует более серьезных средств, нежели стандартный антивирус. Пользователи должны создать отдельные процессы, которые обеспечат безопасность онлайновых транзакций. В частности, эти процессы должны иметь возможность контролировать запуск браузера и дополнительных процессов, а также предотвращать вмешательство в этот процесс сторонних приложений», — добавил Сергей Голованов.

К счастью, «Лаборатория Касперского» имеет технологию под названием «Безопасные платежи«, входящую в состав Kaspersky Internet Security и Kaspersky CRYSTAL, которая защищает связь пользователя с финансовыми сайтами, уделяя особое внимание безопасности зашифрованного соединения и отсутствию стороннего контроля над браузером.

Kaspersky Crystal

Kaspersky Crystal

Советы

Советы