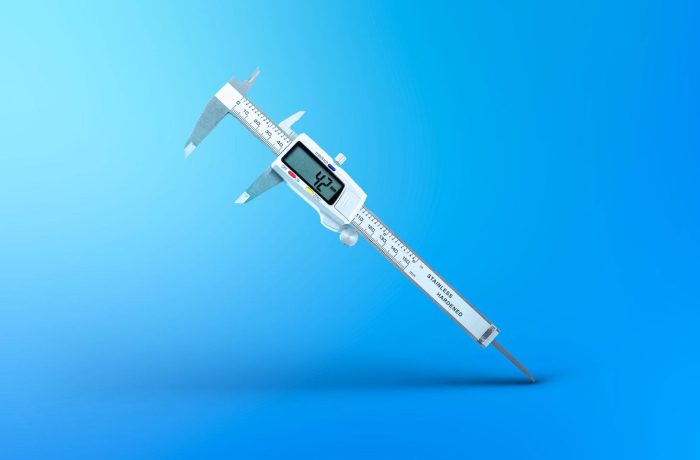

От CVSS к RBVM: как приоритизировать уязвимости правильно

Почему в рейтингах Common Vulnerability Scoring System возникают разночтения, как CVSS ошибочно используется для приоритизации уязвимостей и как делать это правильно.

680 постов

Почему в рейтингах Common Vulnerability Scoring System возникают разночтения, как CVSS ошибочно используется для приоритизации уязвимостей и как делать это правильно.

Разбираемся, для чего придумана Common Vulnerability Scoring System, как ее используют на практике и почему базовый рейтинг — это начало, а не конец оценки уязвимости.

История о том, как блокчейн-разработчик потерял $500 000 из-за поддельного расширения Solidity Language, опубликованного в маркетплейсе Open VSX.

Как исследовательский инструмент Defendnot отключает Microsoft Defender, регистрируя поддельный антивирус, и почему не всегда стоит доверять показаниям системы.

Как вашим магазином попытаются воспользоваться злоумышленники и как их остановить.

Как интегрированные решения промышленной кибербезопасности защищают ОТ-сети и снижают стоимость критических инцидентов

На примере отчета Interpol Africa Cyberthreat Assessment Report разбираемся, какие угрозы чаще всего нацелены на развивающийся бизнес, и как их остановить.

Исследователи нашли несколько уязвимостей в CMS-платформе Sitecore, которые открывают возможность удаленного выполнения кода (RCE).

Исследователи нашли уязвимость, позволяющую получить права root на большинстве сборок Linux.

Как заранее оценить все сложности поддержки приложений с открытым исходным кодом и выбрать самое эффективное.

Привет от Internet Explorer: уязвимость в расширении протокола HTTP позволяет злоумышленникам запустить вредоносный код даже в современной системе.

Хотя проекты open source позволяют сконструировать любое ИБ-решение, надо заранее здраво оценить ресурсы команды и время достижения цели.

Злоумышленники с 2016 года заражают сайты на WordPress через уязвимые плагины и темы, чтобы перенаправлять трафик на мошеннические ресурсы.

Рассказываем о схеме «гибридного» почтово-телефонного мошенничества, в которой атакующие используют письма с настоящего почтового адреса Microsoft.

Бизнес в стадии принятия: как подготовиться к тому, что вас все же взломают.

Злоумышленники продвигают фишинговые копии легитимных сайтов через рекламу в Google, охотясь за бизнес-аккаунтами и данными компаний.

Как злоумышленники при помощи ClickFix и поддельной CAPTCHA пытаются атаковать ИТ-специалистов, ищущих популярный сетевой сканер.

Как изменилась ситуация с атаками шифровальщиков на компании и почему в 2025 году идея заплатить выкуп стала еще хуже и бесполезнее.

Как организации внедряют принципы Zero Trust и что советуют CISO для успеха проекта.

У злоумышленников набирает популярность тактика заражения, которая называется ClickFix. Рассказываем, как работают такие атаки.

Популярные ИИ-помощники программистов пытаются вызывать вымышленные библиотеки. Но что будет, если атакующие их реально создадут?