Ваши снимки — это буквально ключи к личной жизни. В галерее мы храним планы на будущее, собственные финансовые секреты, фотографии котиков, а порой даже то, чем нельзя делиться ни с кем. Но как часто вы задумываетесь о защите своих снимков? Надеемся, что после истории с кроссплатформенным трояном-стилером SparkCat — чаще обычного.

Мы обнаружили младшего брата этой угрозы. Троян ласково назвали SparkKitty. Но не обольщайтесь, за милым названием скрывается шпион, который, как и его старший брат, нацелен на кражу фотографий со смартфонов жертв. В чем особенности этой угрозы и почему ей нужно уделить внимание владельцам Android и iPhone?

Как SparkKitty попадает на устройства

Стилер распространяется двумя способами: в дикой природе — то есть на безымянных просторах Интернета, и в официальных магазинах приложений — App Store и Google Play. Обо всем по порядку.

Через официальные магазины

В App Store зловред прятался под видом приложения для отслеживания курсов криптовалют и получения торговых сигналов 币coin. Как именно в этом приложении оказалась подозрительная шпионская активность — нам неизвестно, возможно, где-то в цепочке поставок произошел сбой, и разработчики до нашего уведомления сами не знали о наличии SparkKitty. Но может иметь место и второй вариант: разработчики злонамеренно встроили стилер в приложение. Как бы то ни было, это уже второй случай проникновения трояна в App Store, и в этот раз мы также предупредили компанию (первым был SparkCat).

С Google Play все гораздо проще, там вредоносные приложения встречаются регулярно, и мы в блоге Kaspersky Daily частенько пишем об этом. В этот раз обнаружили вредоносную активность в мессенджере с функцией обмена криптовалют. Приложение популярное, было установлено более 10 тысяч раз и на момент исследования все еще было доступно в магазине. Мы связались с Google и предупредили об опасности.

В дикой природе, по подозрительным ссылкам

Как бы то ни было, гораздо креативнее злоумышленникам удавалось распространять зловред в дикой природе. Так, например, в ходе регулярного мониторинга подозрительных ссылок (мы переходим по ним, чтобы вы не перешли), наши эксперты обнаружили несколько однотипных страниц, раздающих модификации TikTok для Android. При этом одной из основных активностей этого мода был вызов дополнительного кода. «Подозрительно!» — подумали мы. И оказались правы. Этот код содержал ссылки, которые отображались в приложении в виде кнопок; все они вели в онлайн-магазин различных товаров TikToki Mall. К сожалению, нам не удалось выяснить, работает ли этот магазин на самом ли деле или это просто большая ловушка, но интересный факт отметим: TikToki Mall принимает оплату в криптовалюте, а для оплаты любого товара нужно пройти регистрацию, требующую пригласительный код. Никакой другой подозрительной активности на этом этапе обнаружено не было: ни следов SparkKitty, ни других вредоносов.

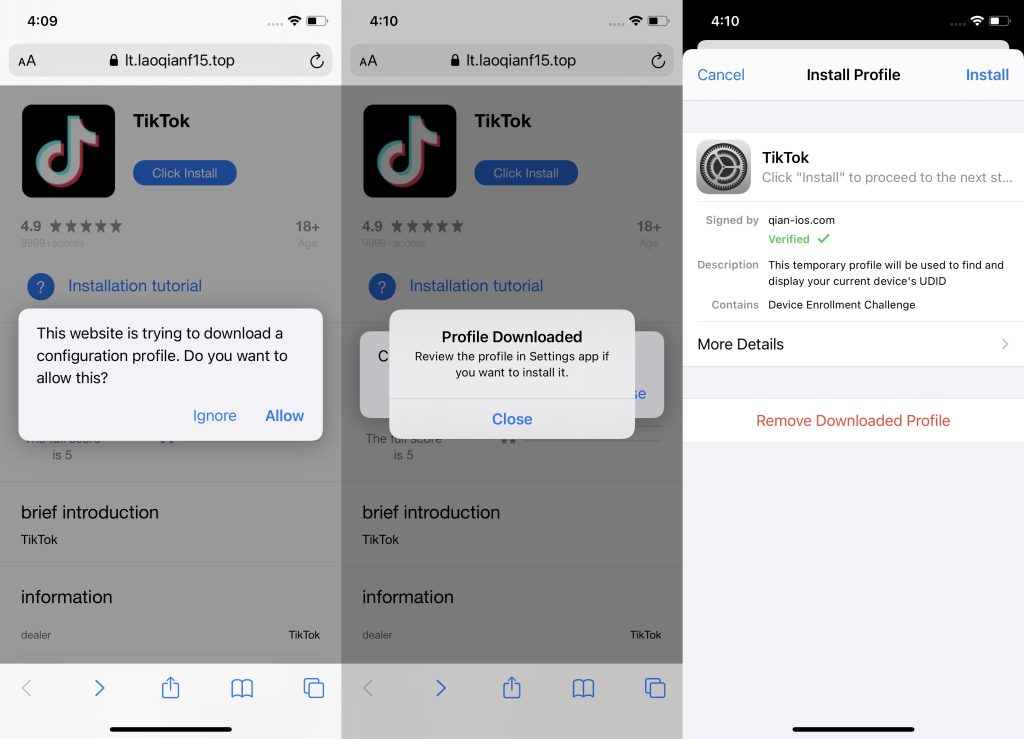

Мы решили пойти другим путем и выяснить, что будет, если перейти по этим же подозрительным ссылкам с iPhone. Так мы оказались на странице, отдаленно напоминающей App Store, и нам сразу же предложили загрузить приложение TikTok.

iOS не позволяет загружать и запускать приложения из сторонних источников. При этом компания Apple предоставляет каждому разработчику, участвующему в программе Apple Developer, так называемые provisioning-профили — они позволяют устанавливать на пользовательские устройства кастомные приложения, которых нет в App Store, например бета-версии или же приложения, разработанные для внутреннего использования в тех или иных организациях. Злоумышленники используют такие профили для раздачи приложений с вредоносной активностью.

Процесс установки немного отличался от стандартного. Обычно в App Store достаточно один раз кликнуть на иконку Установить, но в этом случае установка фейкового TikTok потребовала дополнительных действий — скачивания и установки provisioning-профиля разработчика.

Разумеется, никаких смешных видео в этой версии TikTok не оказалось, только очередной магазин, как и в Android-версии. Казалось бы, ничего подозрительного, но iOS-версия при каждом запуске запрашивала доступ к галерее пользователя — вот здесь-то и был подвох. Так мы обнаружили вредоносный модуль, который отправляет злоумышленникам изображения из галереи на зараженном телефоне и информацию об устройстве. Его же следы нашлись и в других Android-приложениях. Технические подробности этой истории читайте в полной версии исследования на Securelist.

Кто под угрозой

По нашим данным, кампания нацелена на пользователей из Юго-Восточной Азии и Китая. Но это совсем не значит, что лапки SparkKitty никогда не смогут дотянуться до России и других стран. Зловред распространяется как минимум с начала 2024 года, и за полтора года злоумышленники могли не раз задуматься о масштабировании своей атаки на другие континенты и страны — никаких препятствий для этого нет. К тому же опасаться стоит не только модифицированного TikTok, но и других приложений: мы обнаруживали вредоносную активность в различных азартных и порноиграх, приложениях, связанных с криптовалютами.

Если после прочтения этого материала вы думаете, что этот зловред нужен злоумышленникам, чтобы любоваться вашими отпускными фотографиями, то вы ошибаетесь. SparkKitty передает на командный сервер абсолютно все снимки, среди которых вполне могут оказаться скриншоты, например, фразы восстановления криптокошельков, позволяющие негодяям красть криптовалюты.

Как защититься от SparkKitty

Этот троян распространяют многими способами, и защититься от каждого из них — задачка не из простых. Да, с одной стороны, здесь по-прежнему применим золотой совет: «не загружайте приложения из неофициальных источников», но с другой, — следы стилера были и в Google Play, и в App Store, в которых, казалось бы, всегда должны быть проверенные и безопасные на сто процентов приложения. Что с этим делать?

Мы рекомендуем сфокусироваться на защите галереи своего смартфона. Конечно, самым надежным способом здесь будет вовсе не фотографировать и не делать скриншоты с чувствительной информацией, но кажется, что сегодня это практически невозможно. Решение есть: храните ценные снимки в защищенном хранилище. В случае с Kaspersky Password Manager посмотреть и отправить защищенные важные фото получится только после ввода мастер-пароля, который не будет знать никто, кроме вас. При этом не стоит переживать, что контент будет храниться только на одном устройстве. Менеджер паролей умеет синхронизировать информацию между смартфонами и компьютерами — это касается и данных банковских карт, и токенов двухфакторной аутентификации, и все прочего, что вы решите хранить в Kaspersky Password Manager, в том числе и фото.

Также важно прямо сейчас проверить свой смартфон на наличие одного из обнаруженных нами зараженных приложений (расширенный список доступен на Securelist). На Android вам с этим поможет приложение Kaspersky для Android — оно найдет и вычистит вредоносов за вас. На iPhone из-за особенностей архитектуры iOS наша защита не может проверять и удалять уже установленные на ваш смартфон зараженные приложения, но она предотвратит попытку отправки данных на сервера злоумышленников и предупредит вас об этом.

А если вы сделаете выбор в пользу подписок Kaspersky Premium или Kaspersky Plus, то вместе с защитным решением получите и Kaspersky Password Manager.

Подписывайтесь на наш Telegram-канал, чтобы быть в курсе свежих киберугроз, и храните свои фотографии правильно.

От каких еще зловредов нужно защищать смартфон:

стилеры

стилеры

Советы

Советы