Наши исследователи обнаружили в магазине Open VSX несколько поддельных расширений, адресованных разработчикам на Solidity, с вредоносной нагрузкой внутри. Как минимум одна компания стала жертвой злоумышленников, распространяющих эти расширения, и потеряла криптоактивы на сумму около $500 000.

Об угрозах, связанных с распространением зловредов в open-source-репозиториях, известно давно. Несмотря на это, пользователи редакторов кода с поддержкой искусственного интеллекта — таких как Cursor и Windsurf — вынуждены использовать магазин open-source-решений Open VSX, поскольку другого источника необходимых расширений для этих платформ у них нет.

Однако в Open VSX расширения не проходят такие же тщательные проверки, как в Visual Studio Code Marketplace, и это дает злоумышленникам возможность распространять под видом легитимных решений зловредное ПО. В этом посте мы расскажем подробности об исследованных экспертами «Лаборатории Касперского» вредоносных расширениях из Open VSX и о том, как предотвратить подобные инциденты в вашей организации.

Чем рискуют пользователи расширений из Open VSX

В июне 2025 года блокчейн-разработчик, у которого злоумышленники похитили криптоактивы на сумму около $500 000, обратился к нашим экспертам с просьбой расследовать инцидент. В процессе изучения образа диска с зараженной системой исследователи обратили внимание на компонент расширения Solidity Language для среды разработки Cursor AI, который запускал PowerShell-скрипт — явный признак наличия вредоносной активности.

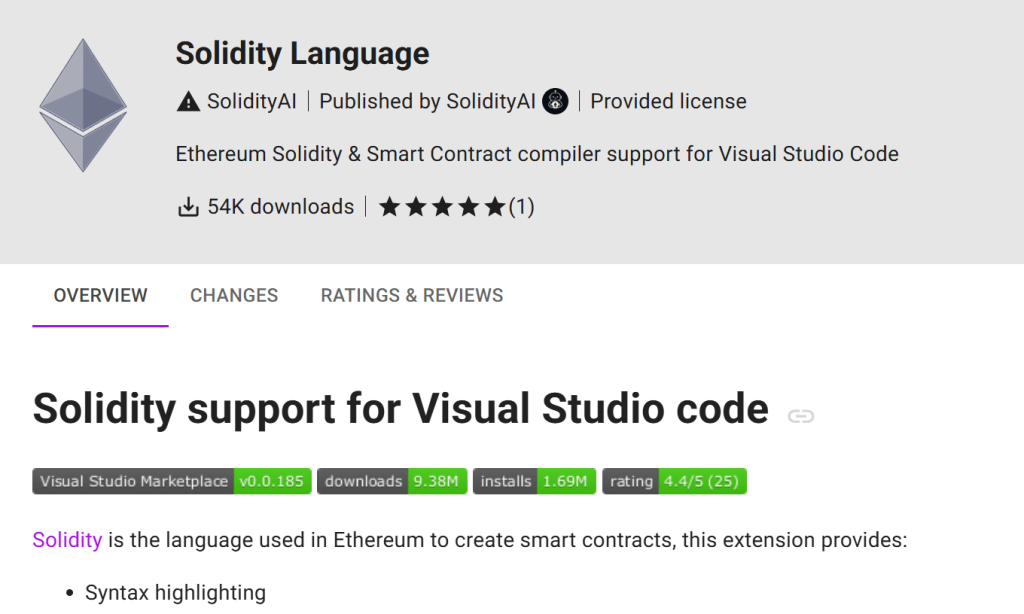

Это расширение было установлено из магазина Open VSX, где оно имело десятки тысяч загрузок (предположительно такое количество объясняется накруткой). Согласно описанию, оно якобы помогало оптимизировать работу с кодом на языке для смарт-контрактов Solidity. Однако анализ расширения показал, что никакой полезной функциональности у него не было вообще. Установившие его разработчики посчитали невыполнение заявленных функций багом, не стали разбираться с ним сразу и продолжили работать.

На самом же деле это расширение было не дефектным, а фальшивым. После установки оно обращалось к командному серверу, с которого скачивало и запускало вредоносный скрипт. С помощью этого скрипта злоумышленники устанавливали на компьютер жертвы программу для удаленного управления ScreenConnect.

С ее помощью преступники загружали дополнительную вредоносную нагрузку. В частности, в расследованном нами инциденте это были инструменты, с помощью которых злоумышленники смогли получить парольные фразы от криптокошельков разработчика, а затем перевести с них криптовалюту. Подробное техническое описание атаки, а также индикаторы компрометации доступны в посте на Securelist.

Манипуляция поиском: как злоумышленники продвигают вредоносные расширения

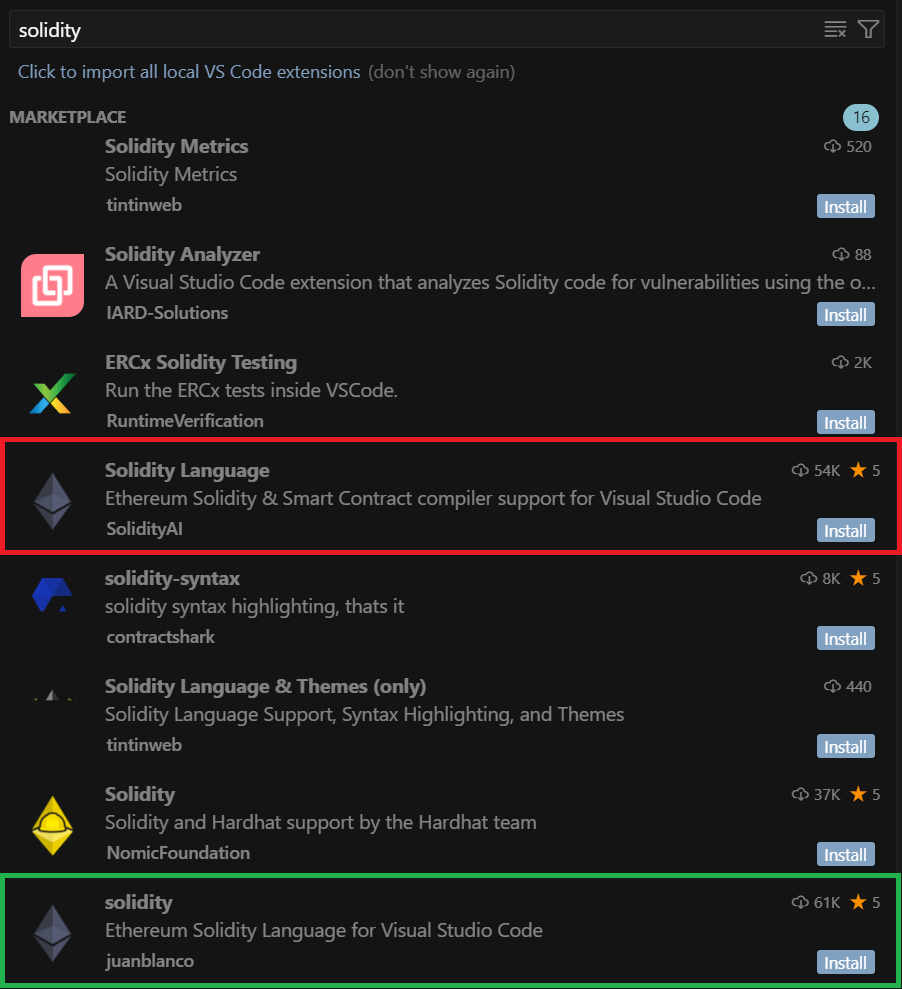

Изучение магазина Open VSX показало, что поддельное расширение под названием Solidity Language находилось в поиске на четвертом месте, тогда как настоящее, с именем solidity, — только на восьмом. Поэтому неудивительно, что разработчик скачал подделку вместо оригинала.

Результаты поиска по запросу «solidity»: вредоносное расширение (выделено красным) и легитимное (выделено зеленым)

Это несколько удивительный порядок ранжирования, ведь у легитимного расширения на момент поиска было больше загрузок — 61 тысяча против 54 тысяч у поддельного.

Все дело в том, что при оценке релевантности алгоритм Open VSX опирается не только на количество загрузок, но и на другие факторы, такие как наличие верификации, рейтинг и новизна. Это и позволило злоумышленникам обойти настоящее расширение в поиске — у поддельного была более поздняя дата последнего обновления.

Вскоре после инцидента с кражей $500 000, 2 июля 2025 года, поддельный плагин был удален из магазина Open VSX. Однако уже на следующий день мы обнаружили другой вредоносный пакет с тем же названием, что и у оригинального расширения, — solidity, и с такой же вредоносной функциональностью, как у Solidity Language.

Помимо этого, с помощью инструмента для мониторинга open-source-компонентов наши исследователи обнаружили в Open VSX еще один вредоносный пакет, который, судя по ряду деталей, связан с теми же самыми киберпреступниками.

Почему разработчикам приходится пользоваться магазином Open VSX

Основным источником расширений в индустрии давно стал Visual Studio Code Marketplace — официальный магазин Microsoft. В нем предусмотрены автоматическое сканирование для поиска вредоносного кода, запуск расширений в «песочнице» для анализа их поведения, мониторинг аномалий в использовании расширений и ряд других механизмов, которые помогают выявлять вредоносные расширения. Однако, согласно лицензионному соглашению, в VS Code Marketplace могут публиковаться решения, которые будут использоваться только в продуктах Visual Studio.

Поэтому пользователям набирающих популярность редакторов кода с поддержкой искусственного интеллекта, таких как Cursor и Windsurf, приходится устанавливать расширения для этих платформ из альтернативного магазина — Open VSX. Проблема в том, что данная площадка подходит к проверке расширений менее строго, поэтому распространять через нее вредоносные пакеты проще, чем через официальный маркетплейс Microsoft.

Справедливости ради, иногда злоумышленники ухитряются публиковать вредоносные расширения и в более надежном Visual Studio Code Marketplace. Например, весной этого года эксперты обнаружили в нем три вредоносных расширения со схемой заражения, очень похожей на описанную в этом посте, которые также были нацелены на Solidity-разработчиков.

Как оставаться в безопасности

Поэтому вне зависимости от того, откуда вы устанавливаете расширения, мы рекомендуем:

- Осторожно относиться к поиску по маркетплейсам.

- Обязательно обращать внимание на разработчика расширения.

- Проверять код и поведение устанавливаемых расширений.

- Отслеживать подозрительную активность в сети компании с помощью решениякласса XDR.

Open Source

Open Source

Советы

Советы