Говорят, что с помощью математики можно описать Вселенную. Ладно, это спорное утверждение, для этого нынешней математики может быть недостаточно. Но вот вычислить наше с вами поведение с ее помощью точно можно — были бы данные. Ну и наоборот: по поведению можно вычислить человека. Хорошая новость: киберпреступников это тоже касается.

Хакеры и другие криминальные личности, использующие в своей деятельности Интернет (например, торговцы оружием и наркотиками), всеми доступными способами стараются сохранить анонимность: выходят в сеть через Tor, меняют никнеймы, под которыми они общаются на специализированных форумах, и используют разные инструменты для анонимизации.

Но киберпреступники и иже с ними все равно остаются людьми, во многом ограниченными своим социальным окружением — разнообразными человеческими потребностями, привычками, обычаями той страны, в которой они живут, в конце концов. Даже хакеры празднуют Новый год, спят в три часа ночи и ходят на работу по будням. Кроме того, они не могут писать одновременно с нескольких аккаунтов. Конечно, теоретически можно создать бота, который будет публиковать что-то вместо хакера, но это уже совсем другая история.

Как большие данные (то есть та самая #BigData) помогают ловить преступников: http://t.co/xwkCUg8ov8 pic.twitter.com/XD6ZChSJxI

— Kaspersky (@Kaspersky_ru) April 17, 2015

Собрав и проанализировав достаточное количество данных, поймать киберпреступников вполне реально. Этим занимаются разные компании, в том числе Recorded Future. Ее руководитель Кристофер Альберг выступил на Security Analyst Summit 2016 и рассказал, как это делается.

В Recorded Future автоматизировали сбор данных более чем с 500 форумов, популярных в криминальной среде. Информация собиралась на семи языках в течение четырех лет. В результате было обнаружено несколько интересных фактов.

Идеальных преступлений не бывает или Как и в чем ошибаются киберпреступники: http://t.co/F4LC8OOOWr pic.twitter.com/bZyJWwvcdz

— Kaspersky (@Kaspersky_ru) March 17, 2015

Во-первых, киберпреступники редко используют одни и те же никнеймы. Из 742 тыс. собранных ников 98,8% оказались уникальными. Но это не помешало аналитикам понять, какие прозвища принадлежат одному и тому же преступнику. Сменить имя легко, а вот ощутимо изменить свои ежедневные привычки — гораздо, гораздо сложнее.

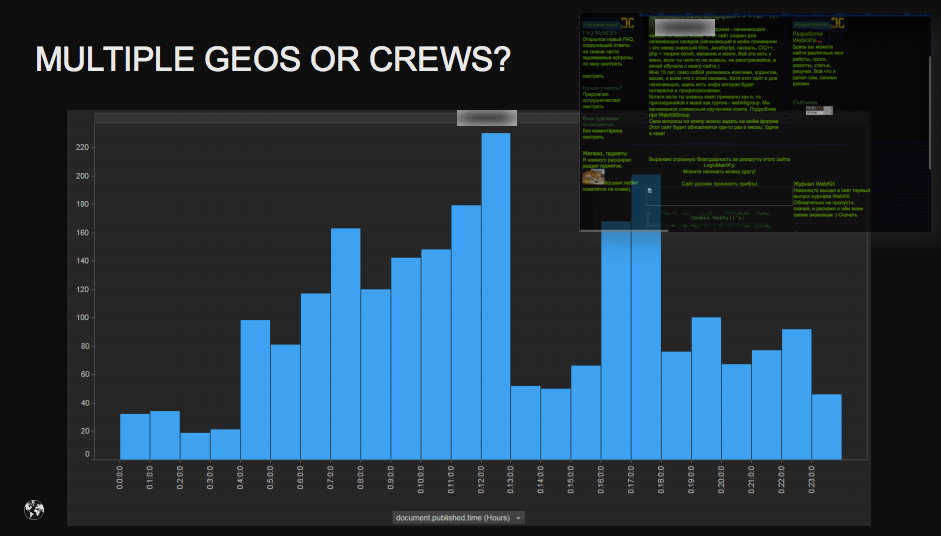

Проанализировав графики активности, характерные слова, выражения и способы построения фраз, можно связать между собой на первый взгляд абсолютно разные аккаунты, принадлежащие киберпреступникам. Первое и самое очевидное, что привлекает внимание, — это тот факт, что все эти персонажи заходят в сети строго по очереди, эдаким паровозиком.

Как видите, стоит пользователю Hassan20 уйти в офлайн, как пользователь Crisis тут же появляется в сети. Вполне вероятно, что это одно и то же лицо. Похожим образом можно вычислить и членов одной группировки — они с высокой вероятностью будут активны одновременно, чтобы координировать свои действия.

Если же члены одной банды находятся онлайн круглые сутки, то, по всей видимости, они либо живут в странах с разными часовыми поясами, либо стараются создать такое впечатление.

Изучив, в какие дни хакеры берут выходной, а в какие больше всего работают, можно установить их национальную принадлежность. Например, хакеры из исламских стран с высокой вероятностью будут наиболее активны в Рамадан, как это ни странно. В конце концов, если ты далек от религии, то почему бы и не «поработать» в это время?

Кроме того, они очень активны в годовщину Исламской революции. А вот русские хакеры больше всего «вкалывают» в последнюю неделю декабря. Что интересно, Новый год празднуют абсолютно все, даже киберпреступники.

Можно выделить и другие, более частные приметы и признаки — и найти пользователей с похожими привычками уже не в даркнете, а в легальном Интернете. У киберпреступников есть хобби — точно так же, как и у нас. Они общаются в соцсетях и на форумах, ездят в отпуск, пользуются разными веб-службами, смотрят кино и читают книги. И, в отличие от Tor, те сервисы, с помощью которых они это делают, позволяют установить реальную личность подозреваемого с применением значительно меньших усилий. А там уже и до настоящего ареста недалеко.

Сравнив график активности пользователей и переписку на лондонском подпольном сайте, торгующем наркотиками, можно понять, что его администратором является пользователь Abraxas. Так, что еще про него известно? Он ушел в офлайн на целых два дня, и это привело наркодилеров к убыткам. Ездил в отпуск? Болел? Собрав побольше таких фактов, можно найти настоящего человека, а не только его цифровую личность.

Кроме того, за киберпреступниками можно не просто пассивно наблюдать — их можно спровоцировать на смену поведения и тем самым заставить себя выдать. Кристофер утверждает, что ему известны случаи, когда такой трюк реально срабатывал, но он не может раскрыть подробности — по разным причинам. Поэтому мы рассмотрим этот метод на одном общеизвестном примере.

Наш эксперт Виталий @vkamluk Камлюк рассказывает, как Интерпол ловит киберпреступников: https://t.co/sYSkN7WB19 pic.twitter.com/nwrDOw6FP8

— Kaspersky (@Kaspersky_ru) June 25, 2015

Эксперты по кибербезопасности давно заметили следующую закономерность: стоит производителю выпустить патч, как какой-нибудь ретивый хакер тут же разберется, для закрытия какой уязвимости он создавался, и найдет способ проэксплуатировать «дыру». Далеко не все обновляют программное обеспечение вовремя — эти люди и становятся жертвами кибермошенников.

У компании Microsoft появилась традиция выпускать патчи по вторникам, и в связи с этим даже возникло высказывание «Patch Tuesday, exploit Wednesday», что означает примерно следующее: патч, выпущенный во вторник, в среду обернется новым эксплойтом.

Patch Tuesday created exploit Wednesday @cahlberg at #TheSAS2016 pic.twitter.com/RevqYIPagT

— Eugene Kaspersky (@e_kaspersky) February 8, 2016

Таким образом, патчи стали обоюдоострым оружием. С одной стороны, они защищают людей, а с другой — в буквальном смысле дают хакерам возможность поймать на крючок более беспечных пользователей. Кроме того, патчи определили степень занятости киберпреступников: теперь точно можно было предсказать, что неделя после выпуска обновления будет для них трудовой.

И точно так же, как Microsoft нечаянно скорректировала планы хакеров на вечер каждой второй и четвертой среды месяца, специалисты по безопасности могут спровоцировать преступников с помощью хорошо продуманной кампании. И делают это.

SAS 2016

SAS 2016

Советы

Советы