Чем лучше мы будем понимать modus operandi киберпреступников и масштабы их операций, тем эффективнее можно будет организовать борьбу с ними. В случае с шифровальщиками-вымогателями оценить успешность и доход каждой группировки обычно очень непросто. Вендоры защитных решений, такие как мы, обычно знают только об атаках на своих клиентов, а значит, по сути видят только провалившиеся попытки. Жертвы шифровальщиков, у которых защитных продуктов не было, зачастую предпочитают молчать о факте атак (особенно если решают заплатить злоумышленникам).

Получается, что достоверные данные об успешных атаках брать особенно и негде. Однако на прошедшей в конце 2020 года конференции Remote Chaos Communication Congress (RC3) группа исследователей представила достаточно любопытный метод анализа кампаний киберпреступников от начала и до конца — по криптовалютному следу.

Само по себе исследование проводилось в 2016–2017 году аналитиками из Принстонского университета, Нью-Йоркского университета, Калифорнийского университета в Сан-Диего, а также сотрудниками компаний Google и Chainalysis. Но описанный метод может применяться и по сей день, да и собранные ими данные в любом случае позволяют получить представление о доходах киберпреступников.

Метод исследования

Преступники всегда боятся, что их вычислят по оставленному ими денежному следу. Именно поэтому современная киберпреступность предпочитает пользоваться криптовалютой (чаще всего — биткойном). Такая валюта практически не регулируется, обеспечивает анонимность, при этом она доступна кому угодно, а транзакции, сделанные с ее помощью, нельзя отменить.

Однако у биткойна есть и еще одно свойство — все транзакции в этой криптовалюте по определению публичны. То есть при желании это дает возможность отследить финансовые потоки и составить представление о масштабах внутренней кухни злоумышленников. Именно этим и занялись исследователи.

Некоторые злоумышленники генерируют уникальный адрес BTC-кошелька для каждой жертвы, другие же используют несколько заранее созданных. Поэтому для начала исследователи собрали ряд кошельков, на которые нужно было переводить выкуп. Какие-то адреса были найдены в публичных сообщениях о заражении (многие жертвы публиковали скриншоты записки о выкупе в Сети), какие-то были получены путем запуска шифровальщиков на тестовых машинах).

Далее они проследили, что происходит с криптовалютой после того, как она попадает в этот кошелек (в некоторых случаях для этого им пришлось самостоятельно сделать платежи размером в микроскопические доли биткойна). Дело в том, что биткойн поддерживает операцию «совместной проводки» (co-spending), когда средства с нескольких кошельков переводятся на один. Именно так злоумышленники консолидируют выкупы от разных жертв. Но такая операция означает, что тот, кто ее проводит, имеет ключи от нескольких кошельков. Следовательно, отслеживание таких операций позволяет расширить список жертв. А заодно выяснить адрес центрального кошелька, куда эти средства переводятся.

Изучив движение средств по этим кошелькам в течение двухлетнего периода, исследователи смогли составить представление о доходах злоумышленников и методах, которые они используют для отмывания средств.

Основные выводы

Главный вывод, сделанный исследователями, состоит в том, что за два года 19 750 жертв перевели операторам пяти самых распространенных шифровальщиков около $16 миллионов долларов. Разумеется, цифра не точная (вряд ли им удалось выявить все транзакции). Но она позволяет хотя бы примерно оценить масштаб деятельности преступников.

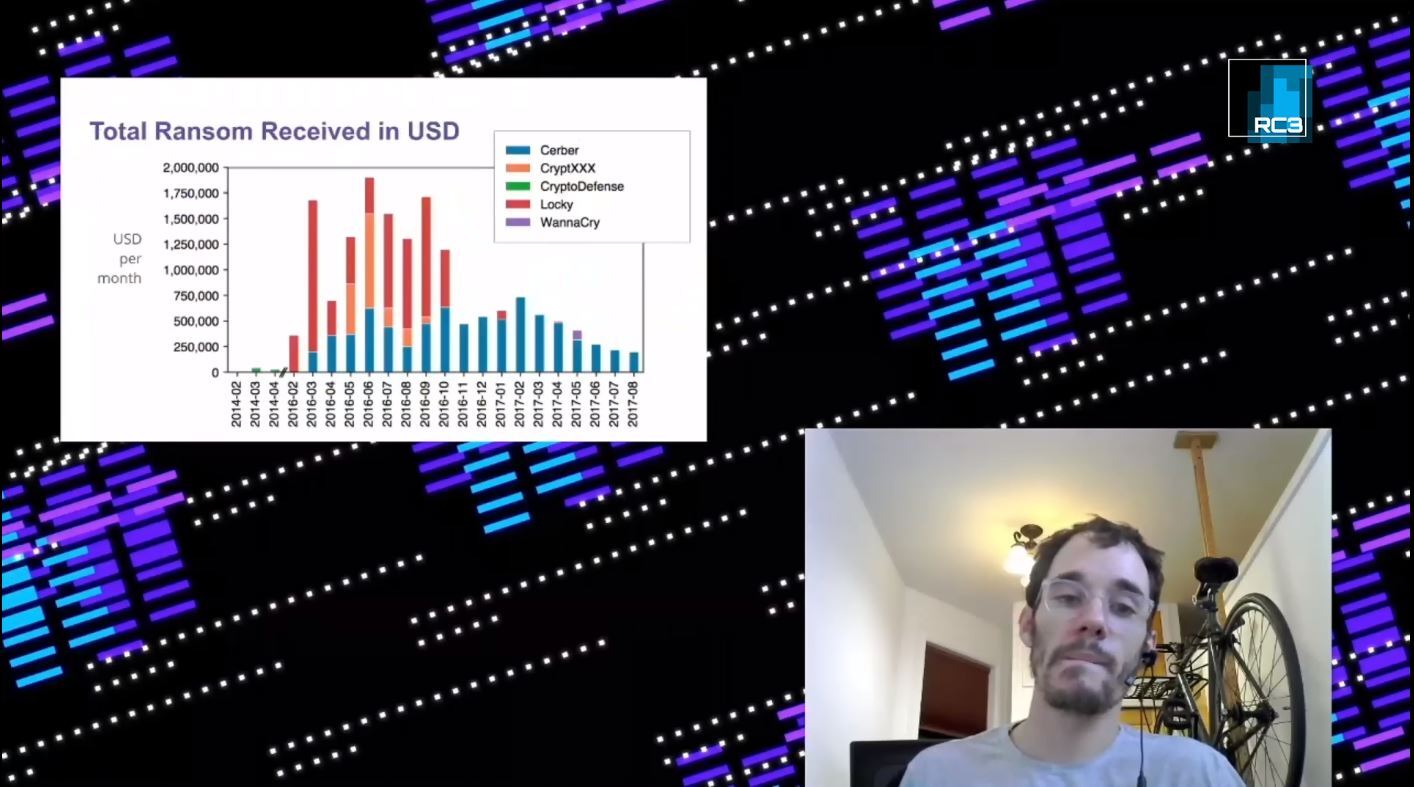

Что еще интересно, порядка 90% дохода пришлось на семейства Locky и Cerber (это были самые активные шифровальщики на тот момент). При этом легендарный WannaCry заработал не более сотни тысяч долларов (впрочем, многие эксперты сходятся на том, что этот вредонос вообще был не столько вымогателем, сколько «вайпером» — уничтожителем данных).

Оценка доходов создателей шифровальщиков-вымогателей, наиболее распространенных в 2016–2017 годах. Источник

Но гораздо интереснее было исследовать, какая часть этого дохода была выведена злоумышленниками и как это было сделано. Для этого исследователи воспользовались тем же методом анализа транзакций и посмотрели, какие из кошельков злоумышленников были замечены в совместных транзакциях с известными кошельками онлайн-сервисов для обмена цифровых валют. Все средства, разумеется, так не отследить, но им удалось установить, что чаще всего преступники выводили деньги через BTC-e.com и BitMixer.io (оба обменника позже были закрыты властями именно за отмывание незаконных доходов).

К сожалению, запись этого доклада на сайте Chaos Communication Congress недоступна, однако там есть ссылка на полный текст исследования.

Как защититься от шифровальщиков

Сверхприбыли, получаемые злоумышленниками от шифровальщиков-вымогателей, привели к тому, что преступники начали вести себя вызывающе нагло. То пытаются создать себе имидж «благородного грабителя», вкладывая деньги в благотворительность, то оплачивают рекламную кампанию, пытаясь повлиять на решение жертв платить или не платить. Проводя данное исследование, ученые пытались найти «болевые точки», которые позволили бы остановить поток финансов, сделать саму идею создания новых шифровальщиков невыгодной.

Но единственный по-настоящему эффективный метод борьбы с киберпреступностью — не допускать заражения ваших устройств. Поэтому мы рекомендуем придерживаться следующих правил:

- Научите сотрудников распознавать приемы социальной инженерии. Если не принимать во внимание отдельные редкие случаи, для активации заразы на компьютере злоумышленники пытаются ввести в заблуждение человека, прислав ему вредоносный документ или ссылку.

- Регулярно обновляйте используемое вами программное обеспечение, и в первую очередь — операционные системы. Очень часто шифровальщики и инструменты их доставки используют уже известные, но еще не закрытые уязвимости.

- Используйте защитные решения со встроенными технологиями против шифровальщиков. В идеале — решения, способные справляться как с известными, так и с еще не выявленными угрозами.

- Не пренебрегайте практикой создания резервных копий данных. Причем хранить их лучше на отдельных носителях, не подключенных постоянно к локальной сети.

RC3

RC3

Советы

Советы