Год назад наш коллега из GReAT Дэвид Якоби проверил, насколько легко взломать его собственное жилье, и обнаружил немало интересного. Эксперимент Дэвида стал началом своеобразного флешмоба в «Лаборатории Касперского» — вслед за ним подобные исследования провели и другие сотрудники компании.

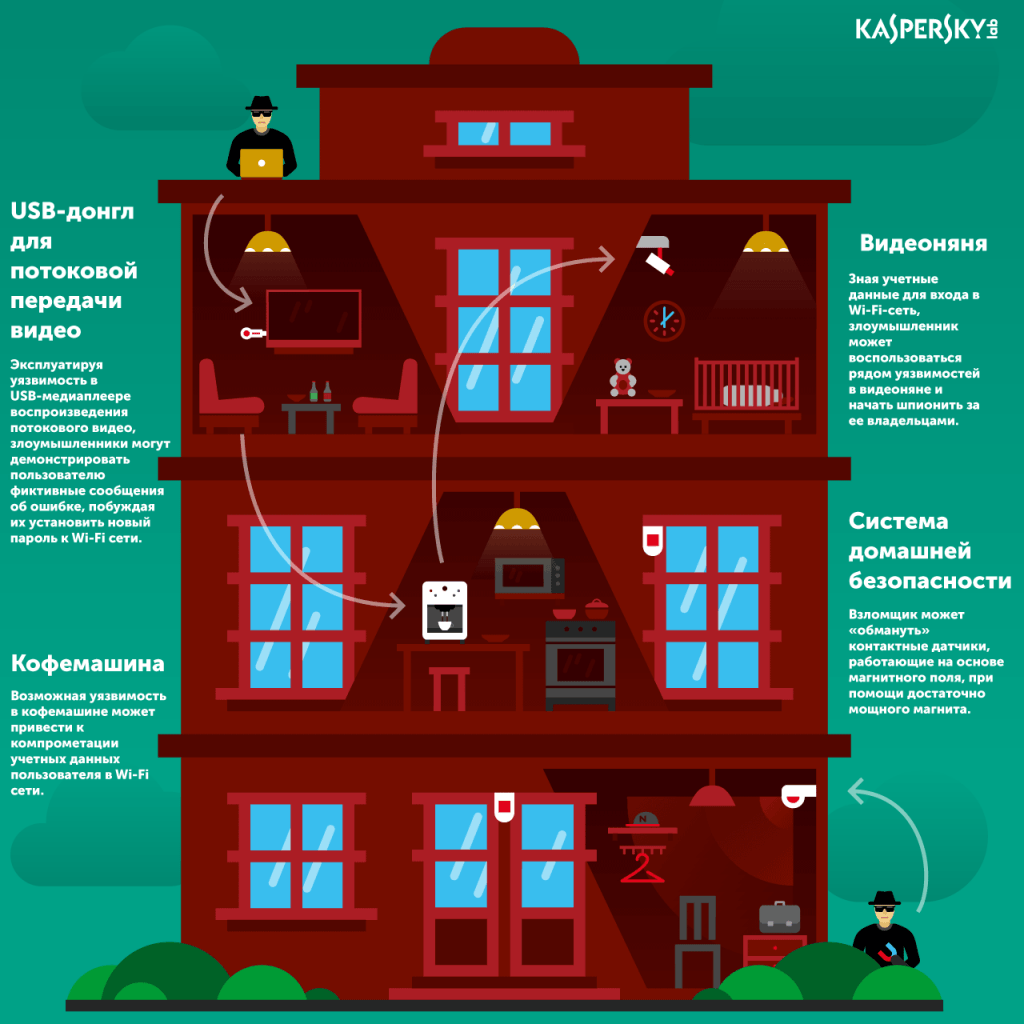

Для теста мы выбрали популярные устройства, такие как Google Chromecast (USB-адаптер для потоковой передачи видео), IP-камера и кофеварка, управляемые со смартфона, и домашняя система безопасности, которую также можно контролировать с помощью приложения. Производитель и конкретная модель для всех типов устройств подбирались случайным образом.

Как оказалось, их все можно так или иначе взломать или обмануть и использовать в своих целях. Мы сообщили производителям об обнаруженных уязвимостях. В результате одни дыры были исправлены, а другие остались «как есть».

История о том, как наш эксперт в области компьютерной безопасности пытался хакнуть собственный дом: http://t.co/clrrk1u3fB

— Kaspersky (@Kaspersky_ru) October 10, 2014

Создатели Google Chromecast проморгали уязвимость, используя которую злоумышленник может вывести на экран телевизора собственную программу: много часов рекламы, сцены, содержащие насилие, или видео с крепкими матюками. Разобравшись с задачей, хулиган сможет делать это снова и снова, пока ему не надоест — или пока вы не поменяете адаптер на новый.

Если злоумышленник вооружится направленной антенной, то он получит возможность испортить вам просмотр футбольного матча даже на весьма приличном расстоянии, и найти его будет совсем не просто. Эта уязвимость известна довольно давно и до сих пор не исправлена.

Попавшую к нам в руки IP-камеру производитель предлагал использовать в качестве «видеоняни», к которой можно получить доступ со смартфона. Напомним, что такие устройства взламывают уже давно — с 2013 года. Та модель камеры, с которой мы имели дело, была выпущена в 2015 году, но мы все равно нашли в ней пару «дыр».

Скачав приложение, созданное разработчиками этой камеры, хакеры после нескольких часов работы получили бы доступ к базе email-адресов всех клиентов компании. Так как большинство пользователей видеонянь — родители, такой список весьма пригодился бы злоумышленникам для проведения целевой фишинговой кампании.

Кто виноват в том, что веб-камеры взламывают? ВСЕ! http://t.co/aYBS1d3Mge

— Kaspersky (@Kaspersky_ru) December 1, 2014

Следующие два упущения позволяли злоумышленникам перехватывать полный контроль над камерой: смотреть и слушать, что происходит в комнате, воспроизводить с устройства любую аудиозапись по своему усмотрению, извлекать пароль суперпользователя, чтобы удалить или модифицировать ПО камеры. В общем, можно было стать единственным богом и повелителем этого маленького девайса. Мы сообщили производителю обо всех найденных уязвимостях и помогли залатать «дыры».

Помните, как в фильмах герои заменяют видео с камер наблюдения на подставное? Так вот это не выдумка: http://t.co/pIHX8cqb6b

— Kaspersky (@Kaspersky_ru) May 27, 2015

Примерно понятно, как с небольшой помощью злоумышленников видеоняни и адаптеры могут испортить нам жизнь. Но что не так с кофеваркой? Дело в том, что вольно или невольно навороченная кофемашина может оказаться «находкой для шпиона» и выдать злоумышленникам пароль от вашего домашнего Wi-Fi.

Пофиксить эту проблему оказалось довольно нелегко, и производитель до сих пор не залатал уязвимость. Впрочем, все не так печально, как кажется: временное окно для похищения пароля составляет всего лишь несколько минут. Из минусов — сколько ни меняй пароль от Wi-Fi, кофемашина будет готова сдать его снова и снова, при каждой новой настройке устройства.

Как устроить людям проблемы с Wi-Fi и Bluetooth, потратив чуть больше, чем на чашку кофе: https://t.co/9cj07pMknI

— Kaspersky (@Kaspersky_ru) October 14, 2015

Умная система безопасности для дома также проиграла битву, но на этот раз не с уловками хакеров, а с обычной физикой. Система использует специальные сенсоры, которые следят за магнитным полем, образующимся вокруг встроенного магнита. Открывая дверь или окно, вор нарушает магнитное поле, и датчик поднимает тревогу.

Но с помощью самого обычного магнита можно сохранить магнитное поле при открытой двери (или окне) и проникнуть в дом. Это очень распространенная проблема, так как датчики такого рода используются во многих популярных системах. Кроме того, пофиксить эту уязвимость с помощью программного апдейта не получится — тут нужно полностью менять сам подход.

А вот с ПО по большому счету все было в порядке. Эта система вполне способна противостоять кибератакам, а также ворам, получавшим в школе двойки по физике.

И еще раз про "интернет вещей", которому пока что больше подходит название "интернет угроз": http://t.co/sYO2wox3ZY pic.twitter.com/oQ8f5aJJVb

— Kaspersky (@Kaspersky_ru) April 9, 2015

Чтобы минимизировать риски и сделать дом более безопасным, мы рекомендуем следующее.

— Выбирая, какую часть вашей жизни вы хотите сделать более технологичной, подумайте о безопасности. Дом переполнен ценными вещами? Вдобавок к модной системе безопасности, управляемой со смартфона, стоит установить традиционную сигнализацию. Выбираете устройство, которое получит доступ к информации о личной жизни членов вашей семьи, вроде видеоняни? Пожалуй, тут можно подумать о простых моделях, передающих звук на радиочастотах, а не по сети.

— Если предыдущий совет вам не подходит, старайтесь выбирать тщательно. Перед покупкой умного устройства почитайте о нем в Интернете. Обращайте внимание на новости об обнаруженных багах и выпущенных патчах.

— Не стоит покупать самые-самые распоследние модели — в комплекте с гаджетом вам достанется набор типичных для необкатанного устройства багов и еще не обнаруженных специалистами уязвимостей. Лучше приобрести гаджет, уже проверенный временем.

google

google

Советы

Советы