Фишинг через Google Задачи

Злоумышленники доставляют фишинговые ссылки через нотификации Google Tasks.

682 поста

Злоумышленники доставляют фишинговые ссылки через нотификации Google Tasks.

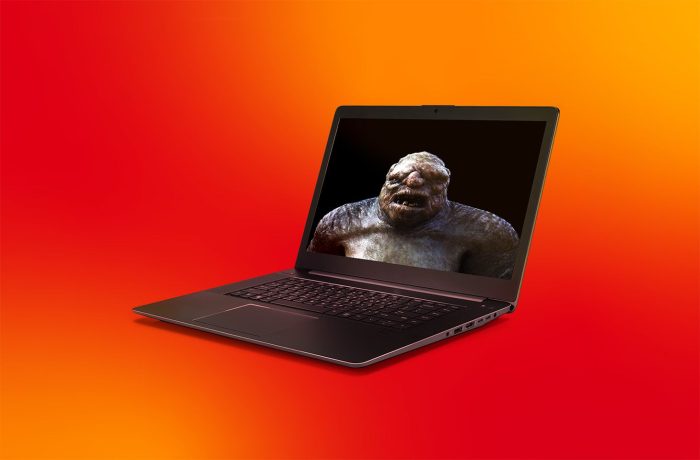

Что командам ИБ делать с «завирусившимся» ИИ-агентом.

Мы добавили в SIEM-систему KUMA пакет правил для обнаружения попыток эксплуатации уязвимостей для обхода аутентификации в продуктах Fortinet.

Зачем нужна атрибуция вредоносного программного обеспечения конкретной хакерской группировке.

Обнаружение компрометации учетных записей с помощью ИИ и другие нововведения в KUMA.

Горячая десятка рисков, возникающих при внедрении автономных ИИ-агентов, и рекомендации по их снижению.

В чем суть «Проблемы 2038», она же Unix Y2K, и как подготовить к ней ИТ-системы компании.

Кому доверять на рынке защитных решений? 14 крупных производителей сравнили по прозрачности, управлению безопасностью и подходам к обработке данных — и угадайте, кто в лидерах?!

Злоумышленники подделываются под ваш бренд, чтобы атаковать клиентов, партнеров и сотрудников. Как обнаружить и остановить атаку клонов?

Злоумышленники рассылают зловред, устанавливающий в систему жертвы стилер и маскирующий свою активность в сетевых и системных логах.

Эксперты GReAT обнаружили новую целевую кампанию APT-группы «Форумный тролль».

Как устранить угрозу, которую несут организации бесхозные серверы и сервисы, устаревшие библиотеки и небезопасные API.

Как автоматизация превращает легитимные инструменты в канал доставки вредоносного ПО.

От чего нужно защищать современные встраиваемые устройства и чем может помочь обновленный Kaspersky Embedded Systems Security.

Злоумышленники атакуют сотрудников компаний, рассылая вредоносные письма с тематикой годовых премий.

Злоумышленники начали использовать новую вариацию техники ClickFix под названием FileFix. Объясняем, как она работает и как защитить от нее сотрудников.

Две кампании APT-группы BlueNoroff нацелены на разработчиков и руководителей компаний из сферы криптоиндустрии.

Наши эксперты нашли общие инструменты у APT-группы ForumTroll и в арсенале атакующих, использующих вредоносное ПО Dante от компании Memento Labs.

Сразу две работы ученых наглядно демонстрируют, как могут быть взломаны виртуальные системы во враждебном окружении — когда владелец данных не может доверять даже поставщику облачного решения.

Злоумышленники используют легитимные сайты для размещения скрытых SEO-ссылок. Разбираем, зачем и что с этим делать.

Librarian Likho взяли на вооружение новые инструменты, в том числе файл-граббер, предположительно написанный при помощи ИИ.