Атака «Браузер в браузере» — от теории к практике

Атаку «браузер в браузере», теоретически описанную в 2022 году, начали применять в реальном фишинге. Разбираем, как она работает и как распознать поддельное окно аутентификации.

2886 постов

Атаку «браузер в браузере», теоретически описанную в 2022 году, начали применять в реальном фишинге. Разбираем, как она работает и как распознать поддельное окно аутентификации.

Разбираем уязвимость CVE-2026-3102, потенциально угрожающую фотографам, архивистам, журналистам и всем тем, кто обрабатывает изображения на Mac.

Для чего нужна локальная версия Kaspersky Threat Attribution Engine и как подключить ее к IDA Pro.

Устали от галлюцинаций в ИИ-обзорах и не понимаете, откуда и зачем на вашем компьютере появился Copilot? Вот инструкция по отключению навязанных ИИ-фич в популярных сервисах.

Злоумышленники доставляют фишинговые ссылки через нотификации Google Tasks.

Что командам ИБ делать с «завирусившимся» ИИ-агентом.

Сразу две новые схемы атак на пользователей Telegram в России обнаружили наши эксперты: под видом «исправленной» версии приложения распространяют трояна Mamont, а под предлогом перехода в новый групповой чат угоняют аккаунты.

Почему нам (не) нравятся дейтинговые приложения и как они влияют на нашу психику? Как эмодзи приводят к недопониманию? Можно ли жениться на ИИ? Рассказываем, как современные технологии меняют любовь и наши представления о ней.

Рассказываем, как уберечь себя от поддельных трансляций, приобретения фальшивых билетов и несуществующего мерча, а также кражи личной и финансовой информации на зимних Олимпийских играх — 2026.

Изучаем ИИ-агент OpenClaw, ранее известный как Clawdbot и Moltbot, и в очередной раз убеждаемся, что безопасный ИИ пока очень далек.

Мы добавили в SIEM-систему KUMA пакет правил для обнаружения попыток эксплуатации уязвимостей для обхода аутентификации в продуктах Fortinet.

Учимся распознавать дипфейки на фото, видео, в голосовых сообщениях и видеозвонках в реальном времени.

Зачем нужна атрибуция вредоносного программного обеспечения конкретной хакерской группировке.

Обнаружение компрометации учетных записей с помощью ИИ и другие нововведения в KUMA.

Детские ИИ-игрушки могут обсуждать с ребенком наркотики и секс. Разбираем результаты исследования, которое показывает, как именно «слишком умные» игрушки выходят за границы допустимого.

Горячая десятка рисков, возникающих при внедрении автономных ИИ-агентов, и рекомендации по их снижению.

Атаки на бесконтактные платежи, предустановленные на заводе трояны и другие угрозы, отравляющие пользование Android в 2026 году.

Исследователи выяснили, что поэтическая форма промптов может существенно снижать эффективность защитных ограничений языковых моделей.

Наши приложения для Android недоступны в Google Play. Рассказываем альтернативные способы загрузки, установки и обновления.

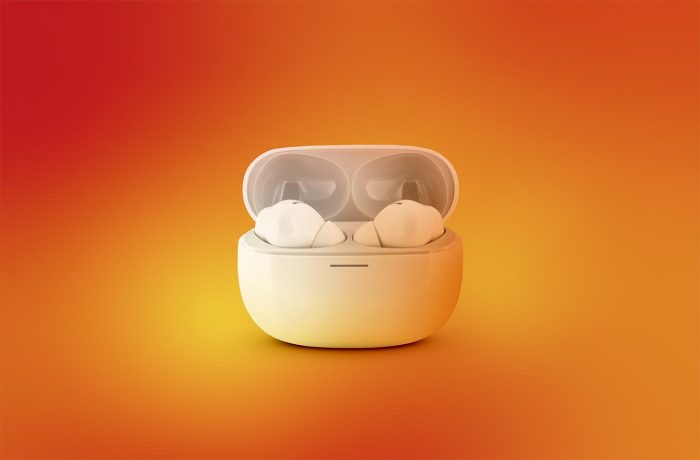

Разбираем атаку WhisperPair, позволяющую следить за жертвой через обычные Bluetooth-наушники.